要闻速览

1、工信部等十四部门联合印发《关于加强极端场景应急通信能力建设的意见》

2、《网络安全标准实践指南——人工智能生成合成内容标识 服务提供者编码规则》公开征求意见

3、工业和信息化部:关于防范Androxgh0st僵尸网络的风险提示

4、特朗普宣布延长期限,TikTok在美暂时恢复运营

5、警惕!勒索软件团伙滥用微软Teams发起攻击

6、“摩萨德的白手套”Zuk集团被黑,3TB数据泄露

一周政策要闻

工信部等十四部门联合印发《关于加强极端场景应急通信能力建设的意见》

为深入贯彻落实习近平总书记关于应急管理、防灾减灾救灾的重要指示批示精神,工业和信息化部等十四部门近日联合印发了《关于加强极端场景应急通信能力建设的意见》(以下简称《意见》)。

应急通信是国家应急管理体系的重要组成部分,关系防灾减灾救灾整体效能,在抢险救灾中担负“生命线、指挥线、保障线”的重要作用。《意见》围绕构建国家大应急通信框架,以创新突破技术装备为基础,以改革完善工作机制为保障,以夯实网络基础和提升极端条件保障能力为抓手,全面提升应对极端场景应急通信能力。

信息来源:中华人民共和国工业和信息化部 https://www.miit.gov.cn/zwgk/zcwj/wjfb/yj/art/2025/art_80059e80ee8b4e659168ab1eebb41cc4.html

《网络安全标准实践指南——人工智能生成合成内容标识 服务提供者编码规则》公开征求意见

为支撑《人工智能生成合成内容标识办法》和强制性国家标准《网络安全技术人工智能生成合成内容标识方法》,为生成合成服务提供者和内容传播服务提供者提供编码规则,指导其开展人工智能生成合成内容的文件元数据隐式标识工作,近日,全国网络安全标准化技术委员会秘书处组织编制了《网络安全标准实践指南——人工智能生成合成内容标识 服务提供者编码规则(征求意见稿)》,现面向社会公开征求意见。

如有意见或建议,请于2025年2月5日前反馈至秘书处。

消息来源:全国网络安全标准化技术委员会 https://mp.weixin.qq.com/s/aZtcnBLABuR1EkYMXPUrvA

业内新闻速览

工业和信息化部:关于防范Androxgh0st僵尸网络的风险提示

近日,工业和信息化部网络安全威胁和漏洞信息共享平台(CSTIS)监测到Androxgh0st僵尸网络持续活跃,主要针对物联网设备和网络基础设施,可能导致敏感信息泄露、勒索攻击、业务中断等风险。

Androxgh0st是一种最早发现于2022年12月的跨平台恶意软件,其利用物联网(IoT)设备和Web服务器已知漏洞,通过暴力破解、凭证窃取等方式获取系统管理访问权限并侵入关键基础设施系统,进而部署并执行恶意代码及文件、建立僵尸网络以对被入侵系统进行持续访问和控制。成功感染后,可执行数据窃取、远程控制、系统破坏等各种恶意操作。在近期恶意活动中,Androxgh0st僵尸网络扩大了漏洞利用范围,包括网络服务器、物联网设备和各种技术(包括思科 ASA、Atlassian JIRA 和 TP-Link 路由器)相关漏洞。此外,Androxgh0st僵尸网络整合了Mozi僵尸网络的技术,使其能够利用Mozi的技术优势感染更广泛的物联网设备并共享已感染的网络设施。

建议相关单位和用户立即组织排查,及时为受影响的系统及设备打补丁,更新防病毒软件,实施全盘病毒查杀,并可通过及时修复安全漏洞,定期备份数据等措施,防范网络攻击风险。

消息来源:网络安全威胁和漏洞信息共享平台 https://mp.weixin.qq.com/s/inKYV6dcDpGn6n6wxwbIPw

特朗普宣布延长期限,TikTok在美暂时恢复运营

1月19日,在特朗普宣布将延长90天期限,让TikTok寻找美国买家后,该公司在美国恢复了运营。一天前,在最高法院一致投票允许TikTok禁令生效后, TikTok停止了在美国的访问。

特朗普当日宣布他将于当地时间1月20日签署一项行政命令,延长TikTok寻找美国买家的期限,同时公司不会因允许访问该应用而承担任何责任。几小时后,TikTok在美国恢复了服务,并感谢特朗普的帮助。TikTok应用程序中显示一条欢迎回归的消息:"感谢您的耐心和支持。由于特朗普总统的努力,TikTok重新在美国运营!"

尽管该应用现在可供现有用户使用,但时由于该应用在谷歌和苹果应用商店下架后没有恢复上架,因此无法在新设备上安装。如果按照特朗普即将发布行政命令,TikTok仍然必须寻找美国买家,否则还将再次面临被禁的风险。

消息来源:澎湃新闻 https://www.thepaper.cn/newsDetail_forward_29997222

警惕!勒索软件团伙滥用微软Teams发起攻击

网络安全公司Sophos发现,威胁组织STAC5143和STAC5777滥用包括Teams和Outlook在内的微软Office 365服务,伪装成IT支持人员以获取受害组织系统的初始访问权限,企图窃取数据和部署勒索软件。Sophos透露,在过去三个月内观察到超过15起此类事件。

在这些攻击中,威胁组织采用了共同的策略,包括"电子邮件轰炸"、语音钓鱼以及使用微软远程控制工具。这两个威胁组织在攻击中都运营自己的微软Office 365服务租户,并利用了微软Teams的默认配置,允许外部域的用户与内部用户发起聊天或会议。他们用大量垃圾邮件淹没受害组织某些员工的Outlook收件箱,以"制造紧迫感";他们滥用Teams,通过语音或视频通话伪装成组织的技术支持人员,接触目标员工。他们使用微软远程控制工具(Quick Assist或直接通过Teams屏幕共享)控制目标个人的计算机并安装恶意软件。安全专家强调,任何可能被跨组织消息传递或凭据和访问令牌盗窃利用的通信平台都可能成为此类网络犯罪的目标。Sophos敦促组织确保其微软Office 365服务配置限制了来自外部的Teams通话,并为远程访问应用程序(如Quick Assist)设置了限制性策略。此外,还要加强员工的社会工程学意识培训。

消息来源:安全牛https://mp.weixin.qq.com/s/zs7-qCV7LZWPYOyFg5YPFQ

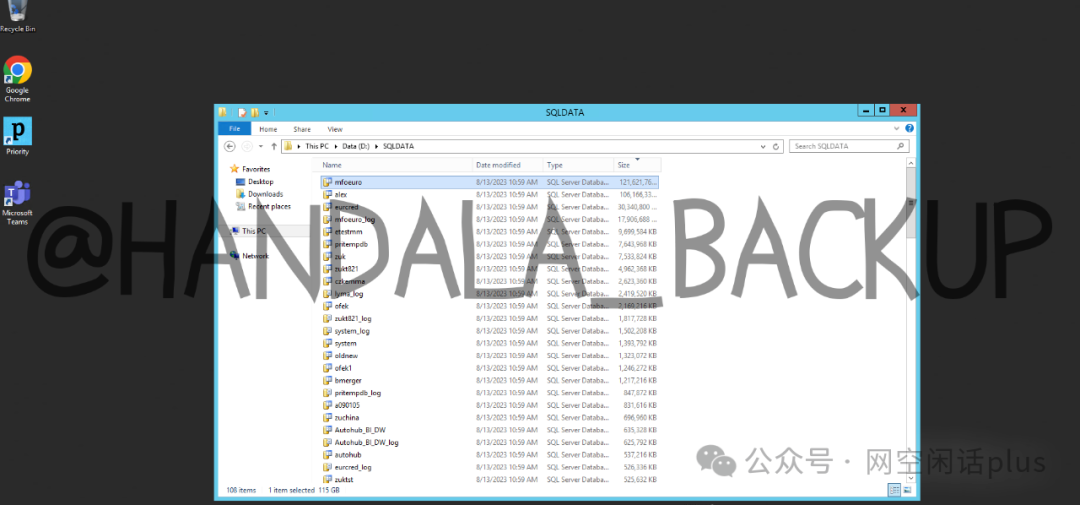

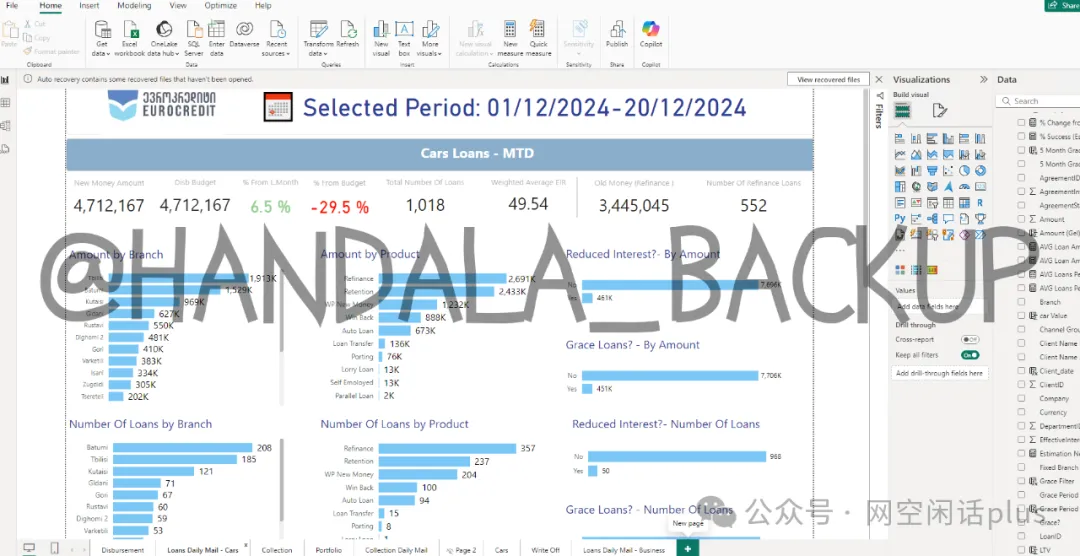

“摩萨德的白手套”Zuk集团被黑,3TB数据泄露

1月20日,国际黑客组织Handala宣布成功入侵Zuk集团公司,揭露了这家表面上是跨国金融集团的公司实际上是以色列摩萨德(Mossad)的洗钱和间谍活动前线。

Handala声称,经过数月的精心策划,他们成功侵入了Zuk集团的完全隔离的网络基础设施,并获取了超过3TB的机密数据。这些数据包括秘密交易、间谍活动以及摩萨德在Zuk集团内部的隐藏议程。此外,Handala还摧毁了Zuk集团上千名员工的系统,导致其在罗马尼亚、哈萨克斯坦、格鲁吉亚和佛罗里达的摩萨德办公室关闭,严重削弱了其运营能力。

该组织贴出的截图,可以证实其确实入侵并控制了Zuk集团公司的网络。

据Ransomware.live的统计,Handala组织目前已成功攻击了54个组织,Zuk集团公司是2025年最新的一个受害者。随着更多数据的公开,Zuk集团和摩萨德的秘密将进一步被揭开,国际社会也将对此进行更深入的调查和反思。此次事件也提醒我们,跨国公司和情报机构之间的关系可能远比表面看到的更为复杂和危险。

消息来源:安全内参https://www.secrss.com/articles/74922

来源:本安全周报所推送内容由网络收集整理而来,仅用于分享,并不意味着赞同其观点或证实其内容的真实性,部分内容推送时未能与原作者取得联系,若涉及版权问题,烦请原作者联系我们,我们会尽快删除处理,谢谢!