要闻速览

1、国家网信办《网络数据安全风险评估办法》公开征求意见

2、《数据安全技术 数据接口安全风险监测方法》等11项网络安全国家标准获批发布

3、勒索软件利用EDR工具隐秘执行恶意代码

4、苹果"围墙"倒塌:iOS与Android互操作时代正式来临

5、"迷人小猫"组织数据泄露:核心成员、空壳公司与数千台受控系统曝光

6、车联网安全警钟:保时捷VTS模块失灵引大规模锁车事件

一周政策要闻

国家网信办《网络数据安全风险评估办法》公开征求意见

近日,为规范网络数据安全风险评估活动,保障网络数据安全,促进网络数据依法合理有效利用,根据《中华人民共和国数据安全法》《网络数据安全管理条例》等法律法规,国家互联网信息办公室起草了《网络数据安全风险评估办法(征求意见稿)》,现向社会公开征求意见,意见反馈截止时间为2026年1月5日。

信息来源:国家互联网信息办公室 https://www.cac.gov.cn/2025-12/06/c_1766578179367262.htm

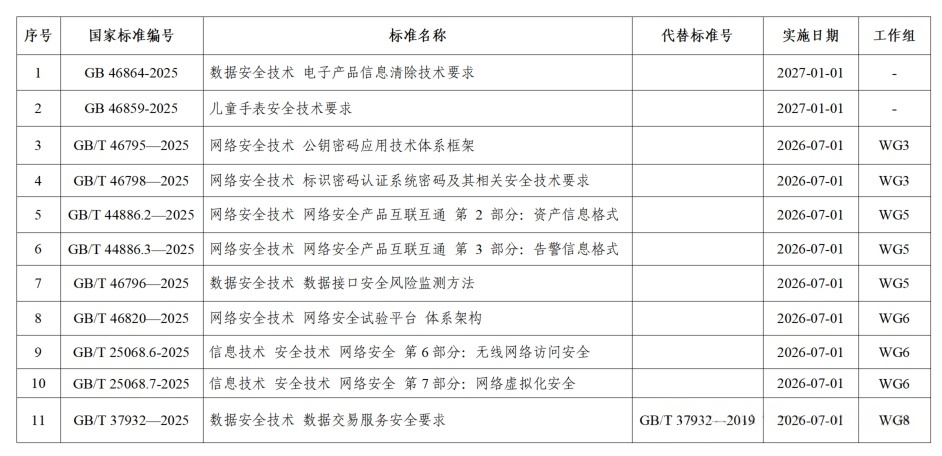

《数据安全技术 数据接口安全风险监测方法》等11项网络安全国家标准获批发布

近日,国家市场监督管理总局、国家标准化管理委员会发布的2025年第32号、33号《中华人民共和国国家标准公告》,2项网络安全相关强制性国家标准和9项推荐性国家标准正式发布。其中,2项强制性国家标准将于2027年1月1日起正式实施,9项推荐性国家标准将于2026年7月1日起正式实施。

标准具体清单如下:

消息来源:全国网络安全标准化技术委员会 https://www.secrss.com/articles/85766

业内新闻速览

勒索软件利用EDR工具隐秘执行恶意代码

12月9日,网络安全公司ReliaQuest近日披露,名为Storm-0249的初始访问代理正通过滥用端点检测与响应(EDR)解决方案及受信任的Microsoft Windows实用程序,实施高度隐蔽的恶意软件加载与持久化操作,为后续勒索软件攻击铺路。该组织已摒弃传统大规模网络钓鱼,转而采用更先进的技术手段,即便防御方详细记录其行为,仍难以有效应对。

攻击始于ClickFix社会工程攻击:诱骗用户在Windows运行对话框中粘贴并执行curl命令,下载具备SYSTEM权限的恶意MSI包。随后,从伪造Microsoft域获取的恶意PowerShell脚本直接注入系统内存,全程不落磁盘以规避防病毒检测。MSI文件释放的恶意DLL(如SentinelAgentCore.dll)被策略性放置在合法SentinelOne EDR组件的SentinelAgentWorker.exe旁,通过DLL侧加载技术在受信任的特权EDR进程中执行,实现操作系统更新后仍可维持的隐蔽持久性。入侵后,攻击者利用SentinelOne组件结合reg.exe、findstr.exe等合法Windows工具收集系统标识符,并通过加密HTTPS C2流量建立通信。

苹果"围墙"倒塌:iOS与Android互操作时代正式来临

根据欧盟《数字市场法案》(Digital Markets Act,DMA)要求,苹果公司终于打破其封闭生态系统,允许iOS与Android实现互操作。这一历史性转变将从iOS 18.2和iPadOS 18.2版本开始实施。

核心变化包括:iPhone用户将能够使用第三方应用商店下载应用,而非仅限于App Store;Apple的NFC功能将向第三方开发者开放,使Android设备也能使用Apple Pay等支付服务;iOS浏览器引擎限制被解除,Chrome和Firefox等浏览器可使用自己的引擎而非被迫采用WebKit。

苹果在合规声明中表示,将在未来三个月内逐步开放连接设备、媒体投射、设备设置转移等18项功能的互操作请求流程。开发者需通过专门的请求表单申请访问权限,苹果将评估其技术可行性和隐私安全风险。

消息来源:快科技 https://baijiahao.baidu.com/s?id=1851028201386107724&wfr=spider&for=pc

"迷人小猫"组织数据泄露:核心成员、空壳公司与数千台受控系统曝光

近日,伊朗国家级黑客组织“迷人小猫”(Charming Kitten,又称APT35)因内部文件泄露,首次暴露其真实成员身份、财务体系及全球网络基础设施。该组织隶属于伊朗伊斯兰革命卫队情报部门第40号单位,长期开展结合网络间谍、监控与目标定位的综合行动。泄露资料包括实名工资单、空壳公司信息以及遍布五大洲的数千台受控系统,涵盖政府机构、高校和电信供应商的邮件服务器、VPN网关和C2节点,形成资金流、管理链与恶意软件三位一体的运作模式。

攻击主要针对外交、能源和公民社会领域,通过鱼叉式钓鱼邮件传播,诱饵包括伪造的会议邀请、工资单或政策文档,诱导用户启用宏或输入凭证以获取初始访问权限。随后利用PowerShell从隐藏URL下载主载荷(如svc.exe),并通过计划任务实现持久化控制,受控主机定期通过HTTPS回连伊朗服务器,通信伪装成正常流量。泄露数据还包含按地区和行业分类的感染集群,甚至涉及国际原子能机构的机密文件,凸显其广泛而深入的全球渗透能力。

消息来源:FREEBUF https://www.freebuf.com/articles/database/461684.html

车联网安全警钟:保时捷VTS模块失灵引大规模锁车事件

近日,俄罗斯境内数百辆Porsche汽车因原厂卫星安全系统故障陷入瘫痪。据经销商Rolf透露,自11月28日起,因车载Vehicle Tracking System(VTS)模块失去卫星连接,车辆错误触发防盗机制,导致发动机突然熄火或供油被切断。此次故障波及所有Porsche车型,不仅造成车辆“自锁”,还引发了对网联汽车安全性的担忧。目前,车主只能通过物理拆解、重置报警单元或手动禁用VTS模块来恢复车辆运行。该事件虽暂无证据指向恶意攻击,但深刻暴露了现代汽车高度依赖数字化控制的脆弱性:单一组件失效即可导致物理层面停摆,为车联网安全敲响了警钟。

来源:本安全周报所推送内容由网络收集整理而来,仅用于分享,并不意味着赞同其观点或证实其内容的真实性,部分内容推送时未能与原作者取得联系,若涉及版权问题,烦请原作者联系我们,我们会尽快删除处理,谢谢!