要闻速览

1、三部委联合印发《国家数据基础设施建设指引》

2、网信办就《个人信息出境个人信息保护认证办法(征求意见稿)》公开征求意见

3、国家网络安全通报中心:发现一批境外恶意网址和恶意IP

4、超4000个Web后门通过注册过期域名被劫持

5、特斯拉Cybertruck爆炸案:嫌疑人利用ChatGPT策划攻击

6、戴尔系统更新包框架现严重漏洞,可提升攻击者权限

一周政策要闻

三部委联合印发《国家数据基础设施建设指引》

为贯彻落实党的二十届三中全会关于建设和运营国家数据基础设施,促进数据共享的部署要求,近日,国家发展改革委、国家数据局、工业和信息化部联合印发《国家数据基础设施建设指引》(以下简称《指引》)。

《指引》阐述了国家数据基础设施概念内涵、发展愿景、总体功能、总体架构,从数据流通利用、算力底座、网络支撑、安全防护等四个方面指明具体建设方向。

其中,在国家数据基础设施安全保障层面,要求实现可信接入、安全互联、跨域管控和全栈防护等安全管理,建立网络安全风险和威胁的动态发现、实时告警、全面分析、协同处置、跨域追溯和态势掌控能力,提供应对芯片、软件、硬件、协议等内置后门、漏洞安全威胁的内生防护能力。加强对合作伙伴、运维人员、平台用户等数据安全内部风险的防范应对。加强对入侵渗透、拒绝服务、数据窃取、勒索投毒等外部威胁的应急响应。

信息来源:国家数据局https://www.nda.gov.cn/sjj/zwgk/zcfb/0106/20250106095112713400492_pc.html

网信办就《个人信息出境个人信息保护认证办法(征求意见稿)》公开征求意见

为促进个人信息高效便利安全跨境流动,规范个人信息出境个人信息保护认证工作,根据《中华人民共和国个人信息保护法》等法律法规,国家互联网信息办公室起草了《个人信息出境个人信息保护认证办法(征求意见稿)》,现向社会公开征求意见。

公众可以通过登录中国网信网(www.cac.gov.cn)查看文稿或者发送电子邮件至shujuju@cac.gov.cn提出反馈意见。意见反馈截止时间为2025年2月3日。

消息来源:国家互联网信息办公室https://mp.weixin.qq.com/s/3nW4NWS7Voe2mBEj6HXA4A

业内新闻速览

国家网络安全通报中心:发现一批境外恶意网址和恶意IP

中国国家网络与信息安全信息通报中心发现一批境外恶意网址和恶意IP,境外黑客组织利用这些网址和IP持续对中国和其他国家发起网络攻击。

这些恶意网址和IP都与特定木马程序或木马程序控制端密切关联,网络攻击类型包括建立僵尸网络、网络钓鱼、窃取商业秘密和知识产权、侵犯公民个人信息等,对中国国内联网单位和互联网用户构成重大威胁,部分活动已涉嫌刑事犯罪。

相关恶意网址和恶意IP归属地主要涉及:美国、荷兰、新加坡、土耳其、墨西哥、越南等。这些恶意网址如下:

1、gael2024.kozow.com

(关联IP地址:149.28.98.229)

2、185.174.101.218

3、counterstrike2-cheats.com

(关联IP地址:45.137.198.211)

4、bot.merisprivate.net

(关联IP地址:194.120.230.54)

5、localvpn.anondns.net

(关联IP地址:37.120.141.162)

6、bueenotgay.duckdns.org

(关联IP地址:217.15.161.176)

7、sidiaisi168.com

(关联IP地址:154.211.96.238)

8、94.122.78.238

9、windowwork.duckdns.org

(关联IP地址:103.88.234.204)

10、cnc.loctajima.website

(关联IP地址:103.28.35.146)

国家网络安全通报中心建议:对所有通过社交平台或电子邮件渠道接收的文件和链接保持高度警惕,重点关注其中来源未知或不可信的情况,不要轻易信任或打开相关文件;及时在威胁情报产品或网络出口防护设备中更新规则,坚决拦截以上恶意网址和恶意IP的访问;向有关部门及时报告,配合开展现场调查和技术溯源。

消息来源:国家网络安全通报中心https://mp.weixin.qq.com/s/NsO3lMyIf8DxxQ0R7JZYFw

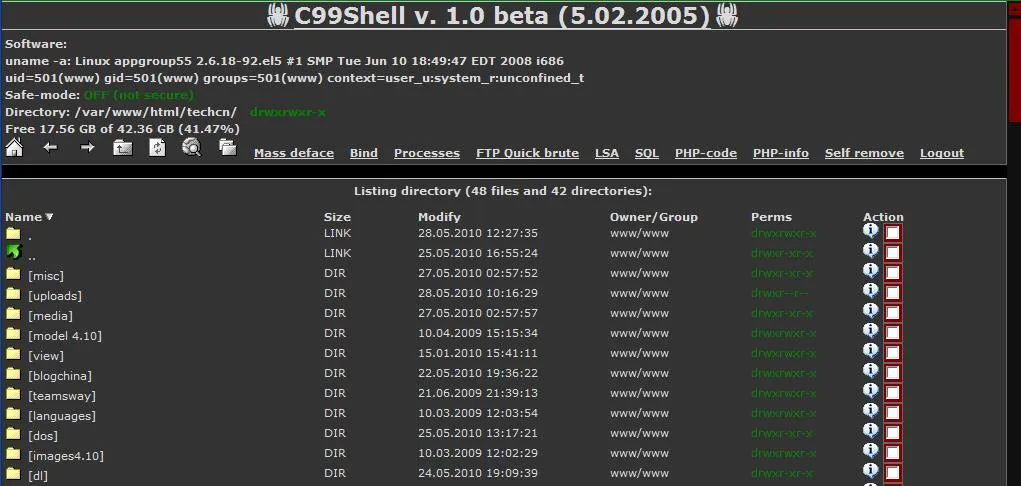

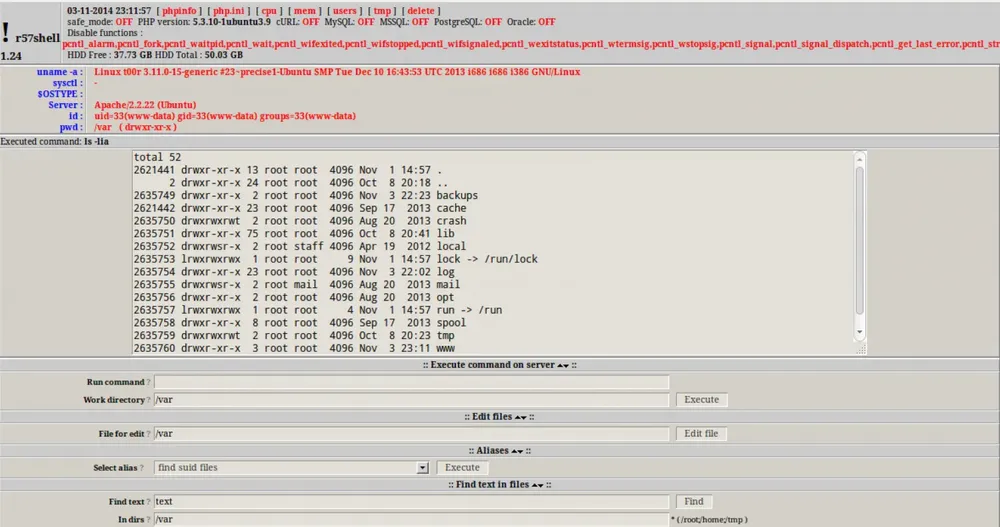

超4000个Web后门通过注册过期域名被劫持

近日研究人员发现,超过4000个被遗弃但仍活跃的Web后门被劫持,黑客通过注册过期域名重新控制了这些后门的通信基础设施。通过获取这些域名,可以访问数千个受感染的系统,其中包括政府、大学和其他实体的系统。

这种“自动化的批量入侵”方法表明,继续依赖过时基础设施可能会带来重大安全风险,攻击者可能会利用废弃系统进行恶意活动。

攻击者可以通过使用 Web Shell 进行后渗透活动。Web Shell 是在漏洞被成功利用后部署在 Web 服务器上的代码片段。

Webshell 种类繁多,包括可以执行命令的简单版本,以及具备文件管理、代码执行、自我删除、后门部署、 FTP 暴力破解和 SQL 客户端等功能的复杂版本。

R57shell 是一种流行的 Web Shell,会通过 HTTP Referrer 标头将新部署的 Shell 位置泄露给创建者,攻击者可以利用这一点从部署该 Shell 的黑客手中窃取控制权。

根据 watchtowers Labs 的数据,超过3900个受感染的独特域名正在使用此后门,包括来自政府域名的请求,例如尼日利亚政府网站 fhc.gov.ng。

消息来源:FREEBUF https://www.freebuf.com/news/419479.html

特斯拉Cybertruck爆炸案:嫌疑人利用ChatGPT策划攻击

美国拉斯维加斯警方近日披露,他们掌握了“明确的证据”,证明美国陆军士兵Matthew Livelsberger在新年当天于特朗普国际酒店外引发的Cybertruck爆炸事件中,使用了ChatGPT帮助策划了这次袭击。警方称,这可能是美国首次出现嫌疑人利用ChatGPT/人工智能来制造爆炸装置的案例,称这一事件令人担忧且具有“变革性”。新发布的视频显示,Livelsberger在爆炸前向Cybertruck中倒入赛车燃料。Livelsberger在事件中自杀身亡,7名路人受了轻伤。警方透露,Livelsberger曾询问有关爆炸物及其引爆方式的问题。通过ChatGPT,Livelsberger试图确定进行爆炸所需的炸药数量,并查询购买烟花的途径及其与其他爆炸物的比较。他的询问中还涉及到枪械发射子弹的速度,以及是否会引发爆炸的问题。

对此,OpenAI的发言人表示,公司对这一事件感到悲痛,并承诺确保人工智能工具的负责任使用。该发言人指出,ChatGPT的设计旨在拒绝有害指令并减少有害内容,而在此案例中,ChatGPT提供的信息均为网络上已有的公开资料,并警告用户避免有害或非法活动。

消息来源:看雪学苑https://mp.weixin.qq.com/s/zzzLCusrpp53NAOvQTA9TA

戴尔系统更新包框架现严重漏洞,可提升攻击者权限

据Cyber Security News消息,戴尔(Dell)电脑的系统更新包 (DUP) 框架被发现一个严重安全漏洞,可能会使系统面临来自攻击者的权限提升和拒绝服务攻击。

该漏洞被跟踪为 CVE-2025-22395,CVSS评分8.2,影响 22.01.02 之前的 DUP 框架版本,允许具有低权限的本地攻击者利用该框架在服务器上执行任意远程脚本,从而导致未经授权的系统访问、服务中断以及敏感数据的潜在泄露。

戴尔已承认该问题,但尚未披露有关利用过程的具体技术细节。安全专家强调,此漏洞可能会对依赖戴尔 BIOS、固件和驱动程序更新更新机制的企业组织设备产生重大影响。

戴尔已发布 DUP 框架的更新版本 (22.01.02)来解决此问题。强烈建议用户更新到此版本或更高版本,以降低与 CVE-2025-22395 漏洞相关的风险。

对于仍在运行受影响版本的系统,戴尔建议避免在 Microsoft Windows 环境中使用“Extract”选项。

消息来源:FREEBUFhttps://www.freebuf.com/news/419366.html

来源:本安全周报所推送内容由网络收集整理而来,仅用于分享,并不意味着赞同其观点或证实其内容的真实性,部分内容推送时未能与原作者取得联系,若涉及版权问题,烦请原作者联系我们,我们会尽快删除处理,谢谢!