要闻速览

1、国家发改委公布《电力监控系统安全防护规定》,明年1月1日起施行

2、教育部、国家版权局发布《关于做好教育系统软件正版化工作的通知》

3、工信部:关于防范新型勒索病毒Ymir的风险提示

4、英伟达涉嫌违反反垄断法,市场监管总局依法决定立案调查

5、ChatGPT突发全球宕机,OpenAI紧急抢修

6、大众和斯柯达曝12个组合漏洞,攻击者可在10米内无接触入侵

一周政策要闻

国家发改委公布《电力监控系统安全防护规定》,明年1月1日起施行

为贯彻落实党的二十届三中全会精神,深化能源管理体制改革,完善电力监控系统网络安全技术防护体系,近日,国家发展改革委颁布了新修订的《电力监控系统安全防护规定》(国家发展改革委2024年第27号令),自2025年1月1日起施行。原《电力监控系统安全防护规定》(国家发展改革委2014年第14号令)同时废止。

信息来源:中华人民共和国国家发展和改革委员会 https://zfxxgk.ndrc.gov.cn/wap/iteminfo.jsp?id=20457

教育部、国家版权局发布《关于做好教育系统软件正版化工作的通知》

2024年12月11日,教育部、国家版权局发布《关于做好教育系统软件正版化工作的通知》,通知总体要求提到,2027 年底前,教育系统软件正版化工作长效机制基本建立,教育系统软件正版率显著提升,全面使用正版操作系统软件、办公软件和杀毒软件,使用未经软件著作权人授权的软件情况基本杜绝。教育系统工作人员、教师、学生版权保护意识普遍增强,尊重和保护知识产权成为师生的自觉行动。

消息来源:中华人民共和国教育部

http://www.moe.gov.cn/srcsite/A16/s3342/202412/t20241211_1166570.html?from=timeline&isappinstalled=0

业内新闻速览

工信部:关于防范新型勒索病毒Ymir的风险提示

近日,工业和信息化部网络安全威胁和漏洞信息共享平台(CSTIS)监测到一种新型勒索病毒Ymir,主要针对工业企业和信息技术相关企业,可能导致数据窃取和业务中断等安全风险。

Ymir是一种用ChaCha20算法加密文件的新型勒索病毒,其能直接在内存中执行恶意代码以进行隐蔽攻击,首次发现于2024年7月。该病毒主要通过网络钓鱼(如假冒IT支持人员、发送钓鱼邮件)和漏洞利用等手段侵入目标系统。在近期的攻击活动中,Ymir通常与RustyStealer信息窃取恶意软件联合攻击,RustyStealer首先窃取受害者的系统凭证以供攻击者未经授权地访问受害者系统,进而在其内部网络中部署Ymir勒索病毒及其他恶意软件(如Advanced IP Scanner、Process Hacker等)。成功部署后,Ymir开始加密文件,并可指定搜索目录及跳过白名单上的文件,被加密的文件会附加如“.6C5oy2dVr6”的随机扩展名,并通过名为“INCIDENT_REPORT.pdf”的文件要求支付赎金以换取解密密钥。

建议相关单位和用户立即组织排查,及时更新防病毒软件,实施全盘病毒查杀,警惕来源不明的文件或链接,并可通过保持软件更新,及时修复安全漏洞,定期备份数据等措施,防范网络攻击风险。

消息来源:网络安全威胁和漏洞信息共享平台 https://mp.weixin.qq.com/s/yQY6sjq31ahEIDkx8VlJTQ

英伟达涉嫌违反反垄断法,市场监管总局依法决定立案调查

12月9日晚间,国家市场监管总局发布公告,因英伟达公司涉嫌违反《中华人民共和国反垄断法》及《市场监管总局关于附加限制性条件批准英伟达公司收购迈络思科技有限公司股权案反垄断审查决定的公告》(市场监管总局公告〔2020〕第16号),市场监管总局依法对英伟达公司开展立案调查。

消息来源:国家市场监督管理总局 https://www.samr.gov.cn/xw/mtjj/art/2024/art_ad61f8894aff41bdbf8780f0b258d3dd.html

ChatGPT突发全球宕机,OpenAI紧急抢修

12月12日上午,OpenAI证实其聊天机器人ChatGPT正经历全球范围的宕机,ChatGPT、Sora及API仍处于瘫痪状态。据用户反馈,手机端是正常的,但网页端确实崩了。“ChatGPT直接就打不开了,刚刚还是无法登录,现在好像直接就崩溃了,打开就是一片空白”。

OpenAI公司更新事故报告称,已查明宕机原因,正努力以最快速度恢复正常服务,并对宕机表示歉意,但尚未提供具体的恢复时间表。

据悉,OpenAI 此次的宕机问题也影响了 iOS 18.2 与 Siri 的集成功能。

消息来源:观察者 https://www.guancha.cn/economy/2024_12_12_758540.shtml

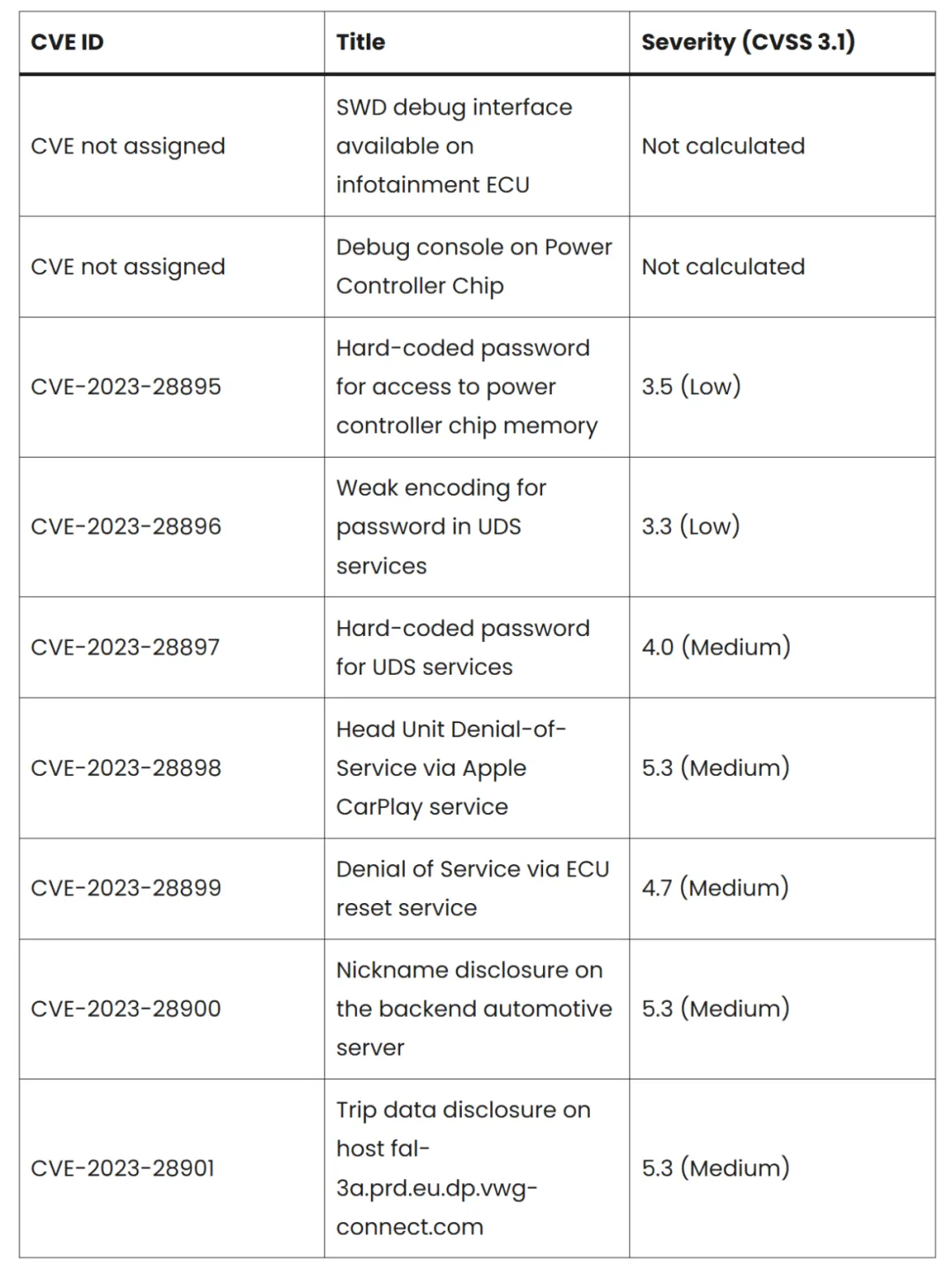

大众和斯柯达曝12个组合漏洞,攻击者可在10米内无接触入侵

近日,网络安全研究人员发现斯柯达和大众汽车的某些车型的车载娱乐系统中存在多个漏洞,这些漏洞可能让黑客远程跟踪并访问用户的敏感数据。专门从事汽车网络安全的公司PCAutomotive在欧洲黑帽大会上公布了影响斯柯达Superb III轿车最新型号的12个新安全漏洞。

这些漏洞主要存在于MIB3信息娱乐单元中,攻击者可以利用这些漏洞获取实时GPS坐标和速度数据、通过车辆的麦克风记录车内对话、捕获车载娱乐系统显示的屏幕截图、在车内播放任意声音以及访问车辆主人的手机联系人数据库。PCAutomotive 估计超过 140 万辆汽车可能容易受到攻击,考虑到售后市场零部件,实际数量可能更高。

如果成功利用这些漏洞,攻击者可以:

-

获取实时GPS坐标和速度数据

-

通过车辆麦克风录制车内对话

-

捕获信息娱乐显示屏的屏幕截图

-

在车内播放任意声音

-

访问车主的电话联系数据库

PCAutomotive的安全评估负责人Danila Parnishchev指出,攻击者可以在10米范围内,无需认证,仅使用蓝牙连接到车辆的媒体单元就能利用这些漏洞。

研究人员还发现了斯柯达和大众汽车OBD接口的问题,这可能允许潜在攻击者绕过车载娱乐单元上的UDS认证。在一项特别令人担忧的发现中,一个漏洞可能在车辆高速行驶时导致车辆发动机和其他部件关闭,尽管这需要对OBD端口进行物理访问。

大众集团作为斯柯达的母公司,据报道在通过他们的网络安全披露计划报告后修补了这些漏洞。斯柯达发言人Tom Drechsler表示,公司正在通过“持续改进管理”解决这些问题,并确保任何时候都不会对客户安全或车辆构成危险。

消息来源:FREEBUF https://www.freebuf.com/news/417642.html

来源:本安全周报所推送内容由网络收集整理而来,仅用于分享,并不意味着赞同其观点或证实其内容的真实性,部分内容推送时未能与原作者取得联系,若涉及版权问题,烦请原作者联系我们,我们会尽快删除处理,谢谢!