要闻速览

1、《网络安全技术 统一威胁管理产品 (UTM) 技术规范》等15项国家标准公开征求意见

2、《网络数据安全管理条例》发布,2025年1月1日正式施行

3、Linux曝出9.9分高危漏洞,影响几乎所有发行版

4、以明文形式存储数亿个密码,Meta被罚1亿美元

5、英伟达容器工具包严重安全漏洞威胁主机系统安全

6、科威特卫生部被黑,致使国内多个医疗服务中断

一周政策要闻

《网络安全技术 统一威胁管理产品 (UTM) 技术规范》等15项国家标准公开征求意见

近日,全国网络安全标准化技术委员会归口的《网络安全技术抗拒绝服务攻击产品技术规范》等15项国家标准已形成标准征求意见稿。

根据《全国网络安全标准化技术委员会标准制修订工作程序》要求,现将该15项标准征求意见稿面向社会公开征求意见。标准相关材料已发布在网安标委网站(网址https://www.tc260.org.cn/front/bzzqyjList.html?start=0&length=10),如有意见或建议请于2024年11月29日24:00前反馈秘书处。

信息来源:全国网络安全标准化技术委员会https://www.tc260.org.cn/front/bzzqyjList.html?start=0&length=10

《网络数据安全管理条例》发布,2025年1月1日正式施行

国务院总理李强日前签署国务院令,公布《网络数据安全管理条例》(以下简称《条例》),自2025年1月1日起施行。

《条例》旨在规范网络数据处理活动,保障网络数据安全,促进网络数据依法合理有效利用,保护个人、组织的合法权益,维护国家安全和公共利益,《条例》共9章64条。

消息来源:中国政府网 https://www.gov.cn/yaowen/liebiao/202409/content_6977785.htm

业内新闻速览

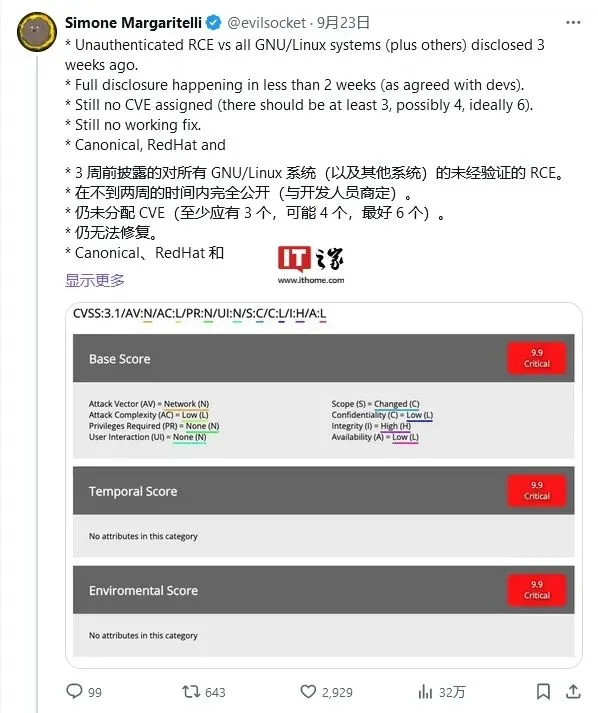

Linux曝出9.9分高危漏洞,影响几乎所有发行版

近日,一个存在十多年的高危远程代码执行漏洞(评分9.9)在Linux发行版的CUPS打印系统中被披露,涉及CVE编号CVE-2024-47176、CVE-2024-47076、CVE-2024-47175和CVE-2024-47177。

根据安全研究人员Simone Margaritelli的报告,CUPS系统中存在几个关键问题,包括cups-browsed服务绑定到UDP端口631并信任来自任何来源的数据包,libcupsfilters库不验证或清理从IPP服务器返回的属性,libppd库在写入临时PPD文件时不验证或清理属性,以及cups-filters包允许通过FoomaticRIPCommandLine PPD参数执行任意命令。攻击者可以通过广域网/公共互联网向端口631发送UDP数据包,或通过局域网伪造zeroconf/mDNS/DNS-SD广告来利用这些漏洞。

数据显示,约7.3万台CUPS服务器暴露在互联网上,接受来自任何不受信任来源的自定义数据包。这些漏洞影响大多数GNU/Linux发行版、一些BSD系统、Google Chromium/ChromeOS、Oracle Solaris,以及可能更多打包了CUPS和cups-browsed的系统。安全专家建议用户采取以下措施:禁用并卸载cups-browsed服务;更新CUPS包以获取安全更新;如无法更新,阻止UDP端口631;考虑阻止DNS-SD流量。

消息来源:IT之家 https://baijiahao.baidu.com/s?id=1811312525990712155&wfr=spider&for=pc

以明文形式存储数亿个密码,Meta被罚1亿美元

近日,爱尔兰数据保护委员会(DPC)对Meta处以7.13亿元(9100万欧元)巨额罚款,原因是该公司违反数据保护法规,以明文形式存储了数亿用户的密码。

事件源于2019年1月,Meta在例行安全审查中发现部分用户密码以明文形式存储在内部数据存储系统中。这一发现引起了公司的高度重视,因为正常情况下,登录系统应使用特殊技术使密码不可读。Meta随即采取措施修复问题,并承诺通知所有受影响用户。据Meta估计,此事件影响数亿Facebook Lite用户、数千万其他Facebook用户,以及数万Instagram用户。

尽管Meta声称这些密码仅对内部人员可见,且未发现滥用或不当访问的证据,但此事仍引发了严重的数据安全担忧。2019年4月,Meta向DPC报告了这一事件,随后DPC展开了全面调查。DPC于2024年9月26日做出处罚决定,并表示将在后续发布完整决定和更多细节。

消息来源:FREEBUF https://www.freebuf.com/articles/412005.html

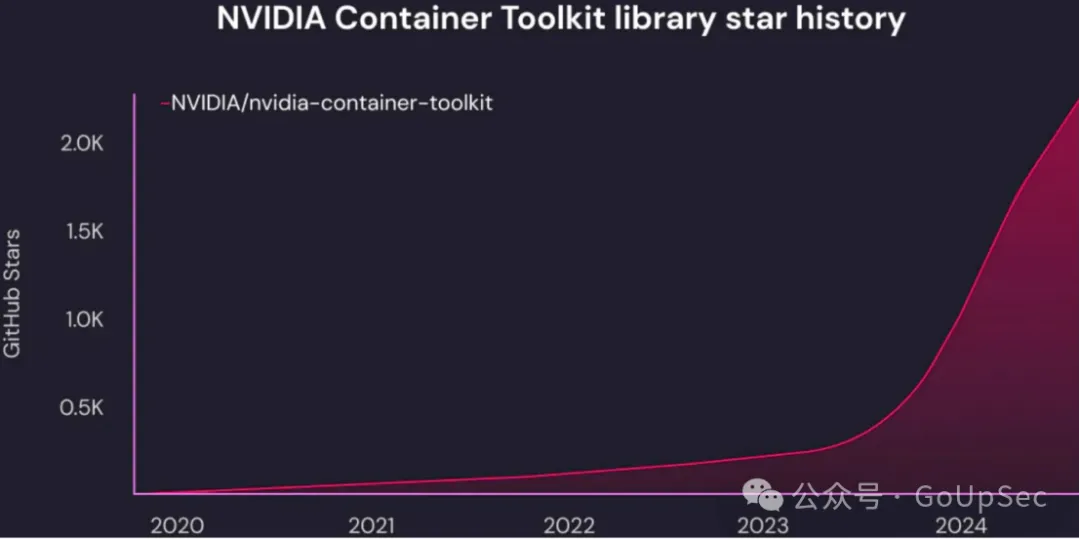

英伟达容器工具包严重安全漏洞威胁主机系统安全

近日,研究人员在英伟达容器工具包中发现一个严重安全漏洞,可能允许攻击者突破容器限制,获得对底层主机的完全访问权限。该漏洞被追踪为CVE-2024-0132,CVSS评分高达9.0。云安全公司Wiz的研究人员介绍,攻击者可能通过创建恶意容器镜像来利用这一缺陷。当该镜像在目标平台上运行时,攻击者将获得对文件系统的完全访问权限。这种攻击可能以供应链攻击的形式实现,受害者被欺骗运行恶意镜像,或通过允许共享GPU资源的服务实现。一旦获得访问权限,攻击者可以访问容器运行时的Unix套接字,进而以root权限在主机系统上执行任意命令,有效控制整个机器。该漏洞对编排的多租户环境构成严重风险,可能导致攻击者逃逸容器并获取同一节点或同一集群中其他应用程序的敏感数据。根据Wiz Research的数据,超过35%的云环境有可能面临被该漏洞利用的风险。

该漏洞影响英伟达容器工具包v1.16.1及之前版本,以及英伟达GPU操作员24.6.1及之前版本。英伟达已在容器工具包v1.16.2和GPU操作员24.6.2版本中修复了该问题,并强烈建议用户及时应用补丁。

消息来源:GoUpSec https://mp.weixin.qq.com/s/lVeB2gmgIJReur__ghz2yg

科威特卫生部被黑,致使国内多个医疗服务中断

中东国家科威特的卫生部日前遭遇网络攻击,导致该国多家医院的系统瘫痪,国家医疗应用Sahel也因此下线。该国卫生部正在积极从攻击中恢复。

有关官员表示,调查揭示了黑客入侵系统的手段,但他们也强调:“我们已采取所有必要措施,确保初级医疗中心和公立医院的基本和重要医疗服务正常运行,并保障数据安全。”

声明中进一步指出:“卫生部正与相关政府安全部门紧密合作,控制问题并防止其扩散至其他系统,同时加固和升级安全系统,以更高效地应对潜在漏洞。”

声明还提到,黑客未能攻入“核心数据库”,但为进行必要的安全更新,卫生部不得不暂时关闭部分系统。

目前尚无任何勒索软件组织对这次攻击事件宣称负责。

消息来源:GoUpSec

https://mp.weixin.qq.com/s/meOfBp8C7o6DVsczYgRz9w

https://www.freebuf.com/news/411878.html

来源:本安全周报所推送内容由网络收集整理而来,仅用于分享,并不意味着赞同其观点或证实其内容的真实性,部分内容推送时未能与原作者取得联系,若涉及版权问题,烦请原作者联系我们,我们会尽快删除处理,谢谢!