要闻速览

1、国家数据局发布《关于促进数据产业高质量发展的指导意见(征求意见稿)》

2、美国商务部拟借口“国家安全”禁用我国网联汽车软硬件系统

3、工信部:关于防范KTLVdoor恶意软件的风险提示

4、一种新型安卓木马通过Google Play感染了超1100万台设备

5、黑客囤积法国9500万条公民数据,竟直接免费公开了

6、起亚经销商网站曝出严重漏洞!黑客可在30秒内远程操控数百万辆汽车

一周政策要闻

国家数据局发布《关于促进数据产业高质量发展的指导意见(征求意见稿)》

为贯彻落实党的二十届三中全会决策部署,培育全国一体化数据市场,促进企业数据资源合规高效开发利用,近日,国家数据局会同有关部门研究起草了《关于促进企业数据资源开发利用的意见》,现向社会公开征求意见。

此次征求意见的时间是2024年9月27日至10月11日。欢迎社会各界人士提出意见,请通过电子邮件方式将意见发送至sjzys2024@163.com。

信息来源:国家数据局https://mp.weixin.qq.com/s/_a0us8No4vJGLbi-s5kwnA

美国商务部拟借口“国家安全”禁用我国网联汽车软硬件系统

美国商务部工业安全局(BIS)近日发布一项拟议规则,旨在禁止在网联汽车中使用来自我国生产的硬件和软件组件系统。这一举措主要针对车辆连接系统(VCS)和自动驾驶系统(ADS),其宣称是为了保护美国国家安全和驾驶员安全,防范网络威胁。

VCS是使车辆能与外部通信的硬件和软件系统,包括远程信息处理控制单元、蓝牙、蜂窝、卫星和Wi-Fi模块。ADS则是允许高度自主车辆无人驾驶的软件系统。如果该规则通过,将禁止进口和销售在VCS或ADS中整合了我国制造组件的车辆。此外,与我国有关联的制造商将被禁止在美国销售包含VCS硬件或软件或ADS软件的连接车辆,即使车辆是在美国制造的。

该禁令计划分阶段实施:软件禁令将于2027车型年生效,硬件禁令将于2030车型年或2029年1月1日起(对于没有车型年的单元)开始生效。目前,BIS正在对这一拟议规则征求公众意见。

消息来源:新华社 https://baijiahao.baidu.com/s?id=1811170466889944192&wfr=spider&for=pc

业内新闻速览

工信部:关于防范KTLVdoor恶意软件的风险提示

9月25日,工业和信息化部网络安全威胁与漏洞信息共享平台(CSTIS)发布《关于防范KTLVdoor恶意软件的风险提示》,指出黑客组织正在利用KTLVdoor新型跨平台恶意软件实施网络攻击,主要攻击目标为Windows和Linux操作系统。

KTLVdoor是一种采用Golang语言编写的恶意软件,具备跨平台攻击能力。该恶意软件通过伪装成系统程序,并以动态链接库(.dll文件,针对Windows系统)或共享对象(.so文件,针对Linux系统)的形式进行传播,在安装成功后会经过高度混淆与伪装,部署一个或多个后门组件,同时修改系统的关键网络配置,包括防火墙规则和代理设置等,以此规避安全软件的检测和拦截。同时,该恶意软件还采用GZIP压缩技术和AES-GCM等加密手段,确保能够隐秘且安全地与控制(C&C)服务器保持通信,进一步实现在受感染的主机上执行指令。

CSTIS建议相关单位及用户立即组织排查,定期更新系统与软件,实施全盘病毒查杀,谨慎下载运行来源不明的应用程序,及时修复已知安全漏洞,防范网络攻击风险。

消息来源:网络安全威胁和漏洞信息共享平台https://mp.weixin.qq.com/s/hAaruGwmRkmnW4OjuvcxEg

一种新型安卓木马通过Google Play感染了超1100万台设备

近日,卡巴斯基安全研究人员发现新型安卓恶意软件加载器Necro通过恶意SDK供应链攻击,在Google Play上感染了1100万台设备。这种木马通过合法应用程序中使用的恶意广告SDK进行传播,从而在后台展示广告,为攻击者生成欺诈性收入,未经用户同意安装应用程序,或与付费服务进行交互。

Necro木马在感染设备后会安装多个有效载荷并激活各种恶意插件。这些插件功能包括:通过不可见WebView窗口加载广告、下载执行任意JavaScript和DEX文件、促进订阅欺诈,以及将感染设备作为代理路由恶意流量。研究人员发现,Necro加载器存在于Google Play上两个拥有大量用户的应用中:一个是下载量超过1000万次的照片编辑工具Wuta Camera,另一个是下载量达100万次的Max Browser。这两个应用都是通过广告SDK “Coral SDK”被感染的。该SDK使用混淆技术和图像隐写术来隐藏其恶意活动。除了Google Play,Necro木马还通过非官方网站分发的流行应用程序修改版传播,如WhatsApp的修改版GBWhatsApp和FMWhatsApp,以及Minecraft等游戏的修改版。这些修改版承诺提供额外功能,但实际上携带了恶意软件。

安全专家建议用户立即卸载已知受感染的应用,如Max Browser,并切换到其他可信的替代品,同时警惕承诺额外功能的流行应用修改版。

消息来源:安全牛 https://mp.weixin.qq.com/s/yNA7H0Y43BkOsxPuSmmzdg

黑客囤积法国9500万条公民数据,竟直接免费公开了

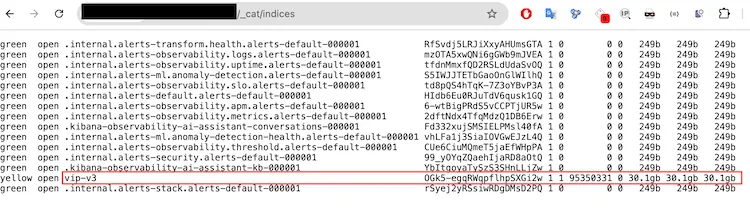

据Cybernews消息,法国公民经历了一次大规模数据暴露事件,超过9500万条公民数据记录被直接公开在互联网上,涉及数据类型包括姓名、电话号码、电子邮件地址和部分支付信息等,这可能导致他们更易遭受针对性的网络攻击。目前尚不清楚该黑客的具体信息,不过可以肯定的是,他正在持续囤积法国公民泄露的个人信息,并将其编译在一个数据库中。更糟糕的是,这些数据现在已经被公开了。该数据泄露事件由Cybernews研究团队与网络安全研究员Bob Dyachenko共同发现,这是一个开放的Elasticsearch服务器(实时数据分析和搜索的工具),无需授权即可访问,并且被命名为“vip-v3”。目前该数据库至少包含了9500万条数据,且已经发现来自于17起数据泄露事件,大小超过30GB。值得注意的是,这些数据覆盖范围甚至超过了法国的实际人口数量。

研究人员指出,这种行为显然违反了欧盟的GDPR规定。此外,由于数据库长时间公开可访问,可能已被其他恶意行为者复制并利用于犯罪活动。此事件再次凸显了遵守数据保护法规的重要性,呼吁所有企业和组织加强数据安全管理和隐私保护。

消息来源:FREEBUFhttps://www.freebuf.com/news/411820.html

起亚经销商网站曝出严重漏洞!黑客可在30秒内远程操控数百万辆汽车

近日,网络安全研究人员披露了起亚汽车的一组已修复严重漏洞,黑客仅凭车牌号即可在30秒内远程控制车辆关键功能,2013年之后的生产的起亚汽车都存在该漏洞。

研究表明,这些攻击不仅限于某一特定车型或配置,而是可以在所有相关车辆上实施。无论车辆是否注册了Kia Connect服务,攻击者都能通过车牌号获取车辆识别号码(VIN),并利用该号码对车辆实施远程控制。

更进一步,研究指出,黑客还可以通过向起亚经销商基础设施中的特定系统发送HTTP请求来创建一个假账户,并由此获取一个访问令牌。有了这个令牌,黑客就能够访问另一个API端点,借此获取车主的详细个人信息,如姓名、电话号码、电子邮件地址以及家庭住址等。

尤其危险的是,黑客能够通过这一系列操作,将自己设定为车辆的第二位“隐形”用户,而这一切车主都不会接到任何提示。最终,黑客能够通过车牌号获取VIN号,并使用API追踪车辆位置,甚至发送指令执行诸如解锁车辆、启动引擎或触发喇叭等功能。

2024年6月研究人员向起亚公司披露漏洞,2024年8月14日这些漏洞得到修复,目前尚无证据表明这些漏洞在实际中被利用过。

但这一令人震惊的发现为整个汽车行业敲响了警钟——智能汽车面临的网络安全威胁可能比绝大多数人想象的更为严重。对于车主来说,除了依赖汽车厂商的安全更新,定期检查软件状态并采取必要的防护措施同样至关重要。

消息来源:GoUpSec

https://mp.weixin.qq.com/s/meOfBp8C7o6DVsczYgRz9w

https://www.freebuf.com/news/411878.html

来源:本安全周报所推送内容由网络收集整理而来,仅用于分享,并不意味着赞同其观点或证实其内容的真实性,部分内容推送时未能与原作者取得联系,若涉及版权问题,烦请原作者联系我们,我们会尽快删除处理,谢谢!