【一周安全资讯0217】《寄递服务用户个人信息安全管理办法(征求意见稿)》发布;佳能修补小型办公打印机中的 7 个严重漏洞 |

| 来源:聚铭网络 发布时间:2024-02-17 浏览次数: |

要闻速览 1、财政部印发《关于加强行政事业单位数据资产管理的通知》 2、《寄递服务用户个人信息安全管理办法(征求意见稿)》公开征求意见 3、CNNVD关于Oracle WebLogic Server安全漏洞的通报 4、佳能修补小型办公打印机中的 7 个严重漏洞 5、用300万支电动牙刷发起DDoS攻击?假的! 6、华为提议为 Linux 内核推出新“沙盒模式”,提高内存安全性

一周政策要闻

财政部印发《关于加强行政事业单位数据资产管理的通知》 财政部日前印发通知,加强行政事业单位数据资产管理,充分发挥数据资产价值作用。 按照通知,行政事业单位数据资产是指各级行政事业单位在依法履职或提供公共服务过程中持有或控制的,预期能够产生管理服务潜力或带来经济利益流入的数据资源。 通知明确,行政事业单位主要通过自主采集、生产加工、购置等方式配置数据资产。加强数据资产源头管理,在依法履职或提供公共服务过程中,应当按照规定的范围、方法、技术标准等进行自主采集、生产加工数据形成资产。通过购置方式配置数据资产的,应当根据依法履职和事业发展需要,落实过紧日子要求,按照预算管理规定科学配置,涉及政府采购的应当执行政府采购有关规定。 在开放共享方面,通知提出,在确保公共安全和保护个人隐私的前提下,加强数据资产汇聚共享和开发开放,促进数据资产使用价值充分利用。加大数据资产供给使用,推动用于公共治理、公益事业的数据资产有条件无偿使用,探索用于产业发展、行业发展的数据资产有条件有偿使用。依法依规予以保密的数据资产不予开放,开放共享进入市场的数据资产应当明确授权使用范围,并严格授权使用。 通知强调,要建立合理的数据资产收益分配机制,依法依规维护数据资产权益。行政单位数据资产使用形成的收入,按照政府非税收入和国库集中收缴制度的有关规定管理。事业单位数据资产使用形成的收入,由本级财政部门规定具体管理办法。除国家另有规定外,行政事业单位数据资产的处置收入按照政府非税收入和国库集中收缴制度的有关规定管理。任何行政事业单位及个人不得违反国家规定,多收、少收、不收、少缴、不缴、侵占、私分、截留、占用、挪用、隐匿、坐支数据资产相关收入。 此外,通知还指出,要严格防控风险,确保数据安全。建立数据资产安全管理制度和监测预警、应急处置机制,推进数据资产分类分级管理,把安全贯穿数据资产全生命周期管理,有效防范和化解各类数据资产安全风险,切实筑牢数据资产安全保障防线。

信息来源:中华人民共和国财政部https://www.mof.gov.cn/jrttts/202402/t20240208_3928613.htm

《寄递服务用户个人信息安全管理办法(征求意见稿)》公开征求意见 为贯彻《中华人民共和国邮政法》《中华人民共和国网络安全法》《中华人民共和国数据安全法》《中华人民共和国个人信息保护法》《快递暂行条例》等法律法规,保护寄递服务用户个人信息权益,规范寄递企业用户个人信息处理活动,国家邮政局日前起草了《寄递服务用户个人信息安全管理办法(征求意见稿)》(以下简称“管理办法”),现向社会公开征求意见。 现将该管理办法征求意见稿面向社会公开征求意见,如有意见或建议请于2024年3月2日前反馈。

信息来源:中华人民共和国国家邮政局 https://www.spb.gov.cn/gjyzj/c100025/c100029/202402/e11cea47cdc0414fa3049ff82997a229.shtml

业内新闻速览 CNNVD关于Oracle WebLogic Server安全漏洞的通报 近日,国家信息安全漏洞库(CNNVD)收到关于Oracle WebLogic Server安全漏洞(CNNVD-202401-1680、CVE-2024-20931)情况的报送。攻击者可利用T3、IIOP协议对目标系统进行破坏,进而接管服务器。Oracle Fusion Middleware 12.2.1.4.0版本、Oracle Fusion Middleware 14.1.1.0.0版本均受此漏洞影响。目前,Oracle官方已发布漏洞补丁修复了该漏洞,建议用户及时确认产品版本,尽快采取修补措施。 一、漏洞介绍 Oracle WebLogic Server是美国甲骨文(Oracle)公司开发的一款适用于云环境和传统环境的应用服务中间件,它提供了一个现代轻型开发平台,支持应用从开发到生产的整个生命周期管理,并简化了应用的部署和管理。 Oracle WebLogic Server存在安全漏洞。攻击者可利用T3、IIOP协议对目标系统进行破坏,进而接管服务器。 二、危害影响 Oracle Fusion Middleware 12.2.1.4.0版本、Oracle Fusion Middleware 14.1.1.0.0版本均受此漏洞影响。 三、修复建议 目前,Oracle官方已发布漏洞补丁修复了该漏洞,建议用户及时确认产品版本,尽快采取修补措施。 官方参考链接:https://www.oracle.com/security-alerts/cpuapr2023.html。

消息来源:国家信息安全漏洞库 https://www.cnnvd.org.cn/home/warn

佳能修补小型办公打印机中的 7 个严重漏洞 日本电子产品制造商佳能近日宣布了软件更新,修复了影响几种小型办公打印机型号的七个严重漏洞。

消息来源:安全客 https://www.anquanke.com/post/id/293193

用300万支电动牙刷发起DDoS攻击?假的! 近日国外“300万支电动牙刷被用于DDoS攻击”的安全事件引发广泛讨论。国外媒体发文称“300万支电动牙刷被黑客用恶意软件感染,以执行分布式拒绝服务(DDoS)攻击。”经Fortinet与媒体确认,这是一起虚假的新闻。日前,瑞士新闻网站Aargauer Zeitung发表了一篇报道,称网络安全公司Fortinet的一名员工表示,300万支电动牙刷被Java恶意软件感染,用来对一家瑞士公司进行DDoS攻击。文章中写道:“电动牙刷用Java编程,攻击者们悄无声息地在其上安装了恶意软件——就像在其他300万支牙刷上所做的那样。只需一个命令,这些远程控制的牙刷同时访问一家瑞士公司的网站,导致网站崩溃,瘫痪了四个小时,造成了数百万美元的损失。”如果准确无误,这个故事无疑是戏剧性,且值得新闻报道。从2月7日开始,该新闻在其他科技新闻网站上迅速传播,许多出版物在未经证实的情况下报道了这次所谓的攻击。然而,这个故事有一个问题——没有记录表明这次攻击确实发生过。被认为是文章消息来源的Fortinet没有发布关于这次攻击的任何信息,自从“牙刷僵尸网络”故事昨天病毒式传播以来,也没有回应媒体的评论请求。DDoS攻击是指攻击者向网站发送足够多的请求或数据,以压倒其资源或带宽,使其无法再接受合法访问者的请求,有效地使网站无法使用。这种类型的攻击越来越多地被黑客活动分子用于抗议一个国家或商业活动,或被威胁行为者用来勒索企业。为了执行这些攻击,路由器、服务器和物联网设备通过暴力破解或使用默认密码,或者利用漏洞被黑客入侵。一旦设备受到侵害,就会安装恶意软件将其列为DDoS僵尸网络的一部分,并使用它进行攻击。这些设备然后被集体用于对特定目标发起强大的攻击。根据Statista的数据,预计到2024年底将有约170亿个物联网设备连接到互联网,提供了一个巨大的潜在设备足迹,这些设备可能被招募到DDoS僵尸网络中。300万支电动牙刷被暴露在互联网上,从而被恶意软件感染的可能性是值得怀疑的。相反,这很可能是Fortinet与该报纸分享的一个假设性场景,被误解或脱离上下文,创造了一个被安全专家广泛质疑的故事。此外,电动牙刷并不直接连接到互联网,而是通过蓝牙连接到移动应用程序,然后将您的数据上传到基于网络的平台。这意味着,像这样的大规模黑客攻击只能通过对供应链的攻击来实现,这种攻击会将恶意固件推送到设备上。没有记录显示这种情况发生过。如果真的发生了,那将是一个比DDoS攻击更大的新闻。尽管有关牙刷DDoS僵尸网络攻击网站的故事听起来很有趣,但它仍然是一个很好的提醒,说明攻击者会针对任何暴露在互联网上的设备。这包括路由器、服务器、可编程逻辑控制器(PLC)、打印机和网络摄像头。对于任何暴露在互联网上的设备来说,安装最新的安全更新和设置强密码是至关重要的,以防止它们被招募到DDoS僵尸网络中。 消息来源:FREEBUF https://www.freebuf.com/news/391819.html

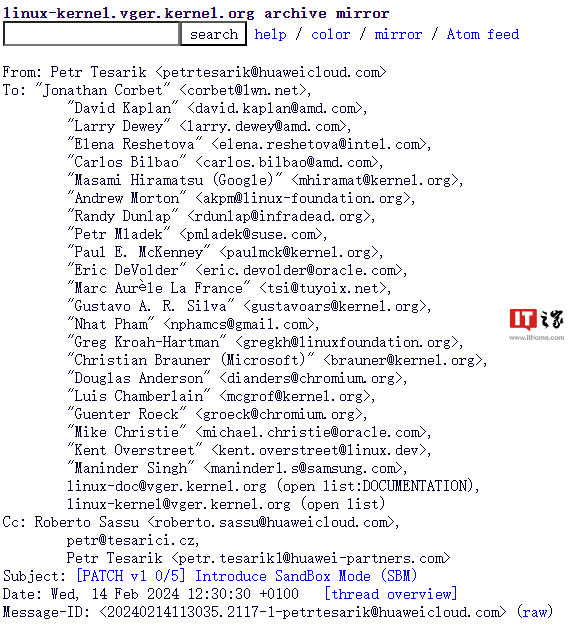

华为提议为 Linux 内核推出新“沙盒模式”,提高内存安全性 IT之家2月15日消息,虽然 Linux 内核已经在尝试 Rust 编程来提高内存安全性,但华为开发者近日提出了一项针对 Linux 内核新“沙盒模式”的提案,提高内核中 C 语言代码的内存安全性。。

Linux 邮件显示,华为云的 Petr Tesarik 发出了有关新沙盒模式的“征求意见”补丁系列,Petr 将沙盒模式描述为: 沙盒模式的最终目标是在仅允许内存访问预定义地址的环境中执行本机内核代码,因此潜在的漏洞无法被利用或不会对内核的其余部分产生影响。该补丁系列向内核添加了沙盒模式的 API 和独立于架构的基础设施。它在所有输入和输出数据的 vmalloc () 副本上运行目标函数。由于保护页面,仅此一项就可以防止一些越界访问。根据文档的描述,沙盒模式的主要目标是通过分解内核来减少内核代码中潜在内存安全错误的影响。SBM API 支持在隔离的执行环境中运行每个组件,特别是用作输入的内存区域和 / 或输出与内核的其余部分隔离,并被保护页包围。在实现必要的 arch hook 的架构上,沙盒模式利用硬件分页设施和 CPU 特权级别来强制仅使用这些预定义的内存区域。有了 arch 的支持,SBM 还可以从 protection violation 进行恢复。这意味着 SBM 可强制终止沙盒,并向调用者返回错误代码(例如 -EFAULT),以便执行可以继续。这种实现提供了强隔离机制。 消息来源:IT之家 https://www.ithome.com/0/750/399.htm?sf=NaBLO%2fcNdvJUH8gDqaalnxWTMUWbuIzyi56XxfQWkED%2fotF9j0Uwpe4%2bUYHgKUI2dhsCht7TRLw%3d

来源:本安全周报所推送内容由网络收集整理而来,仅用于分享,并不意味着赞同其观点或证实其内容的真实性,部分内容推送时未能与原作者取得联系,若涉及版权问题,烦请原作者联系我们,我们会尽快删除处理,谢谢! |

|

上一篇:2024年2月05日聚铭安全速递 |