信息来源:Freebuf

前一阵的NSA方程式组织被黑事件,可能受影响最大的还不是美国政府,而是思科——因为这次事件中,公布了大量针对思科安全产品的漏洞利用工具,思科不得不一个个去调查研究,确认漏洞存在与否,发布安全公告,着手漏洞修复。

我们已经对其中的ExtraBacon利用工具,和涉及到的相关漏洞进行了一波分析。在之前描述ExtraBacon的文章中,我们带到过另一款漏洞利用工具,即BenignCertain。这款工具专门针对思科的PIX防火墙家族产品,此工具可用于解密VPN流量。

思科那个时候已经发布了相应的安全公告,明确该工具影响到思科PIX版本5.2(9)-6.3(4),但不影响7.0及更新版本。早在2009年的时候,PIX产品线就已经不再更新了,不过仍有大量企业和政府在广泛使用此系列产品。思科还在8月19日再度确认,BenignCertain利用工具不再涉及其它漏洞。

然而就在这两天,思科再度发布了一份安全公告,明确编号为CVE-2016-6415漏洞的存在性——这也是BenignCertain工具利用的漏洞。

又一个漏洞被发现

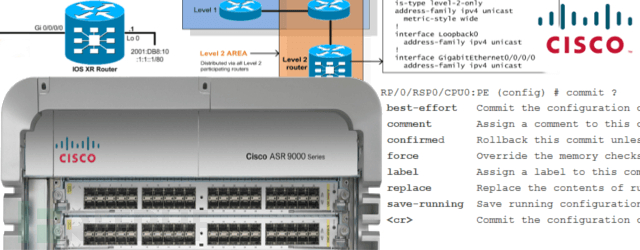

CVE-2016-6415漏洞影响到IOS、IOS XE和IOS XR软件:具体影响到IOS XR版本4.3.x、5.0.x、5.1.x和5.2.x(5.3.0及更新版本不受影响),所有IOS XE,以及数个IOS版本,详情可见思科的安全公告。

CVE-2016-6415漏洞存在于IKEv1包处理代码中,利用该漏洞可致远程、未认证的攻击者获取存储内容(memory contents)。思科的安全公告中提到:

“该漏洞是由处理IKEv1安全会话请求的部分代码条件检查不足所致。要利用该漏洞,攻击者可构造IKEv1包,并发送至受影响设备(且配置为接收IKEv1安全协商请求)。”

据说已经有黑客开始利用该漏洞针对思科的部分客户发动攻击,思科方面虽然已经在安全公告中发布了IOC,但尚未发布安全补丁。不过思科针对IPS发布了检测签名,可用于对网络进行保护。

此外思科还发布了一款在线工具,用户以此可了解产品是否受到此漏洞的影响。

84万思科系统受到影响

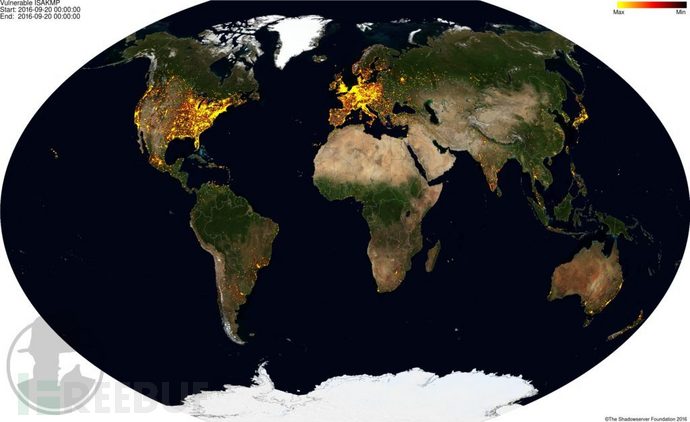

为了了解这个漏洞的影响范围,专门追踪网络犯罪、协助僵尸网络调查的组织Shadowserver Foundation针对ISAKMP(Internet安全联盟密钥管理协议)进行了一次全球型的互联网扫描。最近一次扫描是在昨天进行的,持续了大约两个半小时。

“本次扫描是为了寻找那些IKEv1包处理代码中存在漏洞的设备,该漏洞可致为认证的远程攻击者获取存储内容,最终导致机密信息泄露…”

“这个项目的目标就是要找出存在漏洞的系统,并向相应的网络管理员发出报告,做出补救。这些存在漏洞的设备已经融合到我们的报告中,并正在进行每日更新。”

按照Shadowserver Foundation所说,这次扫描和调查是在思科的鼎力协助下进行的,采用特别构造的64字节ISAKMP包收集来自被检测设备的响应。原本包的尺寸达到了2600字节,思科帮忙将包大小减少到了64字节,详情可查看这份报告:《ISAKMP扫描与潜在漏洞》。

扫描结果显示,存在CVE-2016-6415漏洞的设备相关独立IP超过84万个。全球范围内,若以国家来区分,那么漏洞存在数量的大致情况如上图所示。美国受到的影响当然是最大的,是排在第二的俄罗斯的6倍,中国恰好排在第10的位置。

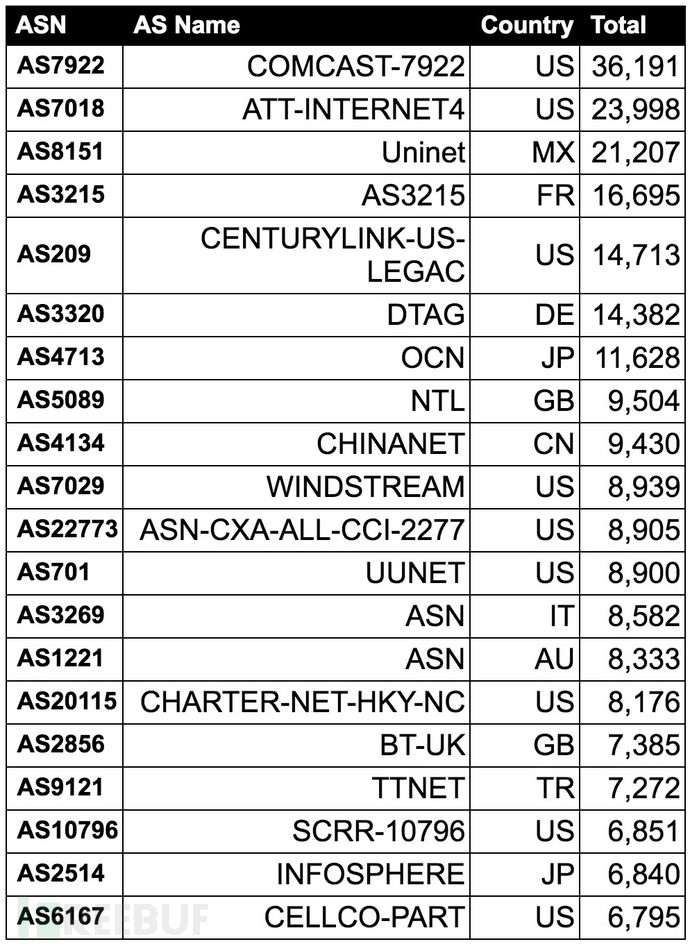

另外本次检测也分析了AS号(自治系统号码),大致情况如上图所示,排在前两位的是Comcast和AT&T的网络IP,中国电信也榜上有名。

思科已经在敦促受到影响的用户,通过IPS/IDS解决方案来保护存在漏洞的产品。我们在稍后的文章中,还会对BenignCertain利用工具和CVE-2016-6415漏洞进行更为详细的分析。