【一周安全资讯1230】中国网络安全审查认证和市场监管大数据中心正式挂牌成立;卡巴斯基曝光疑遭NSA利用的苹果处理器“神秘后门” |

| 来源:聚铭网络 发布时间:2024-01-02 浏览次数: |

要闻速览 1、中国网络安全审查认证和市场监管大数据中心正式挂牌成立 2、《网络安全标准实践指南——大型互联网平台网络安全评估指南(征求意见稿)》发布 3、网络安全公司Resecurity发布2024年网络威胁态势预测报告 4、巅峰对抗:卡巴斯基曝光疑遭NSA利用的苹果处理器“神秘后门” 5、R星又双叒遭非法“登陆”,GTA 5 完整源代码被公开泄露 6、公开100GB数据,日产汽车遭勒索组织“撕票”

一周政策要闻 中国网络安全审查认证和市场监管大数据中心正式挂牌成立 12月25日,中国网络安全审查认证和市场监管大数据中心正式挂牌成立。该中心直属国家市场监督管理总局,相关业务接受中央网络安全和信息化委员会办公室指导。市场监管总局网数中心是在原中国网络安全审查技术与认证中心和国家市场监督管理总局原信息中心为主的基础上整合重组、优化调整成立。

信息来源:国家市场监管管理总局 https://www.samr.gov.cn/xw/mtjj/art/2023/art_1fab5d24ca86491bbf8195edb9241d95.html

《网络安全标准实践指南——大型互联网平台网络安全评估指南(征求意见稿)》发布 近几十年互联网快速发展,特别是移动互联网的迅速普及,“培养”了许多大型互联网平台,这些企业组织既是企业的重要商业平台,承担起了社会经济发展的历史重任,同时也是普通网民生活、工作的公共空间,掌握了关系国计民生的大量资源。因此,大型互联网平台网络安全风险很容易传导影响社会稳定、公共利益的内容。 为帮助大型互联网平台在网络安全合规基础上,进一步评估发现和防范可能影响社会稳定、公共利益的网络安全风险,指导大型互联网平台评估发现和防范可能影响社会稳定、公共利益的网络安全风险,全国信息安全标准化技术委员会秘书处根据《全国信息安全标准化技术委员会<网络安全标准实践指南>管理办法(暂行)》的相关要求,组织编制了《网络安全标准实践指南——大型互联网平台网络安全评估指南(征求意见稿)》,现面向社会公开征求意见。

需要获取征求意见稿群请在评论区留言“征求意见稿”,小铭哥会第一时间为您提供相关资料。 信息来源:全国信息安全标准化技术委员会 https://www.tc260.org.cn/front/postDetail.html?id=20231223120722

业内新闻速览 网络安全公司Resecurity发布《2024年网络威胁形势预测报告 近日,为全球财富 100 强企业和政府机构提供保护的网络安全公司Resecurity发布了《2024 年网络威胁形势预测报告》,报告中提到了2024年即将面临的威胁和新的安全挑战。这些预测源于对暗网地下经济发展的深入分析,以及对针对企业和政府的重大网络安全事件的全面研究。

需要获取报告请在评论区留言“报告”,小铭哥会第一时间为您提供相关资料。 消息来源:Security Affairs安全事务 https://securityaffairs.com/156405/reports/2024-cyber-threat-landscape-forecast.html

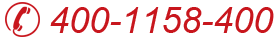

巅峰对抗:卡巴斯基曝光疑遭NSA利用的苹果处理器“神秘后门” 卡巴斯基在年关时分披露了苹果处理器后门漏洞,为连载半年多的三角定位间谍软件行动收官;CVE-2023-38606滥用苹果预留未公开的隐蔽硬件特性,绕过了系统保护措施,攻击者利用该漏洞对卡巴斯基、驻俄中国大使馆等多个组织实施了攻击;俄罗斯官方认为,美国NSA使用苹果提供的硬件后门发起了这次攻击,但尚无坐实这些指控的明确证据。 安全内参12月28日消息,据卡巴斯基公司披露,自2019年以来,“三角定位行动”(Operation Triangulation)间谍软件持续对iPhone设备进行攻击。该软件利用苹果芯片中未记录的特性绕过基于硬件的安全保护措施。 卡巴斯基分析师在2023年6月首次发现了上述攻击活动。随后,他们对这条复杂的攻击链进行了逆向工程,试图挖掘所有细节。 分析师发现了一些预留用于调试和出厂测试的隐蔽硬件特性,可以利用它们对iPhone用户发动间谍软件攻击。这表明发动攻击的威胁行为者水平相当高。 这也充分说明,依赖于隐蔽和保密的硬件设计或测试,并不能确保安全性。 三角定位行动:三角定位行动是一起针对苹果iPhone设备的间谍软件行动,利用了四个零日漏洞。这些漏洞被链接在一起,组合成一个零点击漏洞利用链,允许攻击者提升权限并执行远程代码。这个高度复杂的漏洞链包括四个漏洞,能够影响iOS 16.2之前的所有iOS版本。它们分别是:

攻击者首先向目标发送恶意iMessage附件,整条攻击链是零点击的,也就是不需要用户交互,不会留下任何可察觉的迹象或痕迹。卡巴斯基在内部网络中发现了这次攻击。俄罗斯情报机构联邦安全局当时指责,苹果向美国国家安全局提供了针对俄罗斯政府和大使馆人员的后门。 到目前为止,攻击来源仍然未知,且没有证据证明这些指控。 苹果于2023年6月21日修复了当时被确认的两个零日漏洞(CVE-2023-32434和CVE-2023-32435),发布了iOS/iPadOS 16.5.1和iOS/iPadOS 15.7.7版本。

在这些漏洞中,卡巴斯基分析师对CVE-2023-38606最感兴趣。苹果于2023年7月24日发布了iOS/iPadOS 16.6版本,修补这一漏洞。 通过另一个漏洞CVE-2023-32434,攻击者可以获得对内核内存的读写访问权限。此时,苹果芯片自带的硬件保护措施将阻止攻击者完全控制设备。然而,CVE-2023-38606漏洞可以帮助攻击者绕过这种保护措施。 卡巴斯基详细解释了相关技术。CVE-2023-38606针对的是苹果A12-A16 系列仿生处理器中未知的MMIO寄存器。这些寄存器未在设备树(DeviceTree)中列出,可能与芯片的GPU协处理器相关。

消息来源:安全内参 https://www.secrss.com/articles/62251

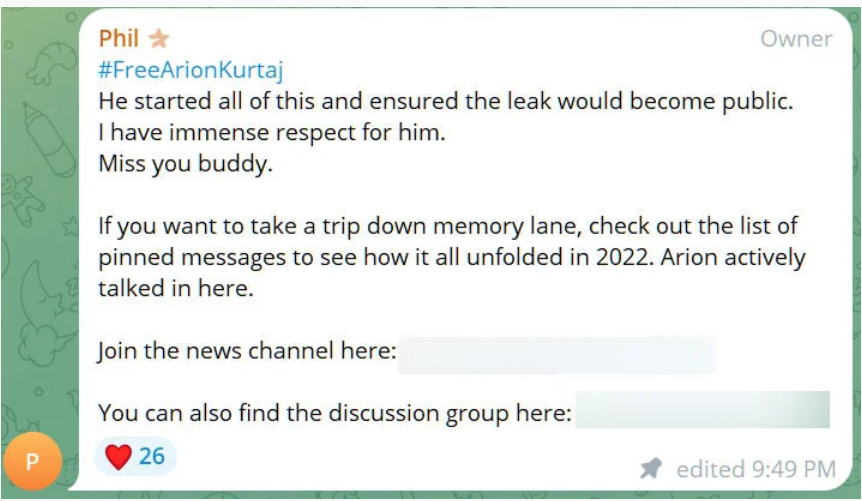

R星又双叒遭非法“登陆”,GTA 5 完整源代码被公开泄露

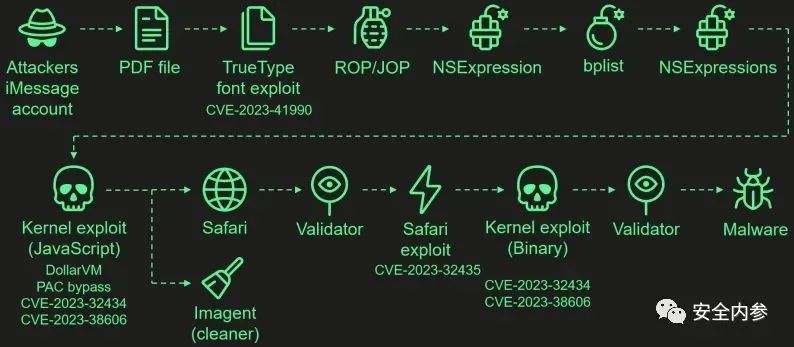

据 GTA Focal 报道,《GTA 5》的源代码在圣诞节前夕遭泄露,该文件包大小约为 4GB,包含大量 RAGE 引擎文件、概念和参考图像,还有《GTA5》圣安地列斯的早期地图。游戏源代码链接被黑客分发到了Discord、某暗网网站和一个 Telegram 频道等多个渠道。这次泄露事件距离 Lapsus$ 威胁行为者曾入侵 Rockstar 游戏公司并窃取公司数据已经过去了一年。在 Telegram 上的《侠盗猎车手》泄密频道中,名为 "Phil "的频道所有者发布了源代码的链接,并分享了其中一个文件夹的截图。

2022 年,Rockstar Games 遭遇臭名昭著的 Lapsus$ 黑客组织攻击,他们入侵了该公司的 Slack 服务器和 Confluence 维基。 黑客当时声称窃取了《GTA 5》和《GTA 6》的源代码以及《GTA 6》的测试版,并在论坛和 Telegram 上分享了《GTA 5》源代码样本,以证明他们窃取了数据。

Lapsus$ 黑客擅长社工攻击&SIM 卡交换攻击:一直以来,Lapsus$ 黑客组织都十分擅长使用社交工程和 SIM 卡交换攻击来入侵企业网络。该组织曾对包括 Uber、微软、Rockstar Games、Okta、Nvidia、Mercado Libre、T-Mobile、育碧、沃达丰和三星等在内的知名企业发起过攻击。作为攻击的一部分,黑客还会以窃取到的源代码和客户数据来勒索这些公司支付赎金。美国国土安全部(DHS)网络安全审查委员会对其战术进行了分析,并分享了预防此类攻击的建议。虽然 Lapsus$ 组织在成员被捕后活动不再像之前那样频繁了,但据最新消息,其中个别成员最近开始在名为 Scattered Spider 的松散黑客组织中有些小动作。Scattered Spider 组织采用的是与 Lapsus$ 类似的策略,主要通过利用社交工程、网络钓鱼、MFA 疲劳和 SIM 卡交换攻击来获取大型组织的初始网络访问权。 消息来源:FREEBUF https://www.freebuf.com/news/387698.html

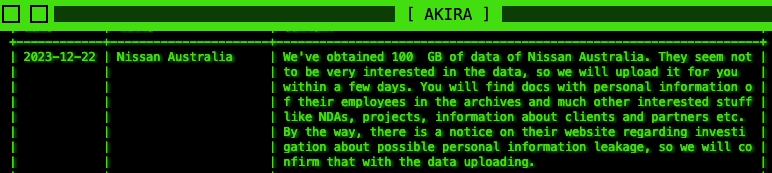

公开100GB数据,日产汽车遭勒索组织“撕票” Bleeping Computer 网站消息,Akira 勒索软件团伙声称成功入侵了日本汽车制造商日产汽车澳大利亚分公司的内部网络系统。

日产汽车似乎对被盗数据不是很感兴趣,所以接下来我们会在几天内上传被盗数据,你会在档案中发现包含其员工个人信息的文档,以及许多其他感兴趣的东西,如 NDA、项目、客户和合作伙伴信息等。 2023 年 3 月,Akira 勒索软件团伙首次浮出水面,再迅速“积累”了大量来自不同行业的受害者后引起了人们的广泛关注。2023 年 6 月,Akira 勒索软件运营商开始部署其加密程序的 Linux 变种,据悉该变种专门针对企业环境中广泛使用的 VMware ESXi 虚拟机。 从 Bleeping Computer 此前发布的信息来看,一旦成功实施网络攻击活动,Akira 勒索软件组织要求受害者支付的赎金从 20 万美元到数百万美元不等,具体取决于被入侵组织的规模。此外,五年前互联网江湖中出现过另一个名为 "Akira "的勒索软件变种,但这两个勒索软件之间不太可能有关联。

日产汽车仍在努力恢复系统: 数据泄露事件发生后,日产公司在其网站上添加了一个新的更新,确认了威胁攻击者已经成功侵入了其在澳大利亚和新西兰的一些网络系统,但尚未对披露的网络攻击事件进行归因。 日产汽车方面表示,目前公司仍在调查事件的影响以及个人信息是否被访问,虽然暂时无法确认网络事件的严重程度,但已经在积极组织安全专家团队,努力恢复受攻击影响的系统(这一过程在事件披露后的 12 月 5 日就开始了),公司也已经同步通知了澳大利亚和新西兰网络安全中心以及相关的隐私监管机构和执法机构。 日产还强调,一些汽车经销商的网络系统系统会受到数据泄露事件的影响,请直接与当地的日产经销商联系,协助处理所有车辆和服务查询。此外,被入侵系统中可能存储的一些数据存在被访问或窃取的风险,日产汽车警告客户 "对任何异常或可疑的在线活动保持警惕"。 消息来源:FREEBUF https://www.freebuf.com/articles/387640.html

来源:本安全周报所推送内容由网络收集整理而来,仅用于分享,并不意味着赞同其观点或证实其内容的真实性,部分内容推送时未能与原作者取得联系,若涉及版权问题,烦请原作者联系我们,我们会尽快删除处理,谢谢! |