信息来源:安全内参

零信任已经成为网络安全新趋势。自 2018 年 NIST 发布实施零信任架构以来,由于违规行为居高不下,网络攻击的复杂程度不断提高,Gartner预计,到 2022 年底,零信任支出将达到8.919 亿美元,到 2026 年将达到 20 亿美元。

为什么需要重新审视零信任架构

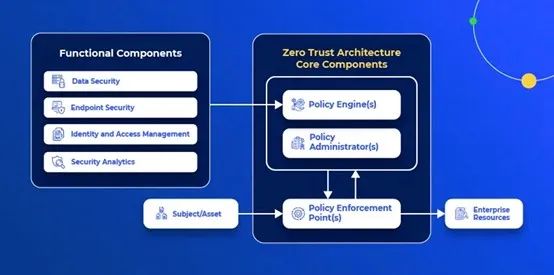

零信任是一个安全框架,其要求所有用户,无论位于网络内部还是外部,都需要经过身份验证、授权和持续验证,然后才能访问应用程序和数据。零信任架构具有以下组件:

受新冠疫情影响,居家办公及混合办公随之兴起,与此同时,也带来了网络安全风险。用户通常不会从特定网段访问数据或应用程序,而且,随着越来越多的应用程序和数据基于 SaaS 或不属于特定网络边界,公司需要相应的零信任安全策略。

为什么需要采用统一的零信任方法进行数据访问

公司需要考虑将统一的零信任数据访问方法作为其数据保护策略的一部分,无论是在价值还是风险方面:

01用户访问接入更加便捷。

02确保业务持续,进行动态安全防护。

03运维管理更加简便智能。

04能够全面开放与对接。

如何将统一且持续的零信任模型

应用于数据访问

无论公司采用何种零信任方法,每个组织都需要对所有数据源用户进行身份验证、授权和验证。

01持续身份验证需要在每个用户每次访问数据时验证他们的身份。身份验证可以通过多种方式完成,使用数据库凭据、使用密钥对身份验证或通过使用身份提供程序 (IdP)(如 Okta 或 MSFT

Active Directory)的单点登录 (SSO)进行验证。

大多数公司遵循的典型路径是:提供对数据的持续访问,或者让一个用户登录,由给定部门内的许多人共享来访问生产数据。在这种情况下,实际的零信任方法是根据需要提供对数据的临时访问权限。

02持续授权涉及验证,一旦用户通过身份验证,用户便可以访问相应数据。一方面,公司授权的数据越多,承担的安全风险就越大;另一方面,公司希望用户能够访问其需要的所有数据。

零信任授权的实用方法是跨平台整合身份验证,并根据用户的不同需求实施实时授权。这需要公司牢牢掌握每个用户可以访问的不同数据集、掌握实时或近时的访问请求并进行授权,同时通过跨数据存储撤销临时访问或不再需要的访问来进行管理。

03持续验证需要确保不承担额外的风险,并且以预期的方式使用数据。此类验证的示例包括应用匿名化策略,例如数据屏蔽策略和数据本地化等。

相应的,公司需要在所有数据访问过程中和所有数据平台上持续应用公司的数据安全策略。对数据访问策略采用统一的方法不仅可以确保公司执行上的一致,而且还可以对任何隐藏风险或新风险进行无缝监控和审计,同时,其对相关隐私法律法规做出了充分响应。