信息来源:安全内参

报告收集了来自340位CSA会员的匿名回复,不仅分析了SaaS安全领域不断上升的风险,还呈现了各个组织当前如何保护自身的情况。

统计数据

绝大多数受访者(71%)位于美国,11%来自亚洲,13%出自欧洲、中东和非洲(EMEA)地区。参与本次调查访问的人员中,49%能够影响决策过程,39%直接负责决策。调查涉及电信(25%)、金融(22%)和政府(9%)等多个行业。

调查收集整理了很多有用的信息,此处仅列举最值得关注的七点。

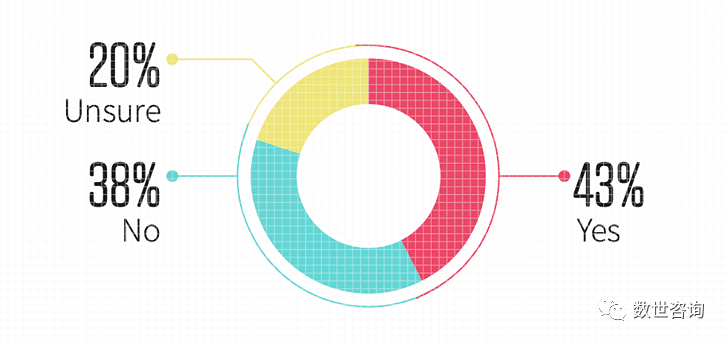

1、SaaS错误配置导致发生安全事件

自2019年起,错误配置就成为了组织机构最担忧的事,至少43%的组织报告称,至少处理了一个或多个由SaaS错误配置引起的安全事件。然而,由于很多其他组织声称并不清楚自身是否遭遇过安全事件,SaaS错误配置相关事件占比可能高达63%。相较于IaaS错误配置所致安全事件占比仅17%,SaaS安全事件的比例可谓非常惊人。

经历SaaS错误配置所致安全事件的公司

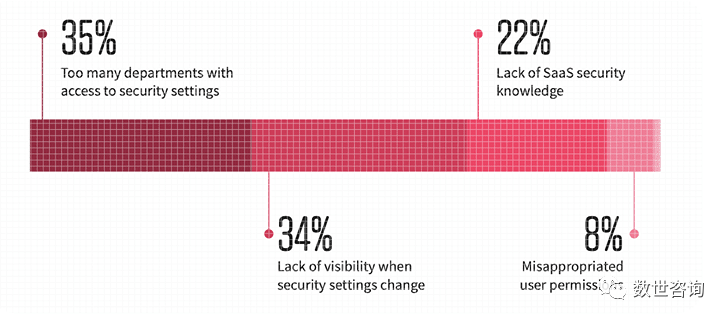

2、缺乏可见性和太多部门具有访问权限成SaaS错误配置首要原因

于是,这些SaaS错误配置的确切原因到底是什么?尽管可供参考的因素有很多,调查受访人员将之缩窄到了两大主要原因:一是太多部门具有安全设置权限(35%),二是缺乏对SaaS安全设置修改情况的可见性(34%)。这是两个互相关联的问题。考虑到SaaS应用程序采用的首要问题就是缺乏可见性,且普通组织都存在多个部门能够访问安全设置的问题,这两个问题位列SaaS错误配置两大首要原因毫不令人惊讶。缺乏可见性的主要原因之一是太多部门拥有安全配置访问权限,而且其中很多部门并未经过适当的培训,也不重视安全。

SaaS错误配置主要原因

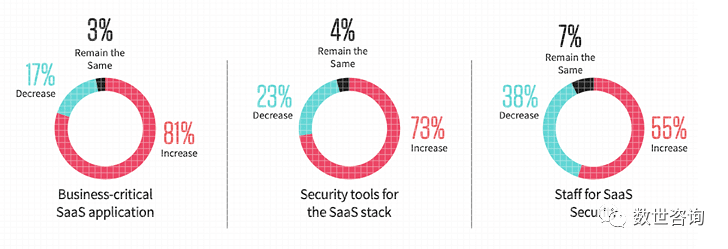

3、业务关键型SaaS应用程序方面的投资超过了SaaS安全工具与人员方面的投资

企业采用越来越多的应用程序是个不争的事实,仅去年一年,就有81%的受访者表示增加了在业务关键型应用程序方面的投资。另一方面,在SaaS安全工具(73%)和安全人员(55%)方面的投资则没那么多。这种不协调代表着现有安全团队的SaaS安全监测负担越来越重。

企业对SaaS应用、安全工具和人员的投入

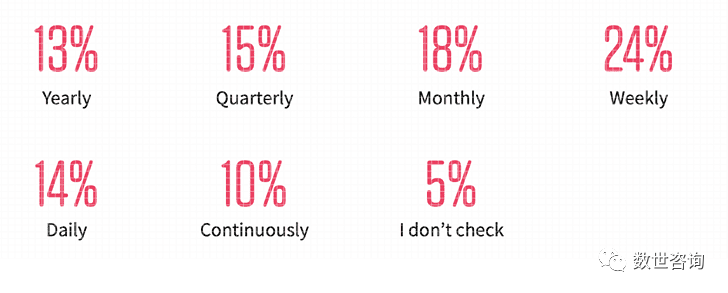

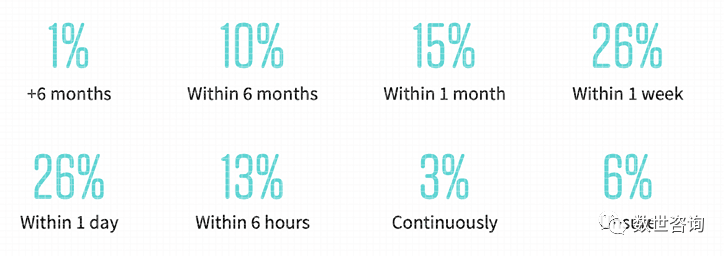

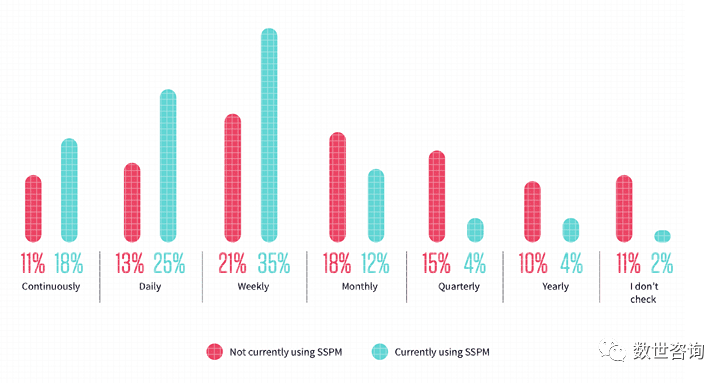

4、人工检测和缓解SaaS错误配置令组织持续暴露

人工监测其SaaS安全的组织中,46%每个月或更长时间才执行一次检查,5%甚至根本不执行检查。发现错误配置后,安全团队还需要额外的时间进行处理。如果人工缓解,四分之一的组织需要一周或更长时间才能修复错误配置。过长的修复耗时令组织面临遭攻击风险。

企业人工检查自身SaaS错误配置的频率

企业人工修复SaaS错误配置所耗时长

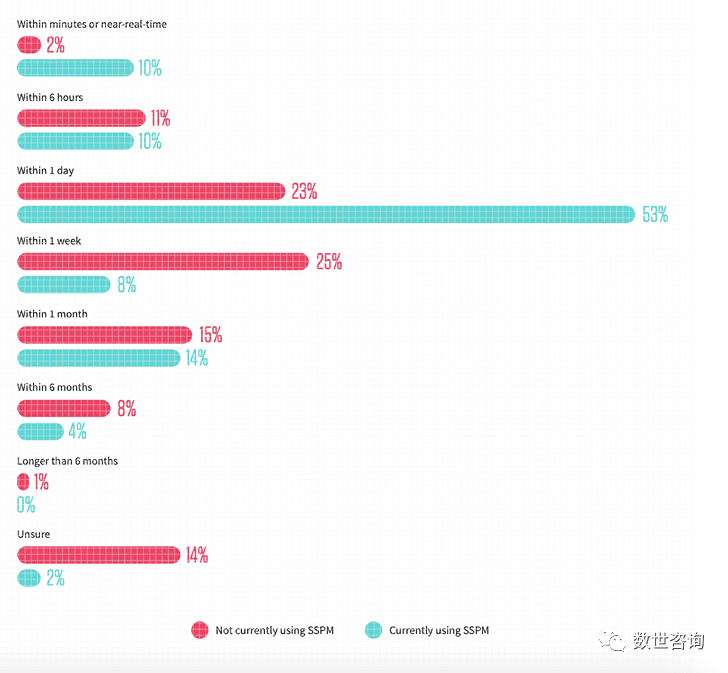

5、采用SaaS安全配置管理(SSPM)缩短检测和修复SaaS错误配置的时间

上面第4条的另一面是,实现SSPM的组织能够更快速、更准确地检测和修复自身SaaS错误配置。大部分这类组织(78%)利用SSPM检查其SaaS安全配置的频次为每周至少一次。在修复错误配置方面,使用SSPM的组织81%都能够在一天到一周时间内解决。

SaaS安全配置检查频率

SaaS错误配置修复时长

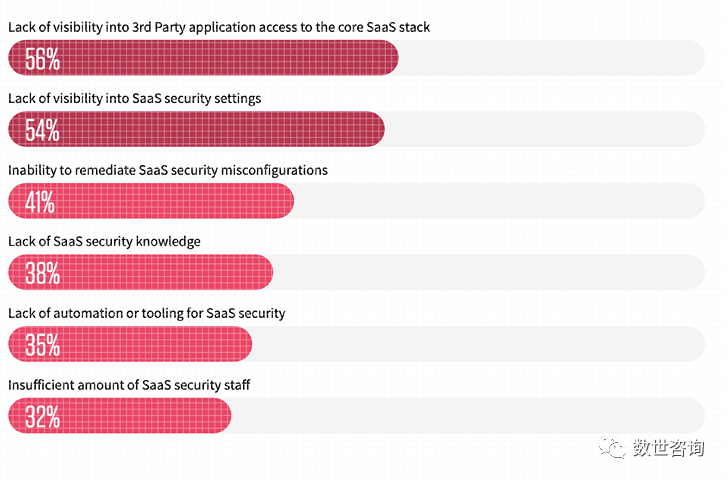

6、第三方应用程序权限引关注

第三方应用程序也称为无代码或低代码平台,可以提高生产力,实现混合工作,推动公司工作流程的构建和扩展。然而,很多用户快速连接第三方应用程序时,并没有考虑这些应用程序要求了哪些权限。一旦接受,授予这些第三方应用程序的权限和后续访问,既可能是无害的,也可能跟可执行文件一样恶意满满。如果缺乏SaaS到SaaS供应链可见性,员工就会连接到所在组织的业务关键型应用程序,安全团队也会对很多潜在威胁两眼一抹黑。随着组织继续推进SaaS应用程序采用步伐,可见性缺乏问题也愈发凸显,尤其是第三方应用程序访问核心SaaS栈的问题(56%)。

企业采用SaaS应用的首要顾虑

未雨绸缪,实现SSPM

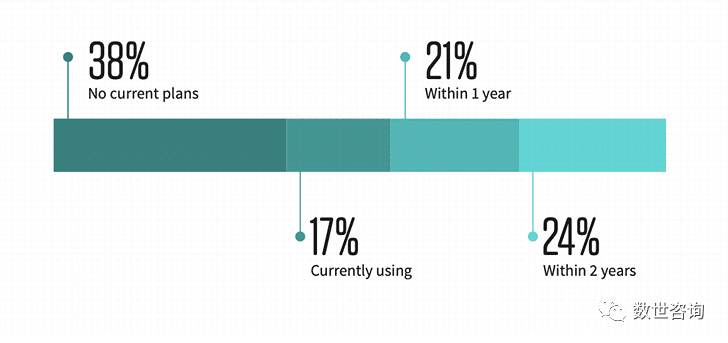

尽管SSPM两年前才引入市场,但这一领域发展迅速。在评估四种云安全解决方案时,大多数人对SSPM给出了“有所了解”的评价。此外,62%的受访者表示自己已经开始使用SSPM,或计划在未来24个月内实现SSPM。

目前在用或计划采用SSPM的公司占比

结语

《2022年SaaS安全调查报告》呈现了组织如何使用和保护其SaaS应用程序的状况。毫无疑问,随着公司逐步采用更多的业务关键型SaaS应用程序,其所面临的风险也越来越大。为面对这一挑战,公司应该开始通过以下两个最佳实践来保护自身:

-

首先是使安全团队能够全面了解所有SaaS应用程序安全设置,包括第三方应用程序访问和用户权限,这么做反过来还能令各部门维护好自身访问权限,免去不当更改致使组织易遭攻击的风险。

-

其次,公司应利用自动化工具(例如SSPM)持续监测并快速修复SaaS安全错误配置。采用自动化工具,安全团队能够近乎实时地识别和修复问题,从而减少组织暴露在风险中的时长,或者防止问题发生。

这两方的改变能够为安全团队提供支持,同时不会妨碍其他部门继续自己的工作。