【BlackHat专题】议题花絮一箩筐:Pwnie Awards、灯泡传播病毒、会场WiFi有人捣乱 |

| 来源:聚铭网络 发布时间:2016-08-07 浏览次数: |

信息来源:FreeBuf

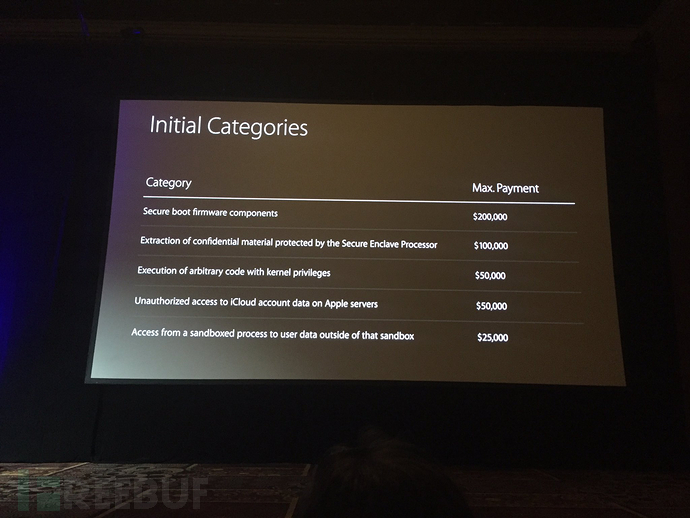

但不管怎么说,也总有那么一群对黑客技术痴迷的人在关注着Black Hat USA 2016,昨天的DAY 1我们就分享了一些有趣的干货议题。那么Black Hat USA 2016的最后一天还有些啥料呢?我们来随意抖一抖。当然还是那句话,这场黑客大会包括接踵而至的DEF CON,由于内容实在过于丰富,我们没法在一篇文章中将其完整呈现。下面要提到的也不过是大会的冰山一角: 苹果宣布推BUG奖励计划其实BUG奖励计划从来都不是什么新鲜玩意儿,微软、谷歌、雅虎、Twitter、特斯拉之类都在搞,苹果大概是硅谷少数尚未启用BUG奖励计划的公司之一,何况无论是从市值还是企业现金流来看,苹果在科技行业内都是最具价值的。 所谓的BUG奖励计划,无非就是白帽子们,或者外部研究人员,可以向公司上报其产品中的BUG和漏洞,公司视情况给予一定的奖励。不过苹果在Black Hat大会上表示,该计划第一阶段仅邀请才可参加——初期只会选一部分安全研究人员来参与,随后会逐步扩展到更大范围。 针对一些比较重要的安全问题,比如说苹果部分产品中的安全启动固件漏洞,可以得到至多20万美元的奖励,这个数字可比谷歌的最高奖金多了1倍。 据说当时苹果安全团队负责人Ivan Kristic同意就苹果安全问题发表公开演讲的时候,安全行业的许多人还是比较吃惊的,而且没人会想到Kristic居然会在Black Hat发布这样的大计划。除了苹果之外,在今年的Black Hat大会上宣布推BUG奖励计划的公司还包括卡巴斯基实验室、松下、万事达等。 你知道连灯泡都能传播蠕虫病毒吗?听名字就感觉特别有意思,来自NewAE Technology的CTO Colin O’Flynn分享了这个议题:飞利浦一直在推他们的Hue系列智能照明系统,其实Hue在灯泡界已经算非常知名了,不仅因为一个Hue灯泡能发出26万种颜色、能感知周围环境,还在于作为灯泡,其价格的确也是相当不菲。 Colin O’Flynn主要深入到了Hue灯泡的内部,谈到了恶意程序在智能灯泡中的传播。演讲现场的Demo演示了感染某Zigbee蠕虫病毒的过程,还挺炫酷。实际上,这一议题的本质还是探讨物联网安全问题。Colin O’Flynn谈到了如何绕过加密的bootloader来读取敏感信息,探讨了Hue智能灯泡和Bridge不同版本固件的问题。 应该说,这一例是攻击IoT嵌入式硬件设备的典型范例。不过我们尚未拿到攻击的技术细节,所以仍然不清楚整个攻击过程是如何展开的——或许不久后就会有相关内容在网上公布,各位可留意。 NOC网络控制中心也很热闹:你连大会的WiFi了吗?整个黑客大会期间,可不只是台上发生着故事,台下也是各种群魔乱舞啊,尤其是考虑到参与Black Hat大会的有无数高手。大会的NOC网络控制中心就需要面临这方面的挑战。 参与黑客大会的黑客们经常喜欢炫技,所以NOC的志愿者们工作起来也相当费劲儿——这些志愿者本身也都是网络安全方面的专家。这两天,他们的工作就是要保证会场的WiFi能顺利运转。已经来Black Hat NOC帮忙有14年之久的Neil Wyler(人称Grifter)表示,参会的很多人都喜欢给网络捣乱。 “先前曾有2分半钟的时间,发生了流量极速疯长的情况。”当时NOC团队就检查了一下,发现有人在传送1.3GB的明文信息流,而内容其实就只有“l <3 Grifter”不停重复。从NOC的计算机系统中大致可以看到是大会的哪个区域有人在搞破坏。Wyler就亲自走过去,跟他们说别玩儿了。等他回到NOC之后,就又收到了另一串明文信息“Thanks for having a sense of humor”,又是反复反复出现的大量数据。 另外,虽然绝大部分黑客还是谨守本分地随便开开这样的玩笑,还是会有人通过WiFi传播恶意程序,针对与会者的电脑发起攻击。所以Wyler说,他本人是不会将自己的设备接入到Black Hat大会的WiFi网络的(!!!与会各位以后记住啊!)。 缺乏加密致大规模Cookie曝光虽然近些年来大家都在谈加密,好像周围大量信息传输都加密了,但哥伦比亚大学的一名博士读生Suphannee Sivakorn,伊利诺斯大学副教授Jason Polakis在大会上探讨了现如今的加密保护究竟有多不充分。 两人对25家主流网站进行了调查,包括谷歌、雅虎、必应、MSN、纽约时报等。其中有15家都支持HTTPS,但支持得并不完整——HTTP的存在令访问控制存在更大缺陷。Polakis表示:“很多企业会花时间去修复CSRF这样的漏洞,但却忽略了某些很明显的问题。” 这种不安全性广泛存在,比如说雅虎,要从中窃取用户信息,用户电子邮件、照片、浏览历史都是相当容易的。还有亚马逊、eBay、塔吉特这样的购物网站,HTTPS仅针对登录和结账页面有部署,攻击者还是能够很容易获取到用户的用户名或邮箱地址,这样就能发起钓鱼攻击了,甚至还有可能篡改用户购物车中的商品,或者查看其购物记录。 两人在演讲中谈到他们持续一个月监听哥伦比亚大学的WiFi网络,使用像Wireshark和Tcpdump这样的工具,从连接中获取cookie。结果获取了大规模的cookie,大约28.2万帐号信息。“我们不知道现如今有多少cookie被曝光,应该说‘很多’!” 实际上去年11月份,他们就此问题反馈了相应的报告,但收到的回复基本上都是cookie劫持“is expected”,或者说“这是可接受的业务风险”。此外Polakis和Sivakorn认为HTTPS Everywhere以及HSTS是可以帮助有效抑制cookie劫持攻击的,“每个人都应该用HTTPS Everywhere”。但HTTPS Everywhere并不能提供完整覆盖——实验中即便有HTTPS Everywhere,仍有77%的流量通过HTTP传输。 Pwnie Awards 2016获奖名单揭晓素有网络安全奥斯卡之称的Pwnie Awards正式公布各个奖项的归属。有关这个奖的分量就不必再多说了,我们直接来看获奖名单。

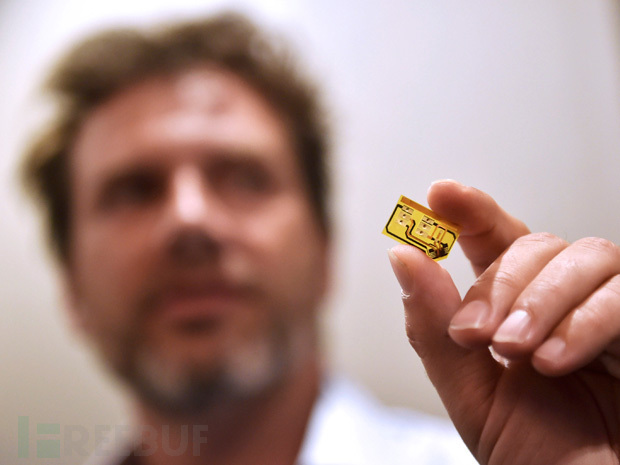

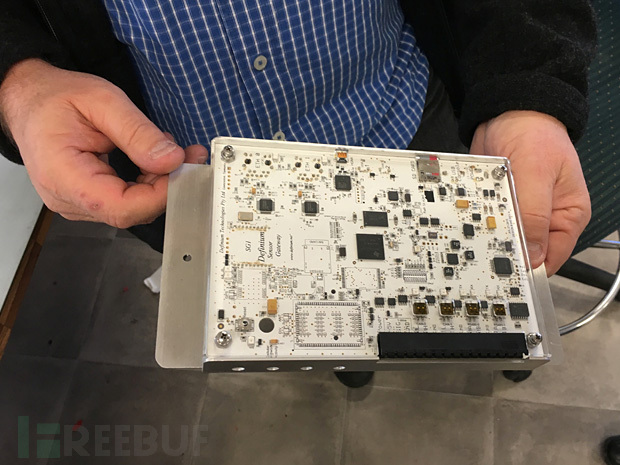

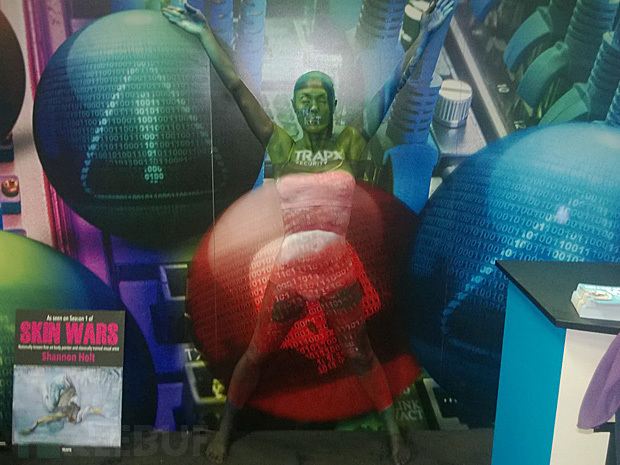

以上是我们从最后一天的Black Hat USA 2016中挑选出来的一些内容,后续FreeBuf还会对更多内容进行追踪。下面还有一些大会的花絮,可供各位观赏: Gemalto展台装扮成Security Man和Cloud Woman的模特 HORNE Cyber Solution网络运营负责人Wesley McGrew谈到了渗透测试工具的安全缺陷 PFP Cybersecurity站台上的电网监视设备 Rapid 7高级安全研究经理Tod Beardsley展示了一台小设备,能够记录和传输信用卡芯片信息 Rapid 7高级安全工程师Weston Hecker很开心,因为ATM机被黑以后疯狂吐钱了(虽然这些钱其实都是假的…) Definium Technologies首席执行官Mike Cruse展示了他自己设计的LoRa设备,此设备采用窄带技术,以未授权信号频段进行设备连接,支持很长的距离,所需电力却很少。 ERNW安全研究员Flix Wilhelm在谈一些热门产品中的漏洞,包括Xen、Hyper-V、IMB GPFS和FireEye的MPS。 Yokogawa首席技术专家Jeff Melrose展示无人机其实还可以做很多事,比如说携带发射器侵入无线键盘,或者进行工控交互。 卡巴斯基在发啤酒 Carbon Black现场印T恤 Armor的打地鼠游戏,为了告诉你要打击网络攻击其实很不容易 AT&T的虚拟现实头盔,模拟沉浸式的DDoS攻击 ESET展位摆的是一台拳击机器,用力打上去! TrapX展台上的模特不容易啊,你以为这是投影吗?其实是画上去的,让她几乎融入背景。据说整个彩绘工作花了7个半小时。 * FreeBuf官方报道,作者/欧阳洋葱,转载请注明来自FreeBuf黑客与极客(Freebuf.COM) |