在日前召开的美国黑帽安全大会(Black Hat USA 2021)上,云安全厂商Wiz公司两位安全研究员Shir Tamari与Ami Luttwak披露一项影响托管DNS服务商的新问题。利用这个bug,攻击者可以劫持平台节点、拦截部分传入的DNS流量并据此映射客户的内部网络。

这项漏洞也让人们再次意识到,持续收集敏感信息的托管DNS平台,很可能成为恶意人士理想的网络间谍与情报数据收集目标。

漏洞原理

如今,不少DNS即服务供应商会将DNS服务器出租给企业客户。虽然运行自有DNS名称服务器难度不算高,但为了摆脱DNS服务器基础设施管理负担、享受更稳定的运行时间与一流服务安全保障,很多企业还是更倾向于选择AWS Route53、Google Cloud Platform等托管服务。

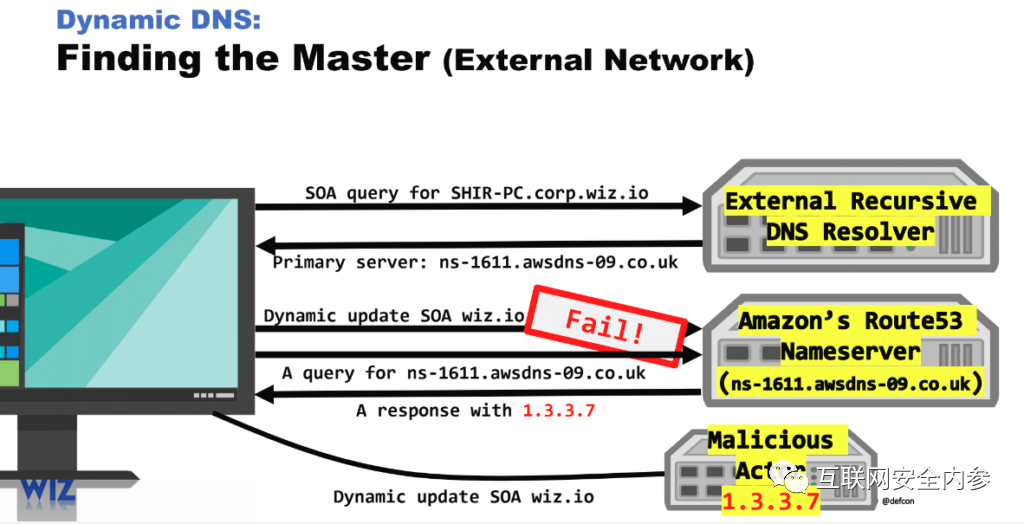

要登录至托管DNS服务商,企业客户一般需要在服务商处注册自己的内部域名。最常见的方式就是前身后端门户,并将company.com及其他域名添加至服务商指定的名称服务器之一(例如ns-1611.awsdns-09.co.uk)。

在完成此项操作之后,当企业员工需要接入互联网应用程序或网站时,他们的计算机就会查询第三方DNS服务器,以获取连接目标的IP地址。

Wiz团队发现,某些托管DNS服务商并没有将后端中的DNS服务器列入黑名单。

在上周的一次采访中,Wiz研究人员表示他们已经确认可以在后端添加托管DNS服务商自身的名称服务器(例如ns-1611.awsdns-09.co.uk),并将其指向自己的内部网络。

如此一来,Wiz团队就能顺利劫持被发送至托管DNS服务商服务器处的DNS流量。但从实际测试来看,Wiz团队并没有收到经由该服务器的所有DNS流量,只是收到了大量动态DNS更新。

所谓动态DNS更新,是指工作站在内网中的IP地址或其他详细信息发生变更时,被发送至DNS服务器的特殊DNS消息。

Wiz团队强调,虽然无法嗅探目标企业的实时DNS流量,但动态DNS更新已经足以绘制使用同一托管DNS服务器的其他企业的内网结构图。

一座“大宝藏”

这些数据看似人畜无害,实际却并非如此。

Tamari与Luttwak表示,在进行测试的14个小时当中,他们成功从15000多个组织处收集到动态DNS更新,其中涉及130多家政府机构与不少财富五百强企业。

这部分泄露数据包括各系统的内部与外部IP地址、计算机名称,在某些极端情况下甚至涉及员工姓名。

两位研究员将收集到的数据形容为一座情报“大宝藏”。

他们还在采访中强调,这类数据有着广泛的用途,包括确定高价值企业的内部结构、识别域控制器,而后以远超传统随机发送垃圾邮件的高针对性精准攻击向目标发起冲击。

例如,研究团队能够确定哪些企业系统正在运行受NAT保护的IPv4地址,哪些系统运行的是IPv6地址——由于IPv6的天然特性,这些系统会始终在线并持续暴露在攻击视野之下。

除了网络安全之外,这些数据还有其他用途。情报机构可以利用这部分数据将各企业与政府机构交叉关联起来,快速找到对应的政府承包商。

此外,Wiz团队表示在将收集到的数据绘制在地图上之后,还可以用于识别违反美国外国资产控制办公室(OFAC)规定,在伊朗及科特迪瓦等受制裁国家开展业务的企业。

亚马逊与谷歌迅速发布更新

Wiz团队提到,他们发现有三家DNS即服务供应商容易受到这个问题的影响。其中的亚马逊与谷歌快速行动,已经发布了相应更新,第三家服务商也正在着手修复。

在本周的邮件采访中,亚马逊与谷歌发言人回应称,已经修复了Wiz发现的攻击薄弱点,现在企业客户已无法在后端上注册服务商自己的域名。

我们还询问两家企业是否进行过回溯调查,明确客户之前是否曾借此收集其他企业的数据。亚马逊发言人没有做出回应,但谷歌表示并未发现“平台上有任何恶意滥用的证据”。

此外,Wiz团队还怀疑另有十余家DNS即服务供应商也有可能受到类似攻击的影响。

但他们也提到,这里的问题绝不仅仅是服务商忘记在后端注册系统中将自己的DNS服务器列入黑名单那么简单。

首先,为什么动态DNS更新会首先到达互联网?为什么这部分更新信息没有被限定在本地网络之内?

研究人员们也提出了自己的假设,即微软Windows服务器中的一个默认选项,允许此类DNS流量通过本地网络传输至互联网,这可能才是造成问题的元凶。

在就此事向微软方面求证时,微软发言人建议企业客户按照以下指南操作,防止动态DNS更新接触公共互联网:

参考来源:https://therecord.media/amazon-and-google-patch-major-bug-in-their-dns-as-a-service-platforms/