信息来源:51CTO

下载量超过580万的安卓应用可窃取用户Facebook密码。

Doctor Web研究人员在谷歌play应用商店中发现了多个恶意应用,可以窃取Facebook用户的登录凭证和密码。这些窃取器木木以非恶意软件的形式传播,恶意软件下载量超过585.6万次。

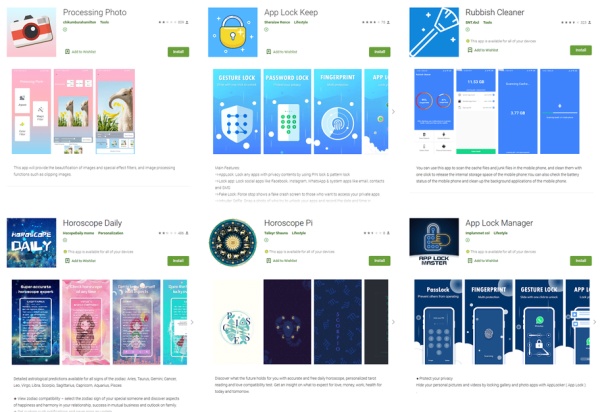

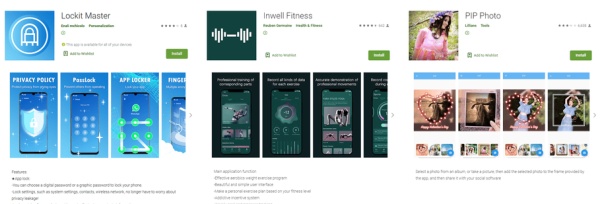

研究人员共发现了10个木马应用,其中9个可以在谷歌play应用商店中下载:

-

其中一个照片处理的软件名为Processing Photo,是由开发者chikumburahamilton传播的,下载量超过50万次;

-

访问安卓设备上其他软件的应用:比如APP LOCK KEEP,下载量超过5万次;

-

开发者SNT.rbcl 开发的Rubbish Cleaner,一个优化安卓设备性能的小工具。下载量超过10万次。

-

占卜程序Horoscope Daily和Horoscope Pi,下载量分别超过10万次和1000次。

-

开发者Reuben Germaine开发的健身应用Inwell Fitness,下载量超过10万次。

-

图像编辑应用PIP Photo,下载量超过500万次。

研究人员将相关结果报告给了谷歌,随后部分也应用已经从谷歌应用商店被移除。但是截至本文发布,仍然有部分应用可以下载。

研究人员在分析窃取器木马时发现一个之前通过谷歌应用商店传播的图像编辑软件——EditorPhotoPip。该应用已经从官方应用商店删除了,但是在一些第三方的软件下载网站上仍然可以下载。研究人员检测到的Android.PWS.Facebook.13、Android.PWS.Facebook.14和Android.PWS.Facebook.15 是原生安卓应用程序,Android.PWS.Facebook.17和Android.PWS.Facebook.18是使用Flutter框架开发的跨平台应用。这些恶意软件都是从同一个恶意软件修改而来的,因为使用了相同的配置文件格式和相同的JS脚本来窃取用户数据。

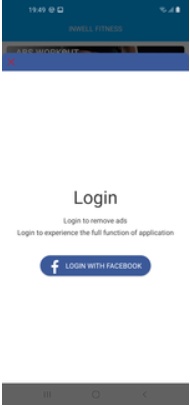

为使用app的功能和禁用app内广告,app要求用户用其Facebook账户登录。App内的广告是真实存在的,但目的是为了鼓励安卓设备所有者来执行要求的动作——使用Facebook账户登录。

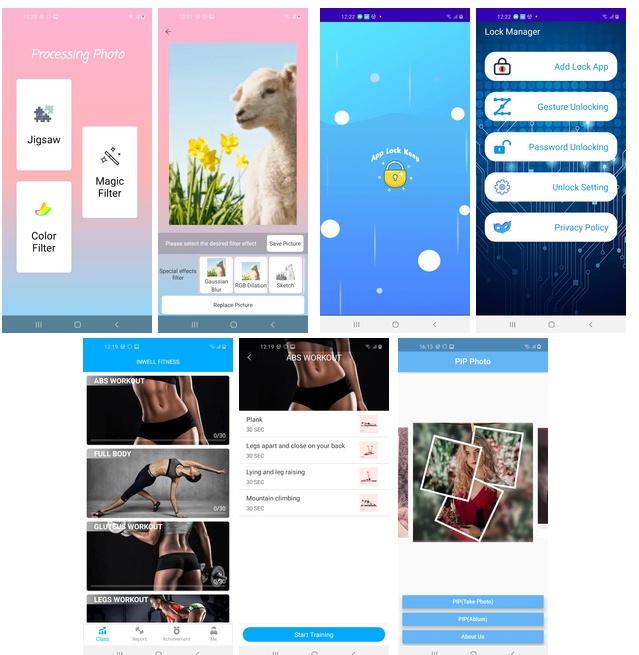

APP启动时的界面如下所示:

鼓励潜在受害者使用Facebook账户登录的消息:

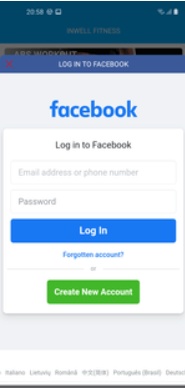

如果用户同意并点击登录按钮,就会看到标准的社交网络登录表单:

这些表单是无害的。木马使用了一种特殊的机制来诱惑受害者。恶意软件启动后,在从C2服务器接收到必要的设置后,就会加载合法的Facebook web页面https://www.facebook.com/login.php 到webview中。然后,在同一webview中加载从C2服务器接收到的JS。JS脚本是用来劫持用户输入的登录凭证的。之后,JS代码会窃取用户输入的登录凭证和密码并传递给木马应用,然后传输数据到攻击者的C2服务器。受害者在登录账户后,木马也会从当前的认证会话中窃取cookie。这些窃取的cookie也会发送给攻击者。

研究人员分析发现攻击者可以很容易的修改木马的设置,加载其他合法服务的web页面。甚至还可以在钓鱼网站中使用完全伪造的表单,因此该木马可以用来从任意服务窃取登录凭证和密码。