信息来源:51CTO

安全研究专家 Axel Souchet 今天发布个人推文,在 GitHub 的分享链接中展示了 CVE-2021-31166 漏洞的概念证明。幸运的是,在今年 5 月补丁星期二活动日发布的 KB5003173 补丁已经修复了这个 CVE 漏洞。

虽然该漏洞本身缺乏自动传播的能力,但是恶意行为者可以开发和它类似的代码来执行远程代码。执行 Souchet 的示范代码会触发蓝屏死机。推文中写道:“我为 CVE-2021-31166 ‘HTTP协议栈远程代码执行漏洞’建立了一个 PoC”。

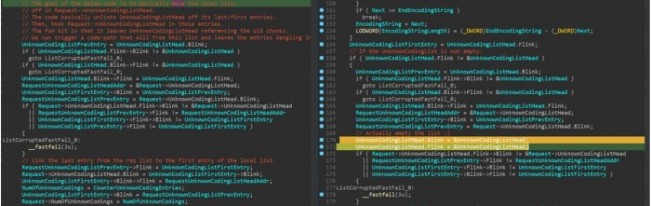

Souchet 进一步解释:“这个错误本身发生在 http!UlpParseContentCoding 中,该函数有一个本地的 LIST_ENTRY,并将项目附加到其中。当它完成后,它把它移到 Request 结构中;但它并没有把本地列表清空。这方面的问题是,攻击者可以触发一个代码路径,释放本地列表的每一个条目,让它们在Request对象中悬空”。