信息来源:Freebuf

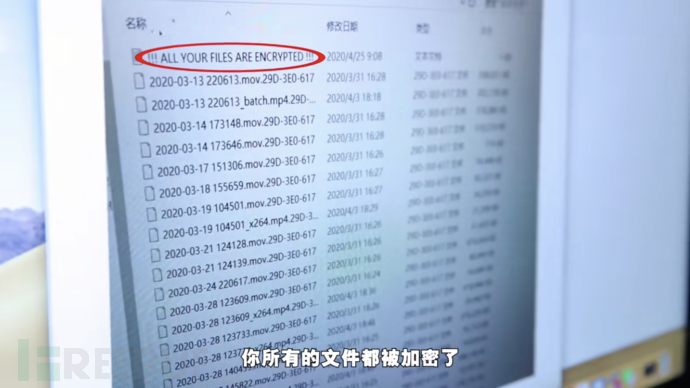

“现阶段所有正在制作的视频素材全部加密。”

4月27日晚,B站up主——机智的党妹(粉丝557万)发布了一条视频《我被勒索了!》

常逛B站等视频平台的朋友应该知道,随着粉丝阅读、关注度越高,UP主的视频质量也在提升中。原本通过普通的家庭电脑和硬盘就能存储、剪辑的视频素材,可能增长至几百G,从而对于视频存储设备提出了更高的要求。

在这样的背景下,“党妹”花费十几万,在公司内部网络搭建了一个NAS系统。

然后,投入使用第一天,被黑。

来源:视频截图

来源:视频截图

来源:视频截图

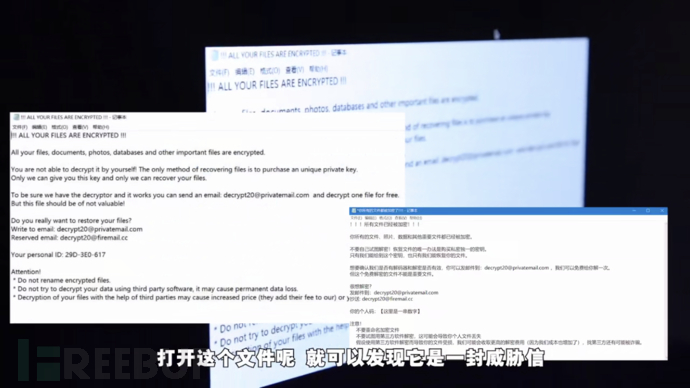

目前,通过日志仅能查到IP位于北京的一家图书馆(但IP也很有可能是伪造的)。而此次攻击疑似利用Buran勒索病毒。

Buran勒索病毒首次出现在去年5月份,被认为是Jumper勒索病毒的变种样本,同时VegaLocker勒索病毒是该家族最初的起源,由于其丰厚的利润,使得迅速在全球范围内传播感染。据了解,Buran暂时还无法解密。

去年下半年,当时腾讯安全御见威胁情报系统捕获到一款通过邮件向用户投递附带恶意宏的word文档,用户下载邮件附件,就会启用宏代码,下载激活勒索病毒,导致磁盘文件被加密。因为这个勒索病毒会在注册表和加密文件中写入“buran”字符串,所以被命名为Buran勒索病毒。

中了勒索病毒后,受害者似乎面临2个选择:

1、支付赎金

根据相关数据,2019年Q1季度,96%支付赎金的公司收到了一份有效的解密工具,同时受害者使用解密工具平均恢复了93%的数据。但是这是相对理想的状况,现实是,受害者往往还会面临交了赎金后被二次勒索、数据依然拿不回等等带来直接经济损失的风险。支付赎金的结果一般和攻击者的“诚信”密切相关。

2、寻求解密公司帮助

部分受害者会选择寻求解密公司的帮助,期望获得更可靠的解决方案。这种选择下,同样面临相应的风险。比如解密公司最后也没有成功完成解密工作;部分解密公司的收费价格相比勒索金额更为高昂;甚至存在解密公司收费后去购买黑客的密钥再给受害者解密,赚取差价的情况,ProPublica 就曾经披露美国两家涉嫌诈骗的公司Proven Data 和 MonsterCloud,他们声称有自己的数据恢复方法来应对软件勒索,但最终追踪调查发现,他们所谓的解决方案就是偷偷地支付赎金,解密数据之后再向受害者收取更高价的佣金。

就像党妹在视频中说的那样,随着B站流量越来越大,受到的关注越来越多,背后可利用的经济价值也水涨船高,难免有些别有用心、通过种种手段谋取不正当利益的人。譬如此次勒索病毒并非针对性攻击,应该是一次广撒网行为,通过大范围IP扫描,找到机器漏洞发起攻击,对于自媒体行业来说,这次事件可能让他们第一次意识到,黑客原来距离他们这么近。

在UGC的时代,B站、抖音等视频内容崛起给了内容创作者们更多的展示机会,而流量也在赋予内容更高的价值。与此同时,内容价值背后的不断上涨的利润驱使黑客将攻击目标定向到这些由个人、小团队或是小型企业主导运营的内容创作账号,又因这些 个人或团队缺乏足够的网络安全意识,忽视安全防范措施, 黑客可以以更低的门槛,通过数据窃取、信息加密勒索从而获取巨额利润。

对于个人自媒体及中小企业的安全建议:

1、定期整理重要素材、数据

2、做好非本地备份

3、谨慎下载陌生邮件附件,若非必要,应禁止启用Office宏代码

4、服务器密码使用高强度且无规律密码,并且强制要求每个服务器使用不同密码管理,防止病毒扩散