信息来源:安全牛

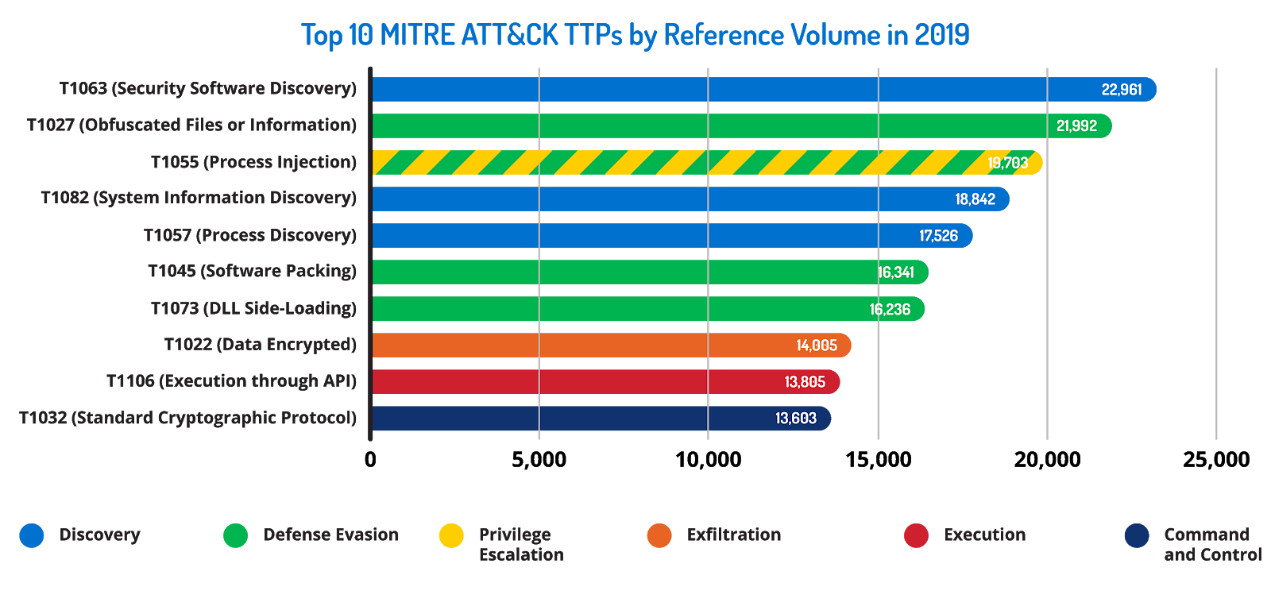

近日,安全软件公司Recorded Future分析了Mitre ATT&CK知识库的技术、战术和程序(TTPs)推荐数据后,统计了一个十大最流行ATT&CK攻击技术榜单,如下:

榜单上的十大ATT&CK攻击技术具体如下:

安全软件发现(T1063)–使用远程访问工具和开源管理框架来扫描和列出目标计算机上的安全软件。该技术包括常用的远程访问工具(例如包含njRAT的木马)和开源管理框架,这些工具用于扫描和列出目标计算机上的保护软件。

混淆文件或信息(T1027)–混淆代码和文件,以避免检测和分析。

进程注入(T1055)–将恶意代码隐藏在另一个进程的地址空间内。

系统信息发现(T1082)–收集有关操作系统,硬件和软件安全状态的详细信息的方法。

进程发现(T1057)–与平台无关的系统配置枚举,在选择攻击矢量时很有用。

软件打包(T1045)–一种防御躲避技术,利用runtime或软件打包程序隐藏(恶意可执行)文件。

DLL侧加载(T1073)–DLL侧加载涉及欺骗性恶意DLL,这些DLL被放置在目录中以确保已加载而不是合法资源。

数据加密(T1022)–盗窃之前的数据加密,用于掩盖网络流量中被盗数据的内容。

通过API执行(T1106)–恶意使用合法API窃取数据并篡改关键级别的程序和脚本。

标准加密协议(T1032)–诸如RC4和AES之类的加密协议可用于隐藏命令和控制流量,这是在攻击的最后阶段经常使用的一种技术。

安全牛评

“欺骗”和“躲避”是当今红蓝攻防的两大热点。从榜单可以看出,能绕过安全软件和安全检测的躲避技术是当下最热门的ATT&CK攻击技术,例如安全软件发现和信息混淆、进程注入等都是试图“蒙混过关”,躲避安全检查的攻击技术。