信息来源:FreeBuf

今年4月份,Apache Struts 2之上发现的S2-033远程代码执行漏洞,以迅雷不及掩耳之势席卷而来。其利用代码很快就在短时间内迅速传播。而且官方针对这个高危漏洞的修复方案还是无效的。

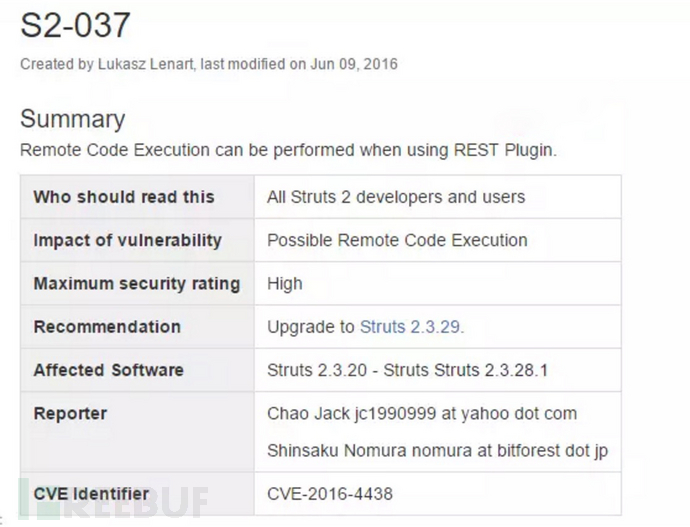

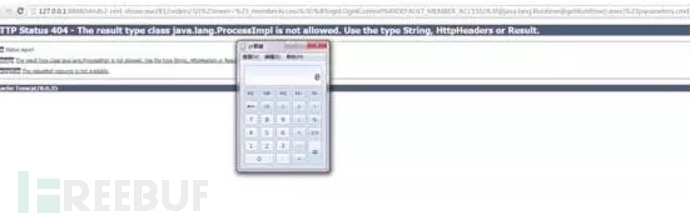

悲剧的事情今天又再度发生了,这次发现的Struts 2新漏洞编号为CVE-2016-4438。这是又一个很严重的远程代码执行漏洞:使用REST插件的用户就会遭遇该问题。

有关该漏洞的详情如下:

Apache Struts 2 S2-037 远程代码执行

漏洞编号:CVE-2016-4438

漏洞危害:造成远程代码执行

漏洞等级:高危

影响版本:Apache struts 2.3.20 - 2.3.28.1 版本使用了REST插件的用户

修复方案:加入cleanupActionName进行过滤 或者 更新至官方struts2.3.29

FreeBuf百科:Struts 2

Apache Struts 2是世界上最流行的Java Web服务器框架之一,是Struts的换代产品:在Struts 1和WebWork的技术基础上,进行合并产生全新的Struts 2框架。Struts 2的体系结构与Struts 1的体系结构差别巨大。Struts 2以WebWork为核心,采用拦截器的机制处理用户的请求,这样的设计也使得业务逻辑控制器能够与ServletAPI完全脱离开,所以Struts 2可以理解为WebWork的更新产品。虽然从Struts 1到Struts 2有着太大的变化,但是相对于WebWork,Struts 2的变化很小。

FreeBuf将持续跟踪报道该漏洞细节及后续动态,请关注。

在线检测

目前网藤漏洞感知系统(cvs.vulbox.com)已支持该漏洞检测。您可以免费申请试用网藤漏洞感知服务。

相关文章推荐

Struts2 S2-029远程代码执行漏洞初探

S2-029 Struts2 标签远程代码执行分析(含POC)

Struts2 S2-020在Tomcat 8下的命令执行分析

Struts2再曝S2-020补丁绕过漏洞 – 万恶的正则表达式

*转载请注明来自FreeBuf.COM