信息来源:4hou

LokiBot首次出现是作为信息窃取器和keylogger,随着这些年的发展,LokiBot不断加入了一些新的功能。该恶意软件的最新活动表明它滥用Windows Installer进行安装,并引入含有恶意ISO文件附件的垃圾邮件的新传播方法。研究人员对该LokiBot变种进行分析发现它更新了驻留机制,并使用隐写术来隐藏恶意代码。

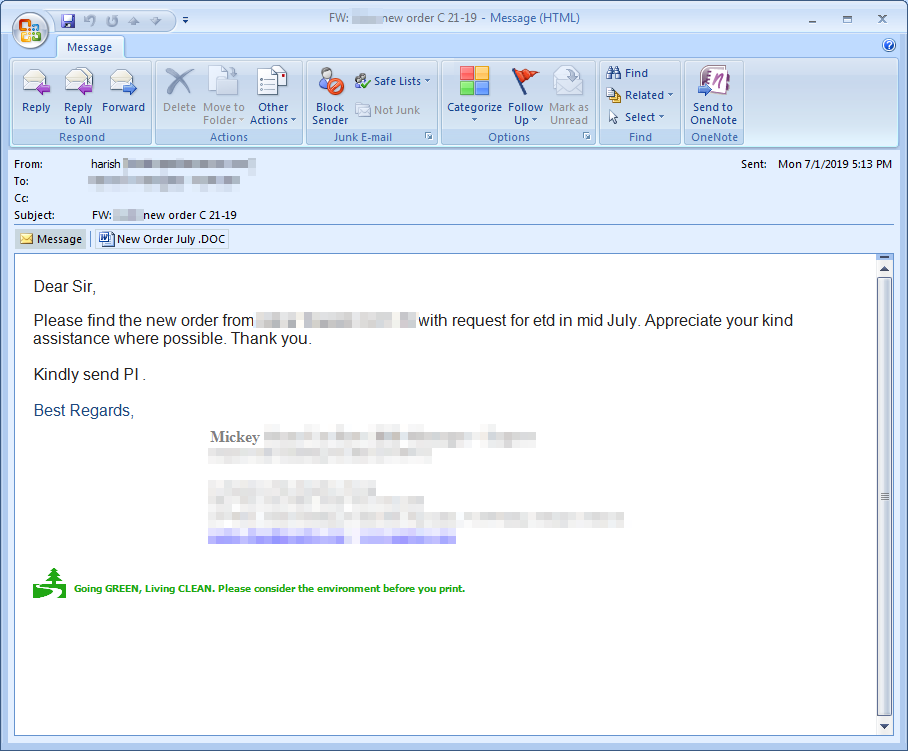

图 1. 含有LokiBot附件的垃圾邮件样本示例

分析

邮件样本

邮件样本中有多个元素。第一个也就最明显的就是sender name和邮件签名不匹配,表明这可能是一个恶意消息。第二个是sense of urgency:邮件的发送时间是7月1日,但邮件内容告知接收者订购的产品会在7月中旬送到。也就是说向接受者灌输一种急迫感,让接收者尽快打开附件。最后,邮件的IP地址37[.]49[.]230[.]149也表明是恶意的。

附件New Order July .DOC中有两个嵌入式对象:

1.一个是Microsoft Excel 97-2003 工作表

2.一个是标记为package.json的package

执行后,文档会立刻显示一个Excel工作表,然后执行潜入在工作表中的VBS宏代码。具体步骤如下:

图 2. Lokibot感染链

根据邮件header可以看出邮件应该是新创建的,而不是转发或回复消息。也没有信息表明现有的邮件账号被黑了。因为IP地址和发送者域名不对应,因此应该是发送者伪装成一个合法的账号。

Trend Micro安全产品检测到的垃圾邮件的主题有:

1、PO #201 API documents attached (Dye and colour sample)

2、PO #2789 Approved documents

3、RE RE new ORDER #37789 (MT) 230KG

4、RE RE new ORDER #37789 249 CBM

5、RE RE new ORDER (COA) 230KG

这表明攻击者使用了相对通用的邮件标题,而不是根据社会工程技术生成的针对性的表单。

图片文件中隐藏的代码

研究人员通过VirusTotal发现了多个类似的样本,提交的时间在6月24日到7月5日。研究人员分析发现恶意软件样本的文件名是不同的,但看不出来什么规律:

1、exe / bpxssh.jpg

2、exe / sittey.jpg

3、exe / jkcgjj.jpg

研究人员发现LokiBot变种通过含有恶意RTF文件附件的垃圾邮件进行传播。RTF文件中含有嵌入的Excel OLE对象,使用Windows Management Instrumentation (WMI)和PowerShell来下载和执行恶意软件。

图 3. VirusTotal中含有LokiBot附件的邮件样本

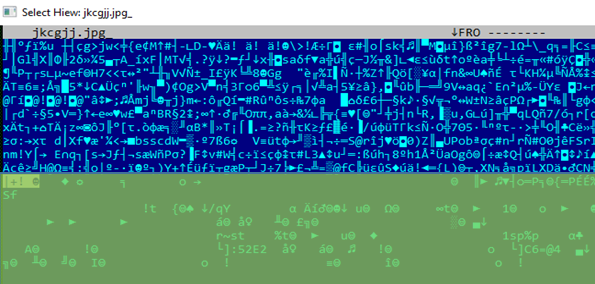

安装过程中,LokiBot变种会将自己安装为%Temp%\[filename].exe和%temp%\[filename].jpg。图像文件的一个特征是可以以图片格式打开。但其中仍然含有LokiBot在解压路径中引用的数据。

该图像含有加密的二进制文件,可以在不同的解压阶段使用,直到主LokiBot代码在内存中解密。在加载main代码前,恶意软件会在中创建一个目录%appdatalocal%,该目录中会存放Loki二进制文件和图片。此时,它会使用一个VBS脚本,然后运行LokiBot文件。在这一阶段,恶意软件会创建一个指向VBS文件的autostart注册表作为驻留机制。LokiBot使用autostart方法后,也有变种使用相同的autostart函数创建的损坏的autostart注册表。

经过分析,研究人员发现恶意软件会尝试在内存中写autostart注册表,但是会被覆写,导致注册表破坏。这可能是一种编码或修改错误的结果。在解压的后面阶段,主LokiBot代码最后会加载和执行。

使用隐写术

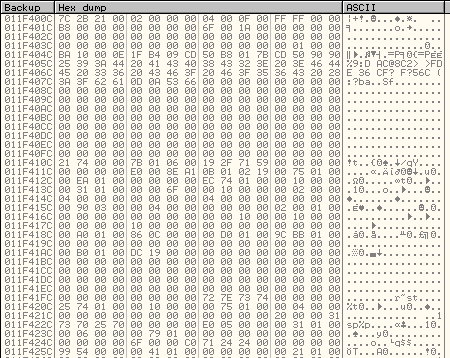

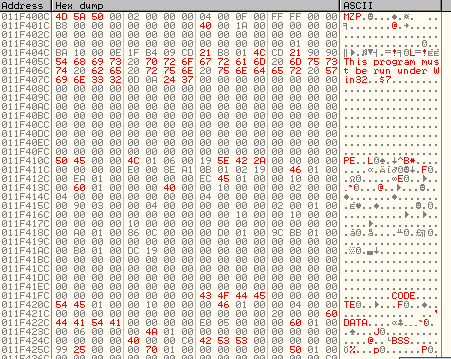

今年4月有一个与LokiBot变种相关的事件,恶意软件表中使用隐藏在PNG图像文件中的恶意ZIPX文件附件。LokiBot变种将加密的二进制文件隐藏在图像文件中,首先要寻找表明加密文件开始位置的marker。该字符串是“#$%^&*()__#@$#57$#!@”。

图 4. 图片文件中的加密二进制文件

定位文件后,会开始解密过程。最终解密的文件是在解压之后的阶段加载。根据输入和输出,研究人员判断它没有使用AES这样的块来解密文件的内容,而是使用了自己的解密方法。

图 5. 解密方法

图6 解密前

图 7 解密后

该变种加入了另一层混淆,wscript (VBS文件翻译器)是用来执行恶意软件的,而不是由真实恶意软件来自己执行。因为autostart机制使用脚本,而未来的变种可以通过修改脚本文件来修改驻留方法。

LokiBot是目前最活跃的信息窃取器之一,目前丝毫没有减缓的趋势。对驻留机制和混淆机制的更新表明LokiBot仍然在更新,在不久的将来会成为亟需应对的威胁。