信息来源:hackernews

近期,有网站通过冒充 PayPal 官网,向不知情的用户传播 Nemty 勒索软件的新变种。

这个恶意软件的运营商正在尝试各种分发渠道,因为它被检测出是 RIG 漏洞利用工具包(EK)的有效载荷。

通过返现奖励引诱用户

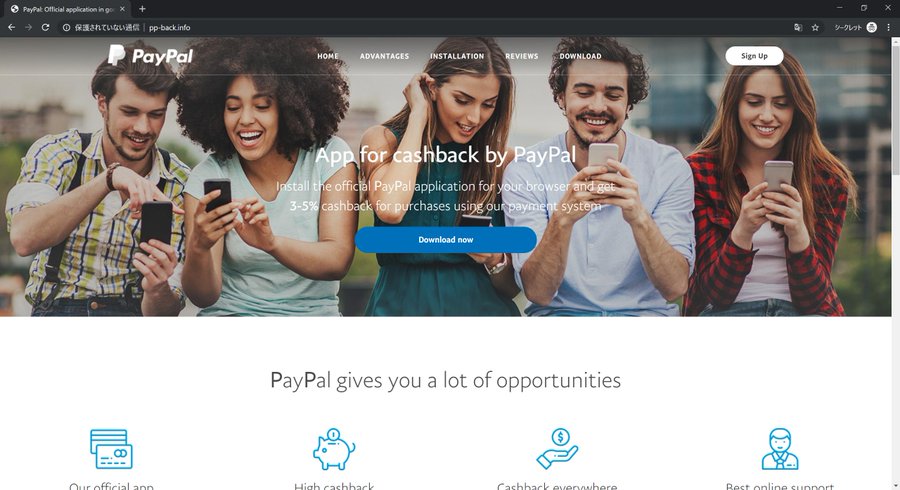

当前最新的 Nemty 来自于该假冒 PayPal 网站,该网站承诺,将返还支付金额的 3-5% 给使用该网站进行支付操作的用户。

网友可以通过一些细节判断出此网站并非官网,该网站也被多家主流浏览器标记为危险,但用户还是有可能会继续下载和运行恶意软件“cashback.exe”。

安全研究人员 nao_sec 发现了新的 Nemty 分发渠道,并使用 AnyRun 测试环境来部署恶意软件并在受感染的系统上跟踪其活动。

自动分析显示,勒索软件加密受害主机上的文件大约需要7分钟。具体时间可能因系统而异。

幸运的是,该勒索软件可以被市场上最流行的防病毒产品检测到。对 VirusTotal 的扫描显示 68 个防病毒引擎中有 36 个检测到了该软件。

同形字攻击

因为网络犯罪分子使用的就是原网页的构造,所以该诈骗网站看起来就是官方网站。

为了增强欺骗性,网络犯罪分子还使用所谓的同形异义域名链接到了网站的各个部分(包括帮助和联系,费用,安全,应用和商店)。

骗子在域名中使用来自不同字母表的 Unicode 字符。浏览器会自动将它们转换为 Punycode Unicode 中的内容看起来像 paypal.com,而在Punycode 中以 ‘xn--ayal-f6dc.com’ 的形式存在。

安全研究员 Vitali Kremez 指出这个 Nemty 勒索软件变种目前处于1.4版本,此版本修复了前版本中的一些小错误。

他观察到的一件事是“isRU” 检查已经被修改了,该检查可以验证受感染的计算机是否在俄罗斯,白俄罗斯,哈萨克斯坦,塔吉克斯坦或乌克兰。在最新版本中,如果检查结果为真,那么恶意软件不会随着文件加密功能而移动。

但是,这些国家/地区以外的计算机会被设为目标,他们的文件会被加密,副本也会被删除。

根据测试显示,黑客提出的赎金为 0.09981 BTC,约为 1,000美元,并且支付门户被匿名托管在了 Tor 网络上。

8月底,另一位安全研究员 Mol69 看到Nemty 通过RIG EK 进行分发,这样的做法十分反常,因为瞄准 Internet Explorer 和 Flash Player 这些不受欢迎的产品的攻击套件目前已经基本不存在了。