信息来源:FreeBuf

近日,安全专家在微软的Exchange中发现了一个非常隐蔽的后门,该后门的存在,可导致攻击者通过邮件感染服务器,完成修改或阻止以及撰写新邮件的操作。

研究人员将这个后门称为:LightNeuron。原理是通过使用隐写PDF和JPG附件的电子邮件,实现对目标用户的远程控制。目前已证实该后门被Turla网络间谍小组使用过。

关于LightNeuron

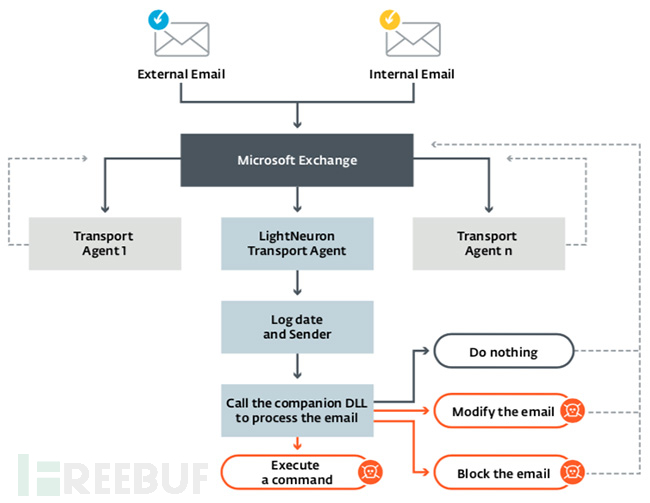

LightNeuron是第一个使用微软Exchange传输代理作为后门程序的恶意行为。研究人员表示,Exchange的功能允许使用者直接接触邮件服务器所采用的传输代理,以达到处理或修改邮件的目的,邮件的传输代理又可以直接由微软或第三方供应商直接在体系内部创建。并且在邮件服务器发送或接收电子邮件时,经常会出现传输代理进行处理的情况,若在此时调用/修改传输代理,则可以直接实现修改电子邮件内容。

这个设定的初衷是用于合法目的,但如我们所见,它的弊端也已经被不法分子发现了。除了传输代理(位于Program Files文件夹中的Exchange文件夹并在邮件服务器中进行了相应的配置)之外,该后门还会使用传输代理所需的DLL文件来达成恶意行为。

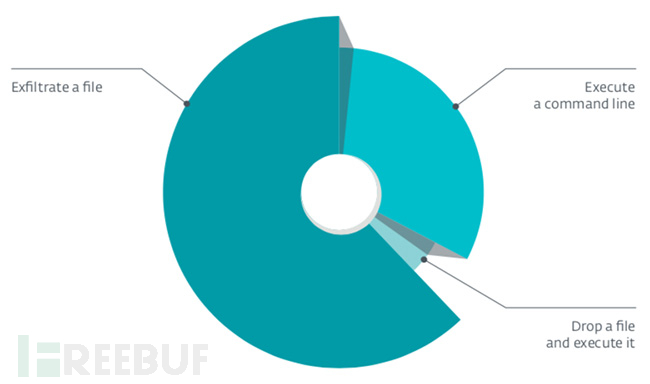

如前所述,后门的存在,可以拦截电子邮件,修改邮件正文、收件人、主题,创建新邮件,替换附件,以及从Exchange服务器重新创建和发送电子邮件以绕过垃圾邮件过滤器。并且还能创建电子邮件附件日志,对邮件进行加密和存储,并解析JPG/PDF附件并执行其中附带的命令。

除此之外,LightNeuron还可以用来编写和执行文件,删除文件,执行进程,禁用自身进程,执行大量日志记录(后门操作、调试、错误内容等)并在特定时间自动泄漏特定文件。

在对此事件的调查过程中,研究人员还发现LightNeuron与远程管理软件,基于RPC的恶意软件或面向Outlook Web Access的.NET Web shell等工具会同时出现,并且通过利用这些软件,攻击者可以轻松通过发送到Exchange服务器上的电子邮件来取得本地计算机及局域网到控制权。

最后,根据恶意软件样本中揭秘到一些字符串来判断,研究人员认为该恶意软件可能是Linux端的变体。

关于Turla

Turla(绰号Snake,又名Uroburos)被认为是一个以俄语为主的黑客攻击群体,其背后很有可能受国家支持,至今已活跃了十多年。通常该组织以世界各地的政府、军事、国防承包商以及区域政治组织和教育组织等为目标进行黑客活动。

研究人员表示,LightNeuron的存在至少可以追溯到2014年,但由于其机制的特殊性导致最近才被安全人员发现。该后门程序很难被检测到(因其没有HTTPS(S)),并且通常它仅会针对关键目标进行部署。

ESET恶意软件研究员Matthieu Faou表示,当前已确认两个因为后门被攻击的目标:一个东欧国家的外交部和一个中东地区的外交组织。

删除恶意软件

ESET研究人员已经放出了关于该后门的IoC,以便人们检查自身是否存在问题。同时研究人员警告称不要擅自将该恶意文件直接删除,因为会破坏Microsoft Exchange程序。必须使用管理员账号限禁用恶意传输代理,然后再删除两个相关恶意文件。

同时研究人员建议:如果不想重新安装邮件服务器,那么请尽快修改感染服务器上的所有具有管理权限账号的密码,否则黑客可以再度发动攻击。