信息来源:4hou

Check Point研究人员分析发现一种攻击漏洞形式,命名为Faxploit。利用该漏洞只需要知道攻击目标的传真号,发送一个恶意传真就可以完全控制传真机和传真机连接的企业网络。一个传真看似无害,但可能整个企业网络都可能会被入侵。

研究人员在HP多功能打印机上进行了验证测试,并称该漏洞同样应用于其他厂商的传真机。HP已经发布了补丁,并通过自动更新的方式下发给大多数的用户。其他品牌的多共那个打印机漏洞还没有修复。

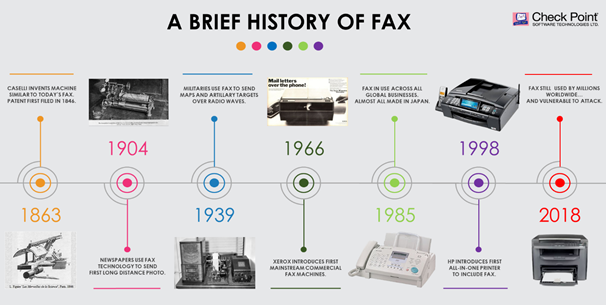

传真谁还用?

传真是一项有百年历史的技术,随着电信技术和互联网技术的发展,传真逐渐淡出我们的视野。传真真的就不用了吗?事实上,目前仍有4630万传真机在使用中,美国就有1700万台。奇怪的是传真机这种技术在前沿技术发展的国家占有率居然更高,在日本100%的企业和45%的私人家庭拥有传真机。

随着传真机的发展,传真机就是传真机吗?NO。随着科技的发展,现在的传真机主要是以多功能打印机的形式出现的,集打印、传真、扫描等功能于一身,而且有的传真机还是联网的。

那现代的传真机会带来安全威胁吗?在AI、IoT时代,或许没有什么是安全的。因此研究人员深入分析了这项看似过时的技术在现今IT环境中的应用,并分析了其可能存在的安全风险。

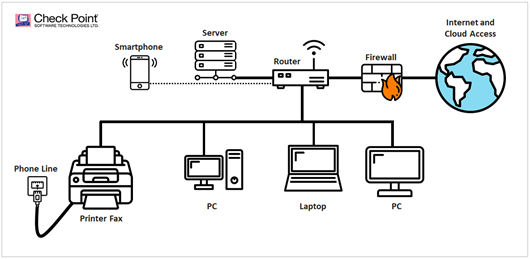

传真打印机如何暴露所在网络?

下图是一个公司的基本网络架构图,从中可以看出传真打印机的漏洞利用会导致整个IT网络的沦陷。研究人员还证明了即使是与Internet隔离,也可以通过电话线来发起攻击。

标准企业IT网络架构图

如果所有的传真打印机都联网或与网络中的PC相连,攻击者只需要入侵其中一个访问点(传真机)就可以进入企业网络中。从这个角度讲,攻击者可以从网络的一部分跳转到网络的其他部分来进行感染活动。这样的攻击和感染活动是需要时间的,所以企业也有时间去做出应对。

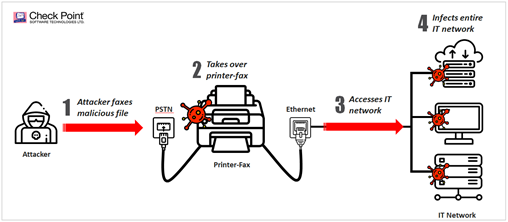

下图是Faxploit攻击流,从图中可以看出攻击者可以通过传真打印机进入网络,接下来就可以访问企业的机密信息。因为使用的传真协议而不是网络协议,所以企业和用户并没有意识到这一重要性。往往都觉得这一信道是安全的(就像我们一直说互联网不安全、WiFi不安全,我们觉得运营商的网络是安全的,但4G也可以被劫持……)。

Flaxploit攻击流

Faxploit攻击视频说明:

https://www.youtube.com/embed/1VDZTjngNqs

攻击视频中描述了如何去实施攻击,并使用传真去入侵计算机设备,窃取私有信息。

窃取计算机中的文档只是攻击的一部分,肯定还有其他形式的攻击方式。而且窃取的文档还可以传真将回传给攻击者。另一种可能性是攻击者修改传真的内容,比如用修改过的版本来替换原文档。

安全风险

虽然许多企业都在使用传真设备,但目前还没有成规模的攻击。但确实给了攻击者一种入侵企业网络的新的攻击方式,并提出企业IT安全新的威胁。更重要的是目前有上百万的企业和用户使用传真机,遍布世界各地。

安全建议

企业应对此类攻击的最好方法是网络隔离。因为企业的高业务需求,大多数企业会忽略许多的IT安全实践,缺乏适当定义的网络分段隔离策略。也就是说一旦威胁单元绕过了边界防御,就可以在网络中恣意妄为了。这可以为第二阶段的攻击提供侦查活动,比如窃取公司敏感数据或用勒索软件锁定企业网络。如果没有足够的安全控制的话,攻击者就可以很容易的利用这些安全差距了。

网络隔离是缩小这些安全差距的关键安全策略。也应该用来减小对应用、服务器等敏感信息的访问等级。网络隔离是一种缓解下一阶段网络入侵的有效缓解措施,还可以限制攻击的传播方式。

如果需要连接到传真打印机,至少要确保设备处于隔离区域中。这样的话,即使传真打印机被黑,攻击者也不能感染IT网络的其他部分。保存关键数据的区域也应该进行分段,比如防火墙、配置VLAN等,仍需要规划、应用和持续改变。随着网络规模的扩大,实现分段也是很有挑战性的。

Faxploit漏洞说明了组织和企业经常更新补丁和升级的重要性。那么首先厂商要意识到产品中的安全漏洞。安装终端保护措施,也可以使用户设备处于一定的保护之下。

结论

研究人员发现传真机协议的Faxploit漏洞,该漏洞源于一种被误认为是没有风险的技术,其实很多人误认为传真的使用率很低。随着AI+IoT时代的到来,云端和移动端平台仍然是攻击者入侵企业IT网络和对敏感信息非授权访问的主要手段。Faxploit漏洞也给了打印机厂商和攻击者以启示,比如改变现代网络架构处理网络打印机和传真机的方式,传真机(打印机)也会成为入侵企业网络的攻击向量之一。

经常的补丁更新计划和网络封端是保护数据免受潜在攻击的一种方式。遵循这样的最佳安全实践,企业无论选择什么技术都可以确保技术应用的安全性。

Q&A:

Q: 研究的内容是什么?

A: Check Point研究人员发现了传真协议的关键漏洞,攻击者利用该漏洞通过一根电话线和传真号就可以攻击者受害者的多功能打印机,获取打印机的完全控制权,然后入侵打印机连接的企业网络。

Q: 漏洞只适用于多功能打印机吗?

A: 漏洞不仅适用于多功能的传真打印机,还适用于其他传真机,比如传真转邮件服务、单独的传真机等。

Q: 漏洞的安全评级是什么?

A: HP将该漏洞分级为Critical,漏洞详情见https://support.hp.com/us-en/document/c06097712。

Q: 漏洞和攻击造成的影响?

A: 一旦多功能打印机被黑,所有之后的攻击都有可能发生。可以用于入侵企业和用户的内部网络、窃取打印的文档、进行比特币挖矿等。

Q: 攻击适用于所有打印机吗?

A: 研究人员只对HP Officejet多功能打印机进行了测试,但研究人员认为漏洞适用于其他应用该传真通信协议的传真机和传真打印机。

Q: 应用范围是什么?

A: 研究人员估计,目前有上亿传真设备在使用中。华尔街数据显示,每年有几千万传真打印机出售。

Q: 漏洞修复了吗?

A: 研究人员与HP合作已经修复了漏洞,补丁情况https://support.hp.com/us-en/document/c06097712。如果打印机配置了自动更新,那么补丁应该已经应用了。但补丁只适用于HP打印机,但漏洞应也适用于其他厂商的设备。

Q: 如何保护?

A: 按照HP官方发布的指南https://support.hp.com/us-en/document/c06097712进行操作。另外,该应应用分段策略、软件补丁升级和适当的IT防护。如果不使用传真打印机的传真功能,研究人员建议不要连接电话线。

Q: 在野攻击?

A: 目前还没有在野攻击出现。

Q: 技术细节?

A: 漏洞技术细节见http://research.checkpoint.com/sending-fax-back-to-the-dark-ages。