信息来源:4hou

赛门铁克发现了一个之前不为人知的名为Orangeworm的组织,该组织曾在美国,欧洲和亚洲的医疗保健行业内的大型国际公司内部安装了名为Trojan.Kwampirs的定制后门。

Orangeworm最早出现在2015年1月,他们针对相关行业的组织进行有针对性的攻击,作为更大的供应链攻击的一部分,以便接触到其目标受害者。已知的受害者包括医疗保健提供者、制药公司、医疗保健的IT解决方案提供商以及服务于医疗行业的设备制造商,这可能是企业间谍活动。

一、着眼点在于医疗保健

从受害者的名单中可以看出,Orangeworm不会随机选择目标或进行机会性黑客攻击。相反,该组织谨慎而有意地选择了目标,在发动攻击之前做了大量计划。

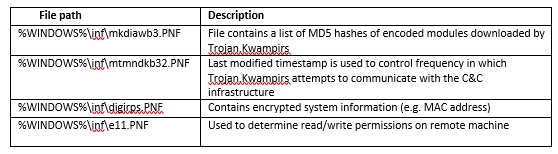

图1. 近40%的Orangeworm受害者处于医疗行业内

根据赛门铁克遥测数据,约40%的Orangeworm受害组织处于医疗行业。Kwampirs恶意软件被发现在安装有用于使用和控制X射线和MRI机器等高科技成像设备软件的机器上。此外,Orangeworm对帮助患者完成所需流程同意书的机器很感兴趣。而该组织的确切动机尚不清楚。

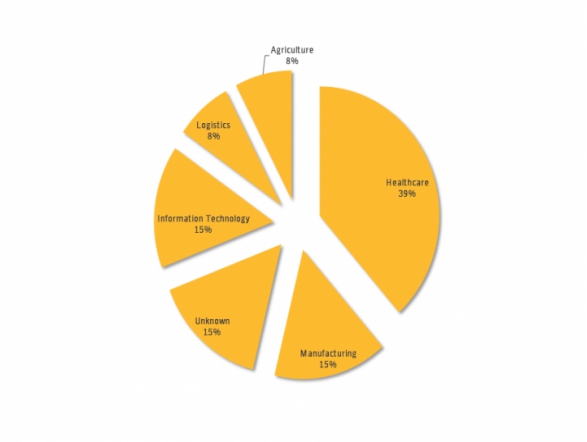

图2.Orangeworm受害人数最多的是美国

Orangeworm受害人数最多的是美国,占感染率的17%。不过根据赛门铁克公司的遥测数据,Orangeworm在2016年和2017年仅影响了一小部分受害者,但是由于大型跨国公司的受害者的性质,在多个国家也发现了感染。

二、处于焦点之中的医疗保健提供商

我们认为,这些行业被视为更大的供应链攻击的一部分,以便Orangeworm能够访问与医疗保健相关的目标受害者。Orangeworm的次要目标包括制造业、信息技术、农业和物流。尽管这些行业可能看似不相关,但我们发现它们与医疗保健有多重联系,例如生产并直接销售给医疗保健公司的医疗成像设备的大型制造商,为医疗诊所提供支持服务的IT组织以及提供医疗保健的物流组织。

三、Post-compromise行为

一旦Orangeworm渗透到受害者的网络中,他们就会部署Trojan.Kwampirs,这是一种后门木马,可以让攻击者远程访问受感染的计算机。

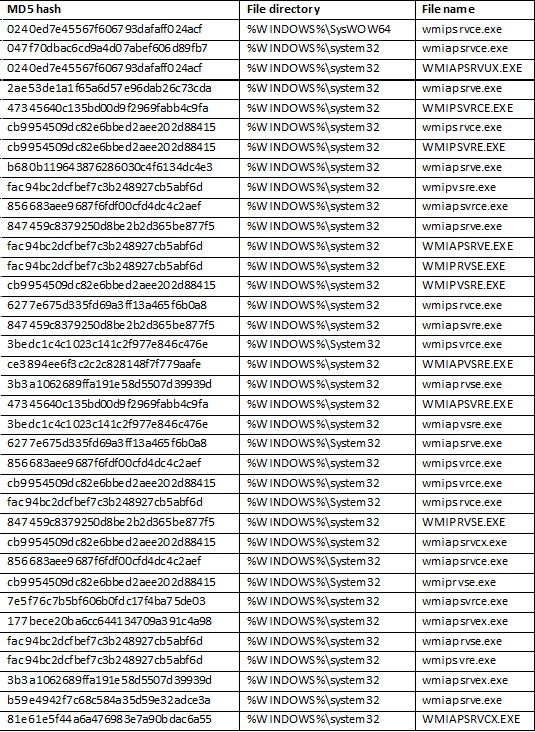

在执行时,Kwampirs会从其资源部分解密并提取其主要DLL payload。在将payload写入磁盘之前,它会将随机生成的字符串插入解密的payload中,规避基于Hash的检测。

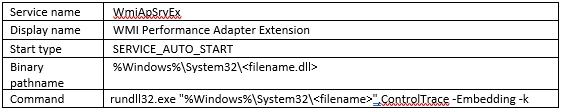

为确保持久性,Kwampirs使用以下配置创建服务,以确保在系统重新启动时将主payload加载到内存中:

后门程序还收集有关受感染计算机的一些基本信息,包括一些基本的网络适配器信息、系统版本信息和语言设置。

Orangeworm很可能使用这些信息来确定系统是否被研究人员使用,或者确定受害者是否是高价值目标。一旦Orangeworm对潜在受害者感兴趣,它就继续积极地复制开放网络共享中的后门以感染其他计算机。

它可能会将自己复制到以下隐藏文件共享中:

· ADMIN$

· C$WINDOWS

· D$WINDOWS

· E$WINDOWS

四、信息收集

攻击者继续收集尽可能多的有关受害者网络的其他信息,包括最近访问的计算机、网络适配器信息、可用的网络共享、映射的驱动器以及受感染计算机上的文件的相关信息。

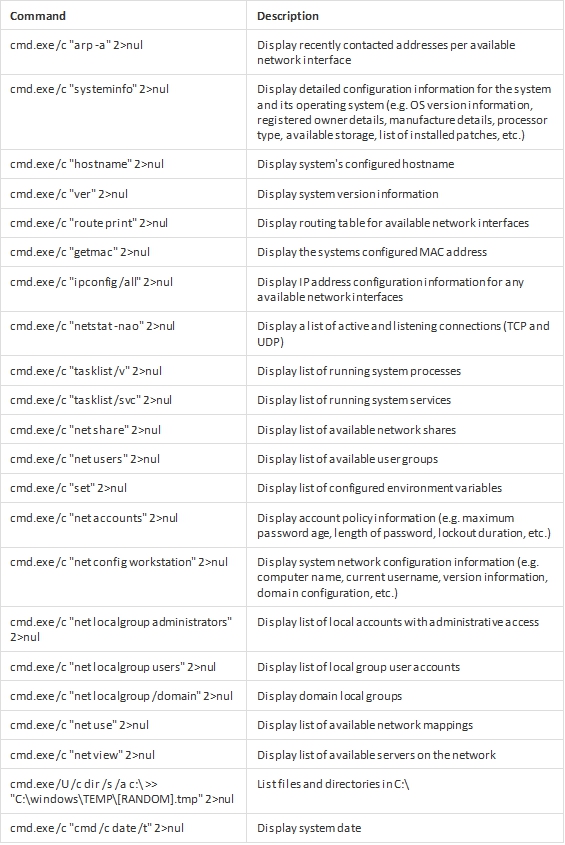

我们观察到攻击者在受害者环境中执行以下命令:

五、不担心被发现

Kwampirs使用相当积极的手段在受害者的网络中传播,方法是通过网络共享复制自己。尽管这种方法有些老旧,但对于运行Windows XP等较旧操作系统的环境来说,它仍然可行。这种方法在医疗保健行业中证明是有效的,这可能是因为医疗界在旧平台上运行合法系统。而且像Windows XP这样的老旧系统在这个行业中可能比较流行。

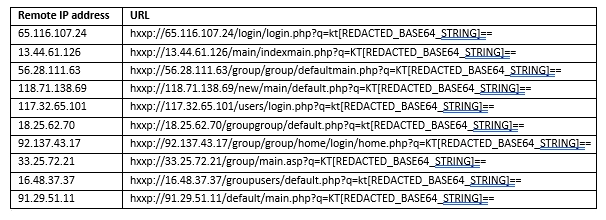

此外,一旦受到感染,恶意软件会通过嵌入在恶意软件内的大量命令和控制(C&C)服务器循环。虽然列表看起来很长,但并非所有C&C都处于活动状态,而且在成功建联之前仍会持续显示信标。尽管它试图修改自身的一小部分,在网络上进行自我复制以作为逃避检测的手段,但运营者自从第一次启动以来就没有改变C&C通信协议。

这两种方法都被认为特别“嘈杂”,可能Orangeworm不会太担心被发现。自首次被发现以来,Kwampirs内部的变化很小,这一事实也可能表明先前针对恶意软件的缓解措施并未成功,攻击者已经能够达到其预期目标,尽管防御者已经意识到他们存在于其内部网络中。

六、攻击者没有国家背景

虽然Orangeworm已经活跃了好几年,但我们并不认为该组织具有国家支持的攻击者的任何特征,这可能是一个人或一小群人的工作。目前没有技术或运营指标来确定该组织的起源。

IoC

dropper样本hash

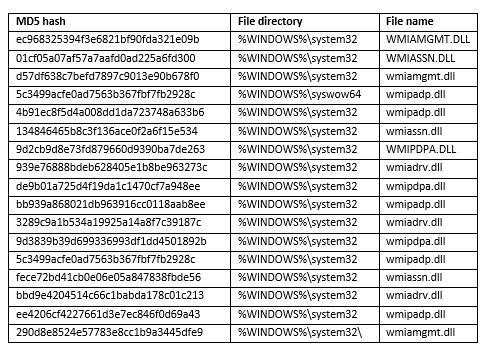

DLL样本hash

C&C服务器样本

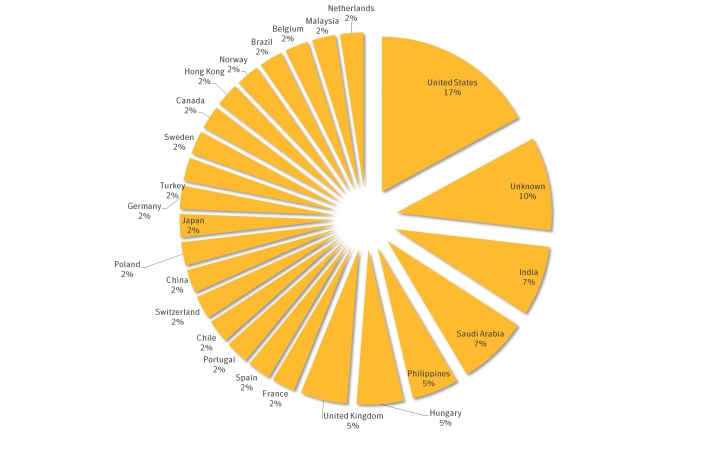

配置文件名样本