卡巴斯基关于勒索软件的总结:2017年勒索软件的故事 |

| 来源:聚铭网络 发布时间:2017-12-05 浏览次数: |

信息来源:FreeBuf

1、简介:2017年我们学到了什么? 在2017年勒索软件带给我们的威胁来的很突然且在不断演变和进化,本年中三次史无前例的勒索软件爆发事件或将永远改变我们对勒索软件的态度与看法。被攻击的企业目标、使用蠕虫及最新曝光的漏洞利用进行自我传播、加密数据、索要赎金,而这些都不是他们真正想要的。潜伏在勒索软件的后面的这些攻击实施者不太可能是普通的小偷,我们至少在一起攻击中发现了设计缺陷,表明了勒索软件可能被过早地释放了,另一起是通过商业软件进行传播的攻击事件,两类事件是相关的,并且它们似乎都是为破坏数据设计的。这三起勒索软件攻击事件的受害者已经为此付出了数亿美元的投入。 欢迎来到属于勒索软件的2017年——这一年全球越来越多的企业及工业系统被添加到不断增长的受害者名单中,并且目标式攻击者也开始对这一目标产生浓厚的兴趣,这也是一个攻击事件次数持续不断增长的年份,但是攻击事件的创新性是有限的。 (本文着重强调了勒索软件的关键时间点。) 2、大规模爆发并不全是看上去那样WannaCryWannaCry爆发于5月12日,那时安全社区发现了近10年都未曾见过的东西:一个由无法控制传播的蠕虫病毒进行的网络攻击,在这种情况下,蠕虫被设计成在受蠕虫感染的主机上安装WannaCry crypto-ransomware(加密型勒索软件,参见《Ransomware Defending Against Digital Extortion》一书,将勒索软件分为文件加密型和系统锁定型)。 WannaCry在全球范围内感染了成千上万的主机,为了实现传播,蠕虫采用了永恒之蓝的漏洞以及一个DoublePulsar的后门,它们都是由Shadow Broker组织在WannaCry爆发前一个多月公开的。该蠕虫自动将所有本地子网内的主机作为目标,并且也将局域网外的随机IP网段作为攻击目标,实现在全球范围内快速传播。 为了感染一个机器,WannaCry利用了Windows SMB协议的漏洞。微软已经在2017年3月公布了这个漏洞的补丁,但是还有许多未打补丁的主机在此次WannaCry事件传播的影响。 在WannaCry感染了一台机器并执行了一项例程之后,它会加密一些受害主机的有价值文件,并出示了一个要求赎金的页面。不支付赎金而完全解密这些受影响的文件是不可能的——尽管分析师在WannaCry的代码中发现了一些缺陷,可以使受害者在不支付赎金的情况下恢复部分数据。 WannaCry的影响范围这次WannaCry攻击事件是与行业无关的,受害者主要都是有网络系统的组织。WannaCry同时也对嵌入式系统进行了攻击,它们通常都是在旧的操作系统上运行,因此也非常脆弱。受害者收到要求支付比特币的勒索单,有报告显示受害者的最终数量可能高达一百万的四分之三。 雷诺汽车制造公司因此不得不关闭它在法国的工厂,英国的医院不得不选择转移病人,德国运输巨头Deutsche Bahn、西班牙通信公司Telefónica、西孟加拉电力公司、FedEx、HiTachi(日立)和俄罗斯政府部门也同样受到的攻击。在WannaCry爆发了一个月之后得到了控制,仍有受害者不断爆出,包括本田(Honda)被破关闭了一个生产系统和澳大利亚的55 Speed cameras。 WannaCry悬而未决的问题WannaCry作为一次针对企业的目标式破坏性攻击事件是非常成功的,但作为以获得大量的金钱为目的的勒索软件攻击事件,它是失败的。将以赚钱为目的的威胁通过蠕虫进行传播是不明智的。据估计,由于比特币的可见性,这次WannaCry攻击事件仅仅收获了5.5万美元的比特币。WannaCry代码某些部分非常差,因此有人说在其代码在未完全准备好就被拿来使用了。同时有专家提出其早期的代码相似度与朝鲜的攻击组织Lazarus使用的代码相似。 WannaCry攻击事件的真实目的可能永远不会知道,其勒索软件代码出现了问题?还是这是一起精心策划的以勒索软件攻击作为掩饰的一次故意的破坏性攻击事件? ExPetr第二波大规模勒索软件攻击在WannaCry六周之后(6月27日)。这次传播主要通过感染软件供应链和目标机器实现,受感染范围主要集中在乌克兰、俄罗斯和西欧。卡巴斯基的数据显示受感染用户已超过5000,受害者收到的勒索要求大约在300美元的比特币,后来结果证明受害用户无法恢复他们的受感染文件。 Expetr是一次复杂的攻击,它涉及了许多入侵手段,包括修改版的永恒之蓝(WannaCry使用过的),和永恒浪漫漏洞利用、以及双脉冲星后门DoublePulsar来进行传播,受感染的MeDoc会计软件通过软件更新来分发恶意软件;一个被攻陷的乌克兰Bakhmut地区的新闻站点被攻击者用来进行水坑攻击。 更有甚者,Expetr能够传播感染那些在相同本地网络中最初受感染且已经安装补丁的主机。为了做到这一点,Expetr从受感染系统中获得了证书,通过一种类似mimikatza的工具并使用PsExec或WMIC工具进行横向移动。 Expetr的加密组件在两个级别上运行:用AES-128算法加密受害者的文件以及通过另一个恶意程序GoldenEye(原始Petya家族的继承者)下载安装一个修改过的引导加载程序。这恶意引导加载程序对MFT(NTFS的系统的一个关键的数据结构)进行加密,并阻止进一步的引导过程,要求支付赎金。 Expetr的影响范围Expetr的受害者包括许多类似港口、超市、广告机构和法律公司的大型组织,例如Maersk、FedEx(TNT)和WPP。在该攻击过去之后的一个月,TNT的物流系统仍然受影响,以SMB客户系统为最严重。另一个受害者是消费品巨头 Reckitt Benckiser,它在攻击发生的短短45分钟之内,失去了对15000台笔记本、2000台服务器和500台电脑系统的访问权限,估计将损失达到一亿三千万美元。Maersk发布声明在这波攻击中损失达到三亿美元。 Expetr悬而未决的问题卡巴斯基实验室发现了Expetr代码与早期BlackEnergy组织使用的KillDisk代码是相似的,但是Expetr的真实意图和目的仍在未知。 BadRabbit在10月下旬,另外一个称为“BadRabbit”的加密型蠕虫出现了。最初的感染通过一些被入侵的网站提供的模仿Adobe Flash Player更新的“Drive-by download”(重定向下载)服务进行的。当在一个受害者的计算机上启动时,BadRabbit的蠕虫组件试图利用“永恒浪漫”的漏洞进行自我传播,并采用类似于ExPetr所使用的横向移动技术。BadRabbit大部分目标都位于俄罗斯、乌克兰、土耳其和德国。 BadRabbit的勒索软件组件对受害者文件进行加密,然后使用合法的DiskCryptor工具的模块对整个磁盘分区进行加密。通对BadRabbit样本的代码技术分析表明,它与恶意代码ExPetr有显著的相似之处,但是与ExPetr不同,BadRabbit它似乎并不是一个磁盘清理程序,因为它的加密技术允许攻击者对受害主机进行解密。 3、泄露的漏洞利用武装了新的大规模攻击上述提到的勒索软件爆发事件背后的罪犯,并不是唯一使用被影子经纪人泄露的漏洞利用代码而造成严重破坏的人。我们还发现了一些不那么臭名昭著的勒索软件家族在某一时刻也利用了同样的漏洞,包括:AES-NI(Trojan-Ransom.Win32.AecHu)和Uiwix(Trojan-Ransom.Win32.Cryptoff的一种变体)。这些恶意软件的家族是“纯粹的勒索软件”,在某种意义上说它们不包含任何蠕虫的能力(自我复制),这也就是为什么他们并没有像WannaCry的那样广泛传播的原因。然而,这些恶意软件背后的攻击者们在最初的感染过程中都利用了受害主机上相同的漏洞。 4、几个勒索软件家族的万能密钥被释放除了大规模的勒索软件感染事件震撼了世界,2017年第二季度还出现了一个有趣的趋势:在不同的勒索软件背后的几个攻击组织隐藏着他们的活动并公布了能够解密受害主机文件的密钥。 下面是在今年二季度被公开秘钥的勒索软件家族:

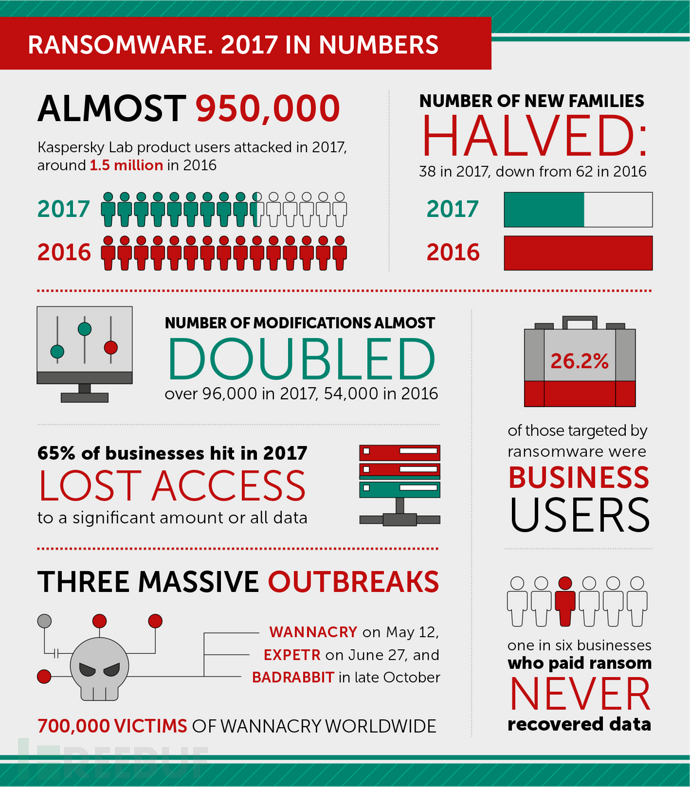

在ExPetr爆发后的很短时间内,Petya/Mischa/GoldenEye的万能密钥被公布,可能是一种尝试最初的Petya的作者证明了他们不是ExPetr后面的那个人。 5、Crysis的重现尽管Crysis勒索软件似乎在2017年5月所有万能密钥被公布之后就已不再活跃,然而它并没有消失太久。在2017年8月,我们开始发现这类勒索软件的大量新样本,结果几乎是一样的以前分布的样本副本,其中只存在一些差异:它们有新的万能密钥、用来联系攻击者的新电子邮件地址,加密文件的新扩展后缀。除此之外,其他一切仍保持不变——甚至是PE header中的时间戳。经过彻底的分析比对新旧样本,分析人员得出最有可能的结论是:新样本是通过使用十六进制编辑器进行二进制补丁的方法创建的。其中一个可能的原因是新样本背后的犯罪分子并没有掌握源代码,只能简单地对勒索软件进行逆向工程,为了自己的目的让Crysis死而复生。 6、RDP感染量继续增长2016年,我们注意到勒索软件出现的一种新趋势:攻击者并不试图欺骗受害者执行恶意可执行文件或使用漏洞利用工具,而是转向另一个感染途径——通过暴力破解RDP(远程桌面)登录和密码实现,而这些资源可以在互联网上获得。在2017年,通过RDP的感染方法成为几类勒索软件家族(例如:Crysis、Purgen/GlobeImposter、Cryakl)的主要传播途径之一,这也提醒我们的安全专家在保护网络时,应该记住阻止从外部网络到公司内部网络的RDP访问。 7、勒索软件一年的数量重要的是不要去在意那些过时的数字,因为数字反应了检测技术的变化,并且一直在变化。不得不说,有一些值得注意的趋势是: 创新的水平似乎正在下降——在2017年,38个新种族的加密勒索软件被认为是有趣的,能够被认为是新的家族,与2016年的62个相比呈现下降趋势。这可能是由于加密型勒索软件模型具有相当的局限性,对于恶意软件开发人员来说,要发明一些新的东西变得越来越难了。 所发现的对新型和现有的勒索软件的修改更多:2017年发现了超过96000个,而2016年只有54000个。修改的增加可能反映了一个现象:由于现有安全解决方案能够更好检测它们,使得攻击者为了逃避检测而选择混淆他们的勒索软件。 针对卡巴斯基实验室客户的攻击数量仍然相当稳定。事实上,2016年的高峰已经被一种更稳定每月传播量所取代。总的来说,在2017年,只有不到95万的用户遭到攻击,相比之下,2016年该数字是150万。然而,这些数据包括了勒索软件的加密器和下载器,如果只考虑加密器这一个数字来说,2017年的攻击数据与2016年类似。如果从攻击者开始通过各种手段分发勒索软件考虑,例如爆破口令和人工启动等,这个数字是有意义的。这些数字并不包括世界上的包含未在我们的解决方案中的许多计算机,据估计约有727000个独立IP地址在WannaCry中受到感染。 WannaCry,ExPetr和BadRabbit针对企业的攻击在2017年是26.2%,在2016年这一比例为22.6%,只是略微增加,且超过4%的目标是中小型企业。 8、卡巴斯基实验室的年度信息技术安全调查在2017年,被勒索软件攻击的企业中,有65%表示失去了对重要的甚至全部数据的访问,29%表示尽管他们能够解密自己的数据,但仍有相当数量的文件永远消失了。这些数字与2016年的情况一致。 受影响的人群中,有34%的人每周都要花上一星期的时间来恢复完全的接触,而在2016年,这一比例为29%。 36%的人选择支付赎金,但这其中仍有17%的人无法恢复他们的数据。2016年这两个数字分别是32%和19%。 9、结论:勒索软件的未来?在2017年,我们看到了勒索软件显然是被高级的攻击者用于对大规模攻击行动,主要为的是破坏数据而不是对获得金钱。受攻击的目标中,中小企业和公司数目仍然很高,但主要是由现存的或已知家族修改后的勒索软件造成的。 卡巴斯基实验室在2018年对密码货币的威胁预测表明:为安装挖矿软件为目的攻击将增加,勒索软件只是提供了潜在的一次性的大额收入机会,而挖矿软件会带来更低但更长期的收益,这对许多勒索软件攻击者来说是非常有诱惑的。但有一件事是可疑肯定的,勒索软件不会消失(既不作为直接威胁,也不是作为对更深层次攻击的伪装)。 10、与勒索软件的对抗仍在继续通过合作对抗:在2016年7月25日,是由卡巴斯基实验室、荷兰国家警察局、欧洲刑警组织、McAfee联合发起了“No More Ransom initiative”(不再主动支付赎金)这项倡议,它联合公私力量打击网络罪犯和为受害者提供专业知识、技巧和解密工具,这在历史上是独一无二的例子。一年内,该项目已有109个合作伙伴,支持26种语言;在线网站提供54个解密工具,覆盖了104个勒索软件家族。迄今为止,超过有28000个设备被解密,挽救了950万美元的赎金。 通过情报对抗:卡巴斯基实验室从一开始就对勒索软件的威胁进行了监控,也是最早提供关于勒索软件威胁情报更新的公司之一,促进产业界的安全意识。公司定期发布公告,阐述对不断发展的勒索软件景观的看法。 通过技术对抗:卡巴斯基实验室提供多层次的保护来抵御这种广泛而日益增加的威胁,包括免费的反勒索软件工具,任何人都可以下载和使用。公司产品还包括更进一步的技术系统监视器,它可以阻止和回滚设备上的恶意更改。 |