概述

2017年9月18日,有情报披露,著名的系统优化工具CCleaner的某个版本被发现植入后门,大量使用该工具的用户恐将面临泄密风险。这是继Xshell后门事件后,又一起严重的软件供应链来源攻击事件。

CCleaner是一款免费的系统优化和隐私保护工具。主要用来清除Windows系统不再使用的垃圾文件,以腾出更多硬盘空间,并且还具有清除上网记录等功能。被植入后门的版本为8月15日上线的5.33版本。

目前我们发现部分国内下载站点仍在分发存在后门的版本。金睛安全研究团队在此提醒广大使用该工具的用户,及时卸载有问题的版本,避免隐私泄露的风险。

影响版本

CCleaner 5.33.6162

事件分析

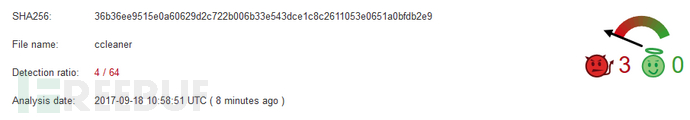

出现问题的版本是在 2017 年 8 月 15 日发布的,直到9月11日才从官方服务器上移除。由于该版本使用了有效的数字签名,因此截止到目前为止大多数安全厂商仍无法检测。

CCleaner总共拥有20亿次下载量,且每周的下载量超过500万,从发布日期到移除日期,可以估算该版本已经有将近2000万次数的下载量,这意味着有大量用户可能已经受到感染。

后门代码分析

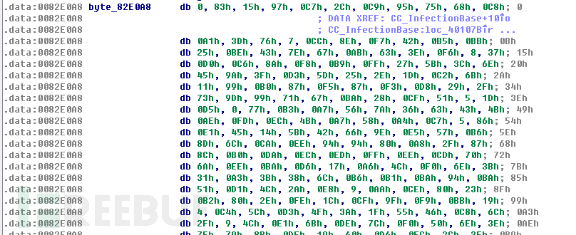

1、在存在问题版本软件的0x0082E0A8偏移处存放着加密的shellcode。

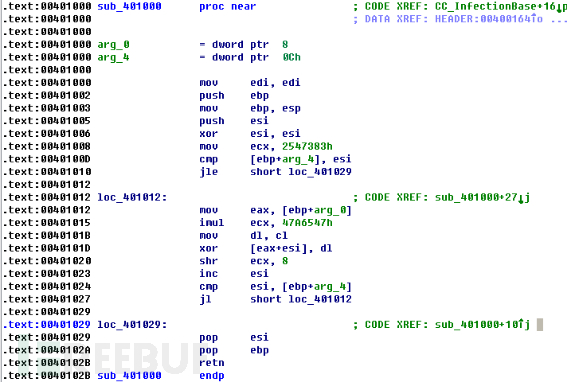

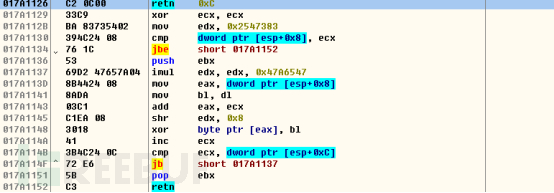

2、首先通过如下代码进行解密shellcode。

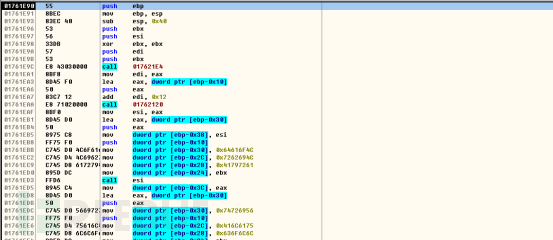

3、shellcode执行后,加载需要使用的动态库,获取需要用到的函数地址。动态库名称及函数名称都做了加密处理。

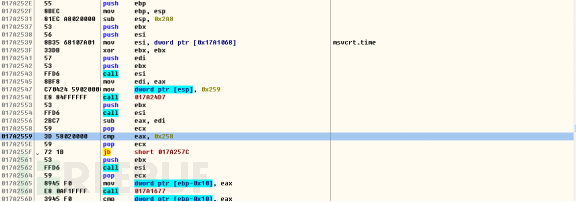

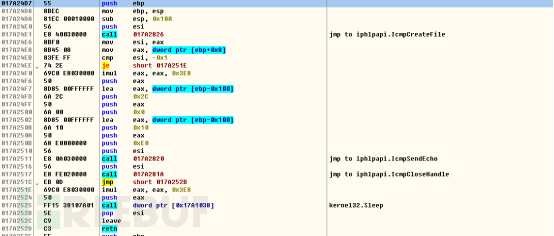

4、启动一个线程执行主要操作。线程启动时,首先尝试ping224.0.0.0,并设置超时601秒,之后检测经过的时长是否大于等于600秒。如果小于则自动退出。如果无法执行Ping操作,则使用sleep函数执行上述相同操作。

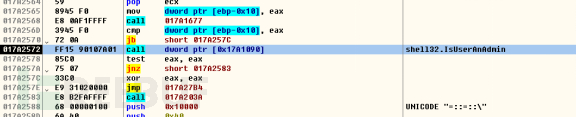

5、如果上述时间检查都通过,则进入以下流程。检查是否有管理员权限,如果没有则提升至Debug权限。

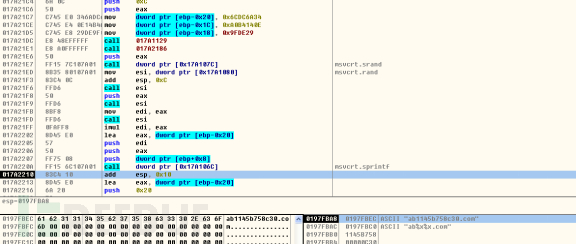

6、解密C&C服务器IP。

7、根据DGA域名算法随机生成随机域名。

DGA域名和时间对应关系如下:

|

时间

|

使用的DGA域名

|

|

2017年2月

|

ab6d54340c1a.com

|

|

2017年3月

|

aba9a949bc1d.com

|

|

2017年4月

|

ab2da3d400c20.com

|

|

2017年5月

|

ab3520430c23.com

|

|

2017年6月

|

ab1c403220c27.com

|

|

2017年7月

|

ab1abad1d0c2a.com

|

|

2017年8月

|

ab8cee60c2d.com

|

|

2017年9月

|

ab1145b758c30.com

|

|

2017年10月

|

ab890e964c34.com

|

|

2017年11月

|

ab3d685a0c37.com

|

|

2017年12月

|

ab70a139cc3a.com

|

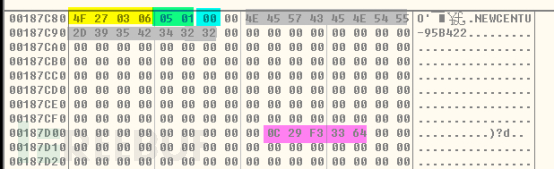

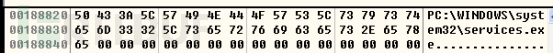

8、获取计算机名称,MAC地址,系统版本信息,软件安装信息,进程信息等并填入下列结构中。

|

偏移地址

|

字段含义

|

|

0×00

|

InstallID

|

|

0×04

|

操作系统主版本

|

|

0×05

|

子系统版本

|

|

0×06

|

是否为64位

|

|

0×07

|

默认为0

|

|

0×08

|

计算机名称

|

|

0×48

|

计算机域的DNS信息

|

|

0×88

|

MAC地址

|

|

0xA0

|

安装程序信息(以标志位0×53开头),正在运行的进程信息(以标志位0×50开头)

|

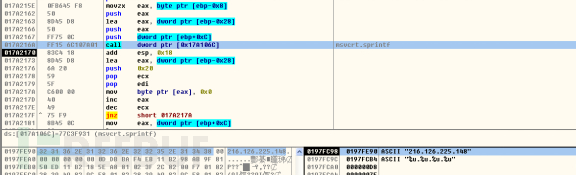

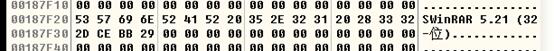

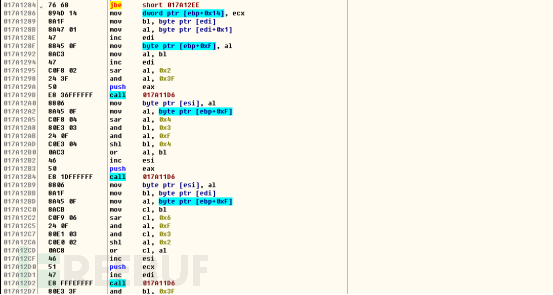

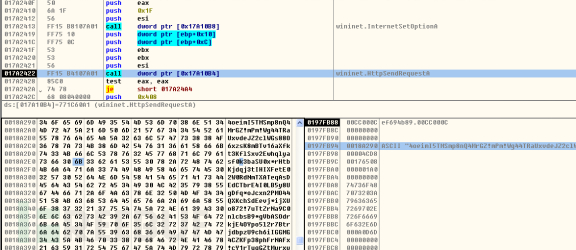

对应发送的数据如下:

然后将以上信息经过两次加密发送给C&C服务器216.126.225.148

第一次加密:

第二次加密(经过修改的Base64算法):

最后将上述加密后的数据发送给C&C服务器

如果上述IP地址不可达,则将上述信息发送给DGA域名。

下列为已知暴露在外网当中的带有后门的版本

|

文件名

|

MD5

|

文件大小

|

|

ccsetup533.exe

|

75735db7291a19329190757437bdb847

|

9563KB

|

|

d488e4b61c233293bec2ee09553d3a2f

|

7600KB

|

|

ef694b89ad7addb9a16bb6f26f1efaf7

|

7501KB

|

IOC信息:

|

C&C服务器

|

|

ab6d54340c1a.com

|

|

aba9a949bc1d.com

|

|

ab2da3d400c20.com

|

|

ab3520430c23.com

|

|

ab1c403220c27.com

|

|

ab1abad1d0c2a.com

|

|

ab8cee60c2d.com

|

|

ab1145b758c30.com

|

|

ab890e964c34.com

|

|

ab3d685a0c37.com

|

|

ab70a139cc3a.com

|

解决方案

及时卸载有问题的5.33版本,并去官网下载最新5.34版本(下载地址)