资料图

专家们表示,此次攻击相比五月份的WannaCry病毒影响程度较轻。上月爆发的WannaCry让全世界大部分地区的人第一次见识到“勒索软件”为何物,造成英国多家医院被迫关闭,欧洲多国重要基础设施遭到破坏。

在执法方面,从美国到印度等多国的政府和公司对病毒造成的损失进行评估,许多人警告称全世界的不法分子都有可能利用数字基础设施的漏洞发动攻击,网络攻击会成为常规危险,人们应为此做好准备。

“很明显,此番攻击是由WannaCry启发的,将来我们可能会见到更多这类型的攻击。”网络安全公司赛门铁克研究员Gavin O'Gorman说。

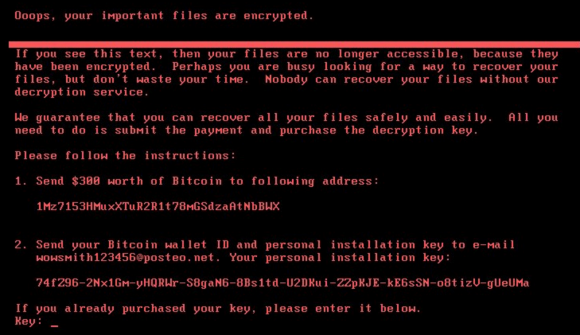

同上月爆发的WannaCry作案手法如出一辙,本轮攻击中被病毒感染的计算机会在屏幕上显示信息,称数据易被加密,据此索要300美元的赎金。有专家称周二爆发的病毒与去年首次出现的Petya勒索病毒存在相似。不过俄罗斯网络安全公司卡巴斯基实验室在随后表示,这是一种从未见过的勒索软件。

病毒的攻击范围显示了此前遭泄露的NSA黑客工具的危险性。周二的病毒与上月的WannaCry都源自泄露的NSA黑客工具,新病毒还采用了新的感染策略加快自身传播。

虽然新病毒策略比WannaCry更高明,但迄今为止肆虐范围却不如WannaCry。专家推测背后原因可能是因为全球大多数计算机已在上月的WannaCry爆发后更新了系统安全补丁,并采取了安全措施。截止到本文发稿日期,黑客已经收到超过1万美元赎金,这个数字可能会继续增加。

安全研究人员表示攻击起于乌克兰,从日期上来看,似乎是黑客有意选择在乌克兰立宪21周年的前一天发动攻击。微软称乌克兰境内超过1.25万台计算机成为攻击目标,病毒随后迅速蔓延至其他64个国家。

目前执法部门尚难确定发动袭击的幕后真凶,不过微软称黑客借助乌克兰M.E.Doc税务会计软件发动最初的袭击。M.E.Doc公司在社交网络上发帖否认自己是整个攻击的起点。

卡巴斯基实验室在一篇文章中指出,本轮攻击主要针对的是乌克兰、俄罗斯和波兰的企业网络。综合外媒的报道来看,以上三国和意大利、德国受到的影响均比较严重。

日内瓦ABI研究中心的Michela Menting称,“Petya勒索软件的快速传播令人遗憾,但却并不令人惊讶。WannaCry攻击应该给全球组织提了个醒。”

捷信集团(Home Credit)是俄罗斯最大的贷款机构之一,捷信集团下属所有办公室在攻击发生后陷入瘫痪。集团在爆发次日发布声明称所有IT系统停止运作,并表示会在周三恢复正常运行。

同WannaCry造成的破坏相比,世界各地的政企机构在本轮攻击集中损失较小。中国在五月的攻击中损失严重,但在本轮攻击中并非重灾区。通过亚洲媒体报道来看,许多中招的企业都是欧洲企业在亚洲的分公司。

受病毒影响,丹麦航运巨头马士基在印度孟买经营的一处港口被迫于周二下午关闭。印度港口管理部门表示正在采取措施缓解航运中断,包括为滞留的货物寻找暂时的停放地。

澳洲媒体报道,美国食品公司亿滋国际在塔斯马尼亚岛上开设的一家巧克力工厂中的电脑被病毒感染。公司发言人称正在努力解决IT网络中断问题,但尚不清楚系统具体的恢复时间。

病毒同样感染了律师事务所DLA Piper在澳大利亚的分公司。DLA Piper告知客户它正在处理“严重的全球性网络事件”,并切断通信系统作为预防措施。

澳大利亚政府敦促企业安装系统更新,并将任何已感染的计算机同主网络隔离。

上月灾情严重的中国在此轮攻击中仅有少数感染报告。中国计算机安全公司奇虎360表示,本轮攻击对政企机构造成的影响相比WannaCry要少很多。奇虎首席安全工程师郑文彬称本轮攻击中报告的感染数量仅为WannaCry的1/10,不过他并未透露感染总数。

专家警告支付赎金可能无助于解锁计算机。有迹象表明攻击者的目的就是搞破坏,而非获得经济利益。

英国政府通讯总部——相当于英国的NSA——前情报及网络操作副主任Brian Lord表示,袭击者设置的付款流程对普通人而言太过复杂。同时病毒在乌克兰的爆发事态也显示黑客的目的不是为了获得经济利益,而仅是为了带来最大的破坏。

“起初的网络攻击给人们造成双重打击,组织被迫关闭其业务运营以避免攻击扩散。这导致了绝大部分的中断。”Brian Lord说,他目前在网络安全公司PGI Cyber任职网络和技术总监。