信息来源:比特网

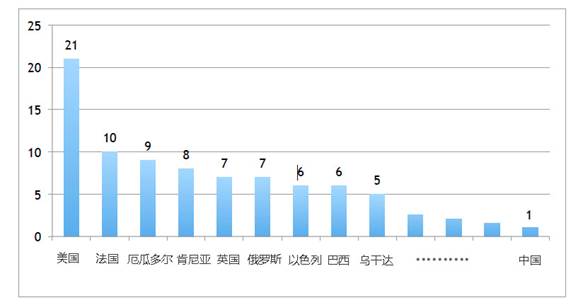

卡巴斯基实验室率先发现了一系列使用合法软件开展的“隐形”针对性攻击,波及全球40个国家超过140家包括银行、电信和政府机构等组织,大多数受害者位于美国、法国、厄瓜多尔、肯尼亚、英国和俄罗斯等西方国家,然而中国也位列其中。

受攻击组织的地理分布趋势

攻击中使用的软件包括使用广泛的渗透测试攻击以及管理攻击,同时还包括用于Windows任务自动化的PowerShell框架。这种攻击不会在计算机磁盘上释放恶意软件文件,而是隐藏在内存中。该攻击技术能够躲避白名单技术的检测,同时几乎不会给取证分析人员留下任何证据或恶意软件样本,以进行分析。攻击者会在受感染系统中停留一段时间以确保收集,并在系统重启后清除所有痕迹。

在2016年末,多家位于独联体的银行联系卡巴斯基实验室,声称在他们的服务器内存中发现了一种名为Meterpreter的渗透测试软件。这种软件现在经常被用于恶意目的,并且不应该在这些服务器中出现。卡巴斯基实验室检测后发现这些Meterpreter软件中的代码包含一些合法PowerShell脚本和其他应用程序。这一攻击整合了恶意代码,能够隐藏在内存中运行,盗窃手机系统管理员密码,让攻击者可以远程控制受攻击系统。罪犯实施攻击的目的似乎是要访问金融交易流程。

目前尚不清楚这起攻击的幕后元凶。攻击中使用了开源的漏洞利用程序代码,常用的Windows工具以及未知域名,所以很难判断到底是哪个网络攻击组织实施的攻击,也无法判断是否是多个攻击组织共同发起的攻击。攻击手段最相似的已知网络攻击组织为GCMAN 和 Carbanak。

攻击中使用的工具让分析攻击详情变得更为困难。通常进行事故响应的常规步骤是调查人员对攻击者在网络中留下的攻击痕迹和样本进行分析。攻击者在硬盘中留下的可以长期保存,但是隐藏在内存中的攻击痕迹在计算机重启后就会消失。幸运的是,在这次攻击事件中,我们的专家及时截获到了攻击。

卡巴斯基实验室首席安全研究员Sergey Golovanov表示:“现在的攻击者会尽量隐藏自己的攻击行为,让攻击检测和事故响应变得更为困难。这正是反取证技术和基于内存的恶意软件的最新趋势。所以,内存取证对于分析恶意软件及其功能非常重要。在这次攻击事件中,攻击者使用了所有可用的反取证技术,显示了网络罪犯可以不使用恶意软件文件,就可以从网络中成功窃取数据,并且利用合法和开源工具进行攻击,让攻击定性变得几乎不可能”

目前这些攻击者仍然活跃,所以需要警惕,只能在内存、网络和注册表中检测这类攻击。基于Yara规则的恶意文件检测技术对此类攻击无效。

该攻击的第二阶段是利用独特的技巧从ATM机中窃取资金,相关详情将在于2017年4月2日-6日召开的安全分析专家峰会上,由Sergey Golovanov和Igor Soumenkov进行演示。

卡巴斯基实验室的产品能够成功检测使用上述攻击策略和技巧实施的攻击行动。更多有关这次攻击的详情以及取证分析Yara规则详情,请参阅Seurelist.com上的相关博文。卡巴斯基情报服务客户还可以获取更多关于这次攻击的技术详情以及感染痕迹等内容。

对抗GCMAN或Carbanak这样的网络攻击组织所发起的攻击,需要安全专业人员的特殊技术。2017年安全分析专家峰会期间,卡巴斯基实验室的顶级安全专业人员将举办独家培训,帮助安全人员检测和分析复杂的针对性攻击。