中国市场手机系统安全检测报告 |

||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

| 来源:聚铭网络 发布时间:2016-12-14 浏览次数: | ||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||||

信息来源:Freebuf

安全测评综述

|

| 漏洞编号 | 公布时间 | 严重级别 | 漏洞类型 | 漏洞简述 |

|---|---|---|---|---|

| CVE-2015-1805 | 2016.03.18 | 严重 | 权限提升 | Linux内核root权限提升漏洞 |

| CVE-2016-0838 | 2016.04.07 | 严重 | 远程攻击 | Android Mediaserver组件远程代码执行漏洞 |

| CVE-2016-0841 | 2016.04.07 | 严重 | 远程攻击 | Android Mediaserver组件远程代码执行漏洞 |

| CVE-2016-2430 | 2016.05.04 | 严重 | 权限提升 | Android Debuggerd组件权限提升漏洞 |

| CVE-2016-2463 | 2016.06.07 | 严重 | 远程攻击 | Android Mediaserver组件远程代码执行漏洞 |

| CVE-2015-1532 | 2015.01.27 | 高 | 远程攻击 | Android 9patch 图片解析堆溢出漏洞 |

| CVE-2015-3849 | 2015.09.09 | 高 | 权限提升 | Android Region组件权限提升漏洞 |

| CVE-2015-6764 | 2015.12.01 | 高 | 远程攻击 | Chrome JS V8引擎内存访问越界漏洞 |

| CVE-2015-6771 | 2015.12.01 | 高 | 远程攻击 | Chrome JS V8引擎内存访问越界漏洞 |

| CVE-2016-0830 | 2016.03.01 | 高 | 远程攻击 | Android Bluetooth组件远程代码执行 |

| CVE-2016-0826 | 2016.03.08 | 高 | 权限提升 | Android Mediaserver组件权限提升漏洞 |

| CVE-2016-1646 | 2016.03.24 | 高 | 远程攻击 | Chrome JS V8引擎内存越界读漏洞 |

| CVE-2016-0847 | 2016.04.07 | 高 | 权限提升 | Android Telecom 组件权限提升漏洞 |

| CVE-2016-2412 | 2016.04.07 | 高 | 权限提升 | Android System_server组件权限提升漏洞 |

| CVE-2016-2416 | 2016.04.07 | 高 | 信息泄露 | Android Mediaserver组件信息泄露漏洞 |

| CVE-2016-2439 | 2016.04.07 | 高 | 远程攻击 | Android Bluetooth组件远程代码执行 |

| CVE-2016-2449 | 2016.05.04 | 高 | 权限提升 | Android Mediaserver组件权限提升漏洞 |

| CVE-2016-2495 | 2016.06.01 | 高 | 远程攻击 | Android Mediaserver组件远程拒绝服务 |

| CVE-2016-2476 | 2016.06.07 | 高 | 权限提升 | Android Mediaserver组件权限提升漏洞 |

| CVE-2016-3744 | 2016.07.01 | 高 | 远程攻击 | Android Bluetooth组件远程代码执行 |

| CVE-2016-3754 | 2016.07.01 | 高 | 远程攻击 | Android Mediaserver组件远程拒绝服务 |

| CVE-2016-2426 | 2016.04.07 | 中 | 信息泄露 | Android Framework 信息泄露漏洞 |

| CVE-2016-1677 | 2016.05.25 | 中 | 信息泄露 | Chrome JS V8引擎类型混淆漏洞 |

| CVE-2016-2496 | 2016.06.07 | 中 | 权限提升 | Android Framework UI组件权限提升漏洞 |

| CVE-2016-3760 | 2016.07.01 | 中 | 权限提升 | Android Bluetooth组件权限提升漏洞 |

表1 漏洞基本信息

第一章 整体安全性分析

一、整体安全检测结果

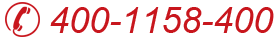

本次报告我们共计统计了22万样本,涵盖基于Android4.1 – Android 6.0系统的3000余种机型。从整体上看,国内Android智能手机的安全状况极不乐观,绝大部分设备都存在系统漏洞。为了更加直观的反应国内Android智能手机的整体安全状况,我们制作了如下矩形树图,如图1所示。在此图中,我们以不同的手机型号作为分割点,针对每个型号的手机分析出了该型号的手机的平均漏洞数,以此来代表该型号手机整体的安全状态,漏洞数从0个漏洞至21个漏洞均有存在,对应图中各色块的颜色深浅,其中绿色代表相对安全,红色则代表相对不安全。同时各机型的使用人数对应图中色块的面积,使用人数越多,色块的面积越大,在整个样本中所占的比例越大。综合上述两个方面,以此较为合理的展现国内Android智能手机整体的安全状态。

图1 样本机型平均漏洞数

通过图中我们可以看出,国内手机市场整体处于极度危险的状态,而使用量较多的机型中,平均每个机型的系统中存在的系统漏洞也都处于10个以上,而相对较安全一些的手机则使用量不多,因此也一定程度上造就了国内针对安卓设备的各类木马病毒攻击纷繁不断的情况。

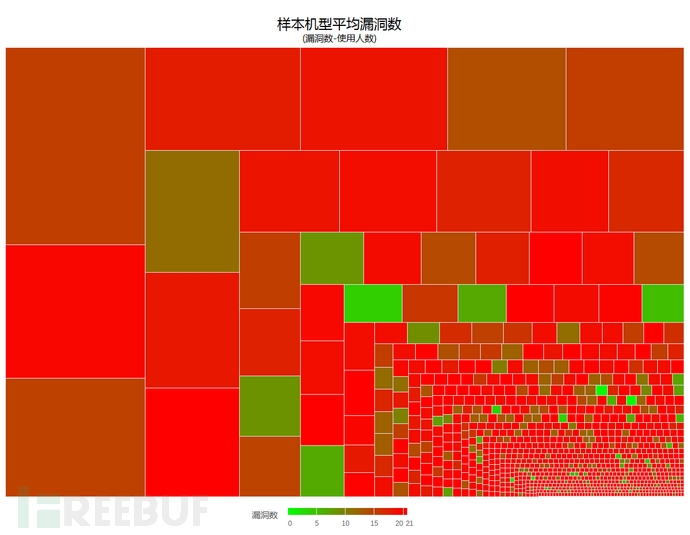

在我们选取的25个漏洞中,有4个漏洞是2016年3月份之前的漏洞,其余是2016年3月到7月之间的漏洞,统计了不同月份的漏洞影响范围。结果如图2所示:

图2 不同月份的漏洞影响范围

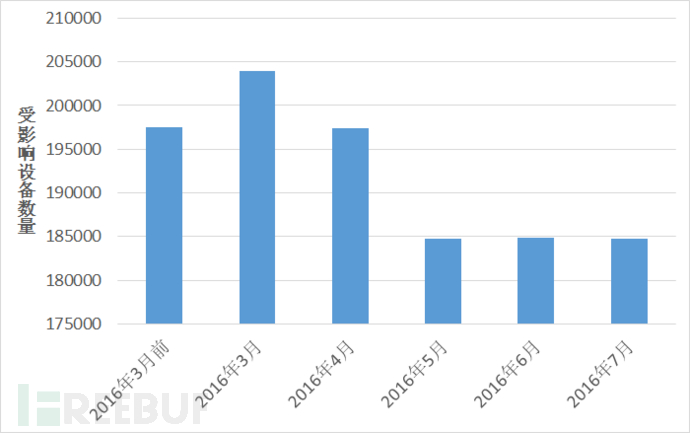

从图中可以看出,影响范围最广的是2016年3月份的漏洞。另外,我们还统计了25个漏洞中每个漏洞所影响的设备数量。统计结果如图3所示:

图3 每个漏洞影响设备数

从结果可以看出,25个漏洞中21个漏洞的影响范围都很广,影响设备数量在17万之上。有4个漏洞的影响范围比较小,这4个漏洞是与系统的蓝牙及电话组件相关的,大部分OEM厂商会对这两个组件做定制修改,会干扰漏洞检测的结果。

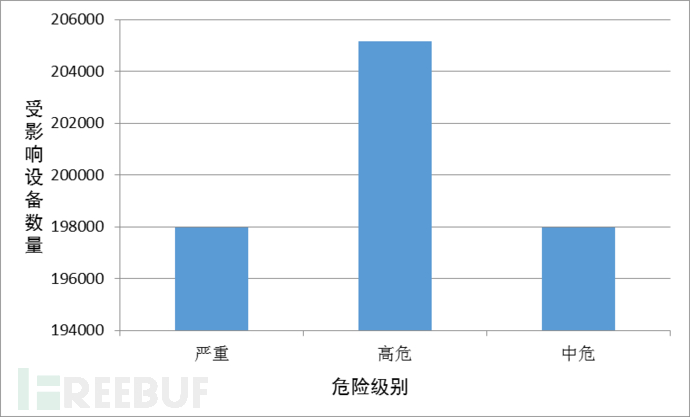

二、按漏洞严重级别统计结果

在测试的22万设备中,我们统计了不同危险等级的漏洞所影响的设备数量,结果如下图4所示:

图4 不同危险级别的漏洞的影响范围

有197988台设备存在严重级别的漏洞,有205149台设备存在高危级别漏洞,有197988台设备存在中危级别的漏洞。分别占设备总数的91.2%,94.5%,91.2%。

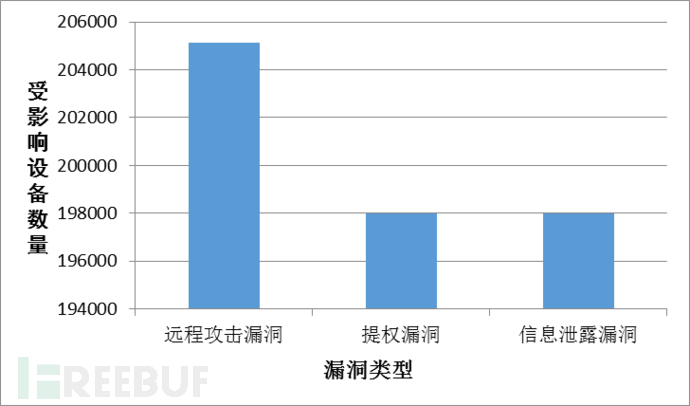

三、按漏洞类型统计结果

在22万样本设备中,我们按照漏洞的技术类型将漏洞划分为三类,分别是远程攻击漏洞,提权漏洞,信息泄露漏洞。我们统计了这三种类型漏洞所影响的设备数量,统计结果如下图5所示:

图5 不同漏洞类型的漏洞影响范围

有205149台设备存在远程攻击类漏洞,有197988台设备存在权限提升类漏洞,有197988台设备存在信息泄露类漏洞。分别占设备总数的94.5%,91.2%,91.2%。

第二章漏洞分布特征

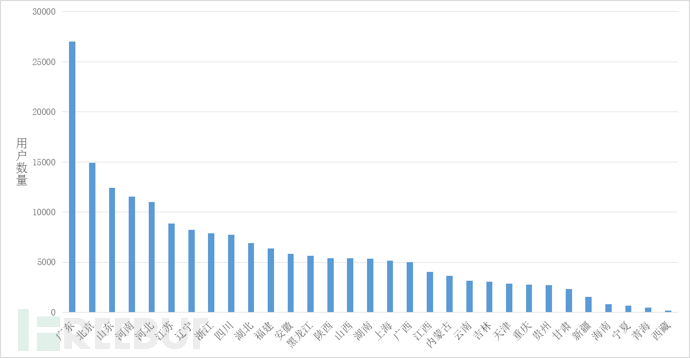

一、地域分布特征

在所有的样本数据中,我们统计了用户的地域分布,结果如下图6所示。所有用户共来自31个省市和直辖市,用户来源最多的是广东省,用户来源最少的是西藏。

图6 样本的省份分布

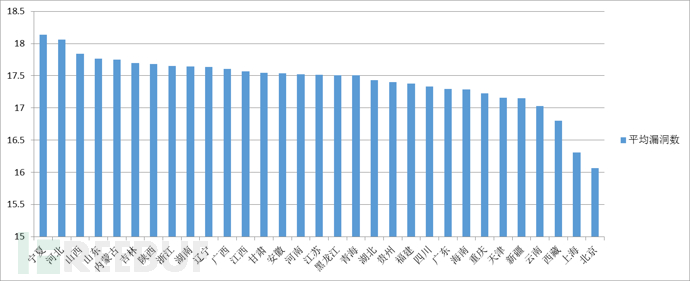

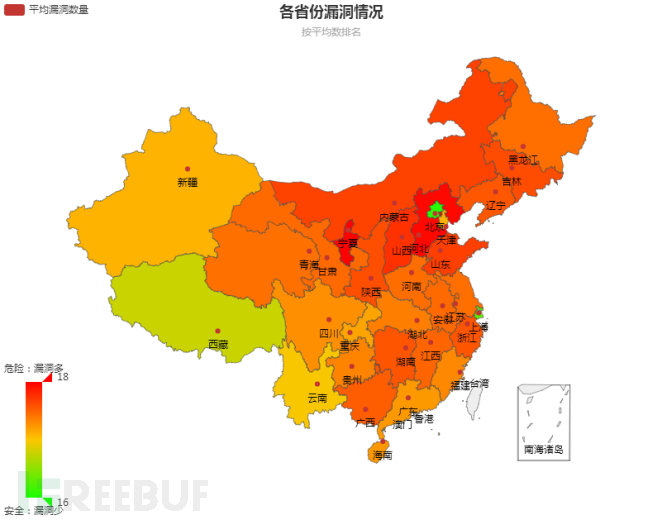

由于每个省份的用户基数不同,因此我们计算了每个省份的漏洞平均数。结果如下图7所示:

图7 各省份漏洞平均数

从上图可以看出,平均漏洞数最少的是北京和上海;平均漏洞数最多的是宁夏、河北等地。用热力图表示如图8所示,可以更好的看出平均漏洞数的地域分布特征。

图8漏洞数量的地域分布特征

二、性别分布特征

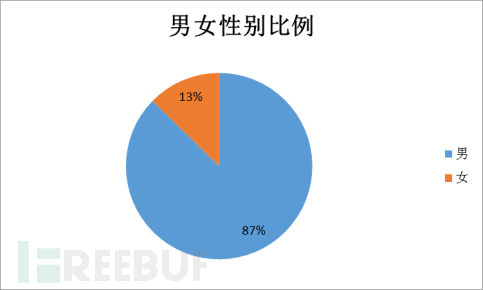

在统计的22万设备中,我们进一步统计了男女性别情况。样本统计结果显示,样本男女比例约为6.9:1。结果如下图9所示:

图9 样本中男女性别比例

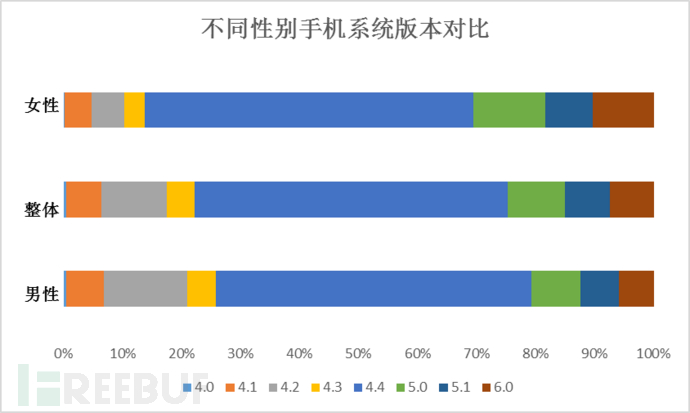

在性别样本中,我们统计了不同性别用户的手机版本号分布,统计结果如下图10所示:

图10 不同性别手机系统版本对比

在女性手机用户中,Android6.0的占比约为10.43%;在男性手机用户中,Android 6.0的占比约为6.48%。从图中也可以明显的看出,女性用户的手机系统版本普遍高于男性用户。

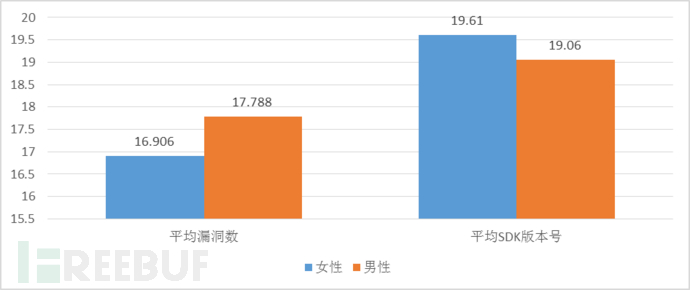

为了更直观的体现性别与系统版本及手机漏洞数量三者之间的关系,我们计算了所取样本的男女平均漏洞数量和平均SDK版本号,结果如下图11所示:

图11 性别与漏洞数量、版本号的关系

从图中我们可以看出:女性用户的手机系统版本普遍比男性高,女性用户的手机漏洞数量普遍比男性用户少。

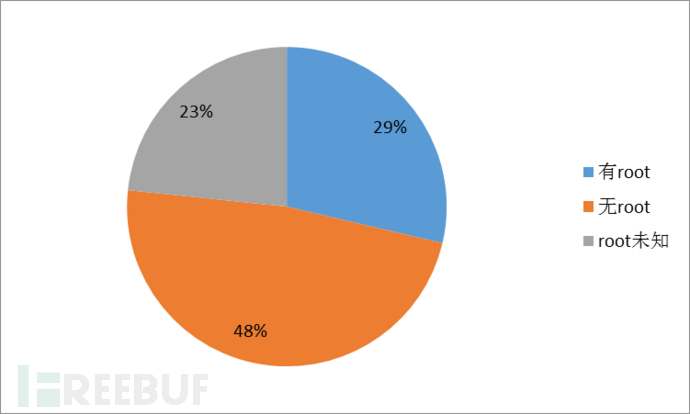

三、手机root与漏洞数量的关系

手机root一般都会影响系统的OTA升级,所以我们统计了22万设备的root情况。其中62225台设备已经被root,104181台设备没有root,其余设备root状况未知。比例如图12所示,

图12 设备root比例

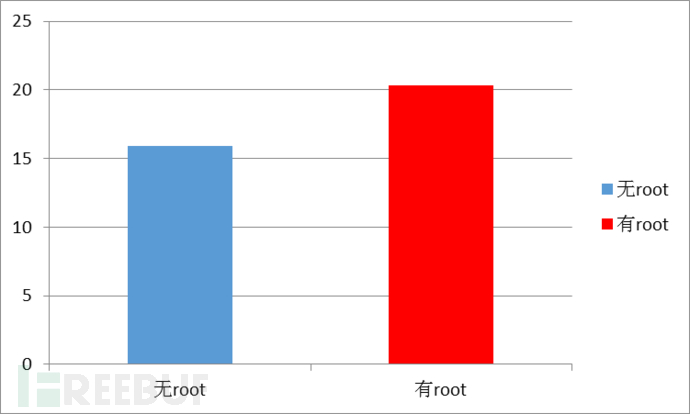

根据统计的root数据,我们计算了样本中漏洞平均数与有无root权限的关系,结果如图13所示,从图中我们可以看出,漏洞数多的设备更有可能是可被root的设备。

图13 root与漏洞数量的关系

四、手机发布时间与漏洞数量的关系

我们从样本中选取了使用量最多的1000款手机,然后根据“中关村在线”(zol.com.cn)的数据,找到了其中约700款手机的数据,据此统计出了手机发布时间与漏洞数量的关系。结果如图14所示:

图14 手机发布时间与漏洞数量的关系

从图中可以看出,从整体趋势上看,发布时间越新的手机,漏洞数量会越少。但也存在一些特殊情况,比如2015年11月发布的手机的存在的漏洞比较多,这是因为一些OEM厂商不及时给手机系统打补丁导致的。

第三章 其他安全性分析

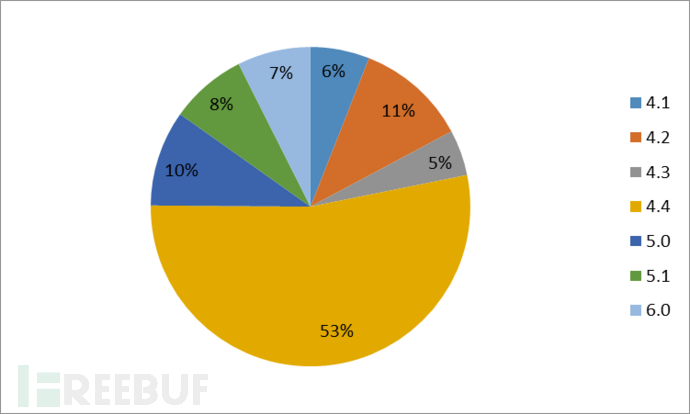

一、Android系统版本安全性分析

我们统计了样本中Android系统版本的分布情况,结果如图15所示,在所统计的样本中,Android 4.4的占比最高,占比最低的是Android 4.3。Android 6.0的占比仅为7%。

图15版本分布

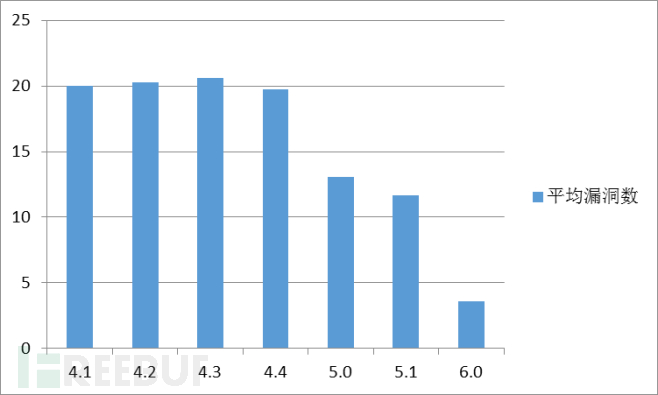

我们统计了漏洞平均数与Android版本的关系,在样本范围内,结果如图16所示,

图16 版本与漏洞数量的关系

从图中可以看出受影响最大的是Android 4.3,受影响最小的是Android 6.0。系统版本越高,漏洞数量越少。

二、系统浏览器内核安全性分析

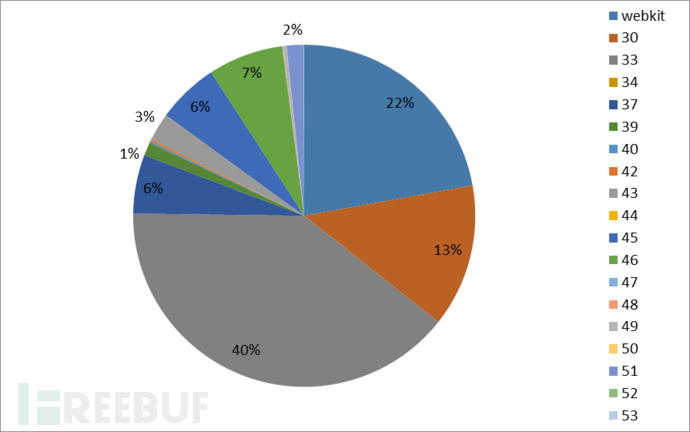

浏览器内核是指Android系统的webview组件的核心,在Android 4.4之前,Android系统的webview是基于webkit的,在Android 4.4之后系统webview的核心被换成了Chromium。我们统计了所有22万设备的浏览器内核版本,统计结果如图17所示,

图17 系统浏览器内核版本分布

从图中可以看出,浏览器内核版本占比最高的是Chrome 33,占比为40%。目前Chrome的最高版本为53,在获取的22万样本数据中,仅有38台设备的Chrome版本为53。大部分设备的浏览器内核版本存在更新滞后的问题。

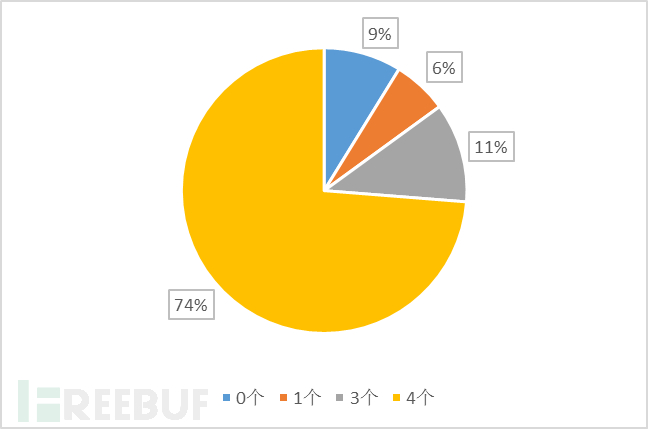

在我们选取的25个漏洞中,包含4个Chrome漏洞。这类漏洞一般会影响Android系统webview组件的安全性,且多数漏洞可通过远程方式利用,危害较大。我们统计了样本中Chrome漏洞的分布情况,结果如图18所示,其中91%的设备存在至少一个Chrome漏洞,74%的设备同时存在4个Chrome漏洞,仅有9%的设备不受这四个漏洞影响。

图18 漏洞影响范围

三、安全补丁程序级别与手机安全性的关系

在2015年Android stagefright漏洞爆发之后,Google在每个月的安全更新中加入了安全补丁程序级别(Android Security Patch Level),用以表明当前Android设备的最新的补丁时间,用户可在手机的”设置-关于”选项中查看自己手机的安全补丁级别。

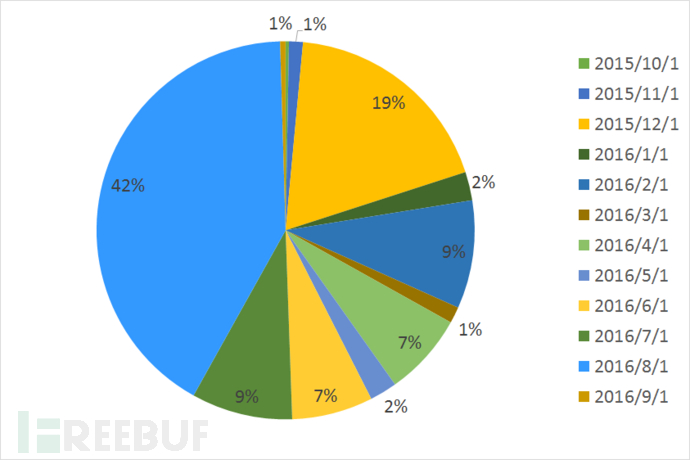

在统计的22万样本设备中,仅有64214台设备可以获取到安全补丁级别,仅占样本总数的29.6%。我们进而统计了这64214台设备的patch level分布情况,结果如图19所示,占比最多的patch_level是2016-08-01,占比为41%。目前Android系统最新的patch_level是2016-09-01,在所有样本中仅有297台手机的patch_level是最新的。

图19 样本patch_level分布

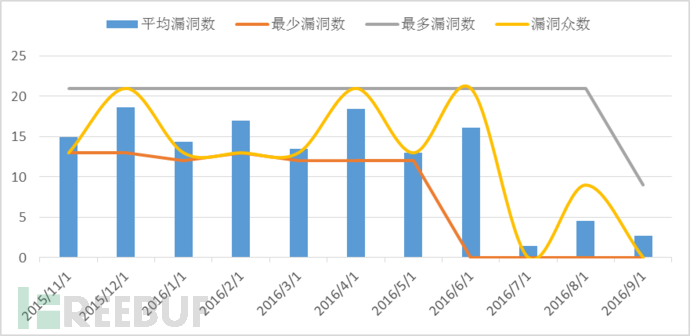

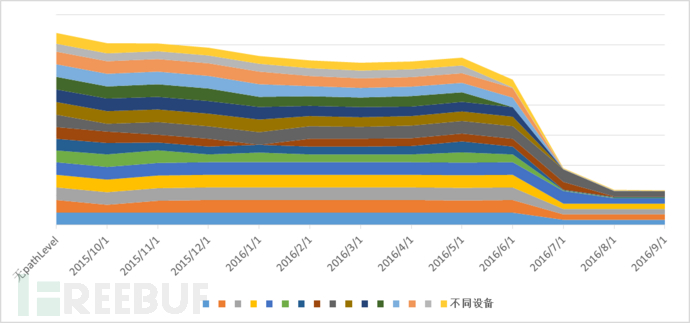

为了验证patch_level与漏洞数量的关系。我们统计了不同patch_level设备的漏洞数量,结果如图20所示:

图20 patch_level与漏洞数量的关系

从整体漏洞平均数来看,并不是patch_level越新,平均漏洞数就越少。从漏洞众数(指大多数设备所存在的漏洞数)的角度看,也不能看出patch_level与漏洞数量的关系。从不同patch_level的最少漏洞数和最多漏洞数的角度看,patch_level越新,漏洞数量越少。造成这种现象主要有两个方面因素,一是厂商随意修改patch_level值,或者没有完全打上所有的patch;二是因为受漏洞影响范围所限,并不是越新的漏洞影响范围会越广,有些漏洞可能只影响最新的Android系统,对旧版本系统反而没有影响。

为了更准确的探究patch_level与漏洞数量的关系,我们从设备样本中选取了样本中占有率排名前16款的手机,并统计了这些机型在不同patch_level下的漏洞数量。结果如图21所示:

图21特定设备漏洞数量与patch_level的关系

横坐标是patch_level值,每个设备纵坐标的高度代表该设备的在当前patch_level时的漏洞平均数。从单个设备的patch_level与漏洞数量的关系看,大部分设备的漏洞数量是随着patch_level的递增而减少的。也会存在部分设备的异常情况,这跟我们选取的漏洞的特征是有关系的,有些较新的漏洞可能只会影响最新的系统,对旧版本系统反而不影响。

第四章 安全建议

经过上述对Android系统漏洞的研究,我们可以看出仍然存在大量未升级至新版本系统和未打补丁的设备正在被使用,这些与安全更新脱节的现象直接导致用户手机暴露于各种漏洞的威胁之下。而用户几乎每天都要直接或间接使用的浏览器组件,仍有90%多的设备存在一个或多个漏洞,这些漏洞直接将用户每天的正常使用暴露于攻击者的攻击向量内,严重威胁用户的隐私、财产安全。

综上,对于Android手机用户,我们特此提出如下安全建议:

1)及时检查并安装最新的OTA更新,修复安全漏洞;

2)对于需要root权限的用户,我们建议赋予相关安全软件root权限,保障手机安全;

3)不要下载未知来源的应用;

4)不要点击陌生链接;

5)及时升级系统浏览器或使用最新版360手机浏览器;

6)尽量使用证书验证的HTTPS通信或者其他加密信道,避免浏览器因中间人攻击暴露于攻击者的攻击范围内。

智能手机操作系统的安全性直接影响了用户网络生活整体的安全性,为了尽可能保障用户手机的安全,我们建议手机厂商:

1)延长手机产品的系统更新支持时限,避免出现手机系统老旧的情况;

2)及时推送OTA安全补丁,保障手机安全;

3)及时更新浏览器内核,保障浏览器的安全性。