信息来源:FreeBuf

即将过去的2015年是网络安全如履薄冰的一年:无数致命的漏洞被发现、被修补或者被有心人利用…所幸在全球白帽黑客的努力下,很多致命漏洞都赶在坏人发现之前就已经被厂商修补。

从让谷歌与微软相互拆台、大打口水仗的CVE-2015-0002,到威胁数亿国人的iOS XcodeGhost,2015年的发现漏洞列表不仅一如既往的长,且精彩程度也丝毫不差。本文将从15年的漏洞长名单中,节选10个影响范围最广、知名度最高或造成后果最恶劣的漏洞,并加以详细介绍。

CVE-2015-0002,一个漏洞引发的巨头血战

2015年初,Google旗下Project Zero安全小组披露了一个Windows 8.1的安全漏洞及细节。而问题关键在于,此时微软尚未对该漏洞做出修补,黑客仍可以利用漏洞详情对Windows用户进行攻击。

在厂商修复前披露漏洞细节,谷歌也有着充分的理由,即微软的不作为。谷歌早在90天前便放出通牒,但微软却迟迟未推出更新,于是谷歌按照承诺,在第90天公布了漏洞的详情。

该漏洞的实质威胁并不够大,但却引发了整个行业对漏洞披露的探讨——究竟应该等到厂商修复后再公布,亦或是提前公布倒逼厂商修补速度。至于微软与谷歌孰对孰错,大概每个安全从业者心中都有一套自己的评价标准。

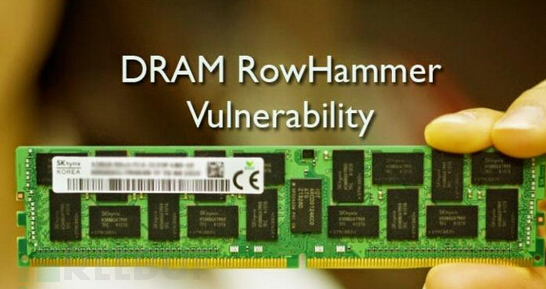

Rowhammer,击破笔记本防御并夺取控制权

Rowhammer漏洞,同样出自Google的Project Zero安全小组之手,影响所有搭载DRAM内存的X86构架CPU。借助该漏洞,攻击者能够获得内核权限甚至有可能通过远程攻击获取代码执行权限。

Rowhammer漏洞的表现形式也很不寻常:当攻击者敲打(Hammering)内存的特定某几行时,会导致其它行的内存单元相应地翻转,实现“1变0,0变1”。已有大量采用x86架构的笔记本电脑,受到Rowhammer漏洞的波及。

IIS远程DOS和信息泄漏漏洞,轻松使百万服务器蓝屏

IIS远程DOS和信息泄漏漏洞(CVE-2015-1635)于今年4月被微软修补。利用该漏洞,攻击者只需通过一行简单的命令,就可以直接攻击全球上百万台Windows服务器,并使之蓝屏下线。国内约30%的服务器受该漏洞影响。

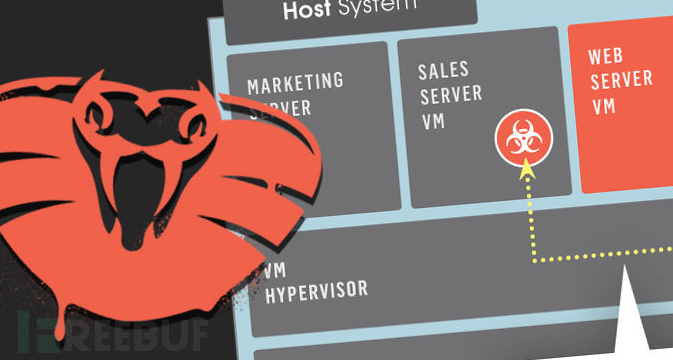

VENOM毒液漏洞,上万机构、百万终端用户躺枪

VENOM毒液漏洞(CVE-2015-3456),是一种能够影响QEMU软盘控制器驱动程序(用于管理虚拟机的开源电脑模拟器)的漏洞。攻击者可以从客户系统发送命令和参数数据到软盘控制器,以此导致数据缓冲区溢出,并在主机管理程序进程环境中执行任意代码。

该漏洞波及范围巨大,至少将影响到成千上万的机构和数以百万计的终端用户。值得一提的是,随着毒液漏洞进入公众视野,已经有越来越多的专家开始关注虚拟化安全,以今年成立的专项团队360 Marvel Team为例,他们已经从虚拟化领域挖掘出CVE-2015-7504、CVE-2015-6815等数个不亚于“毒液”的高危漏洞。

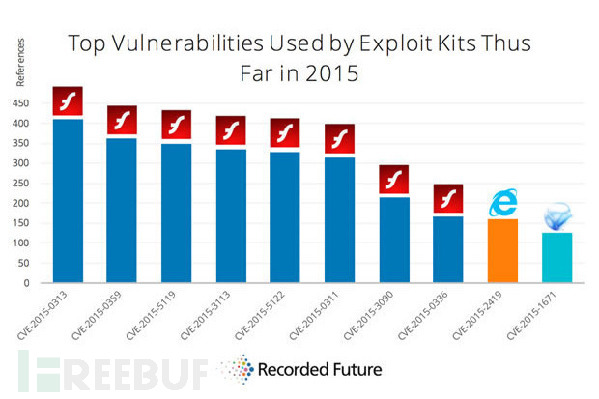

补之不尽的Flash漏洞成军火贩子福音

Adobe Flash的漏洞问题,几乎已经成为安全界老生常谈的话题。在2015年,Flash再次成为众矢之的:多个Flash漏洞被发现用于国家级APT、商业间谍和勒索软件等等,其中包括俄罗斯APT28组织攻击美国跨国国有企业/国防单位的FLASH漏洞、Hacking Team泄漏的用于监视目标的Flash漏洞、以及被用于Pawn Strom攻击事件的Flash漏洞……

最新报告显示,黑客攻击工具(EK)所利用的前10大漏洞中,有8个针对的是Adobe Flash Player。可以说,Adobe公司为网络战争提供了大量的“弹药”。尽管业内关于放弃Flash的呼声越来越高,但Adobe依旧推出了Flash Player 20的新测试版。Flash的漏洞挖掘之路,还要继续走下去。

Win32k内核驱动/字体驱动漏洞,引发网络世界大战

由于现代浏览器普遍采用沙盒机制,所以针对浏览器的漏洞攻击越来越需要内核漏洞的支持。 今年以来,相继爆出了多个涉及 win32k.sys的内核漏洞被用于真实的APT攻击;同时,通过字体漏洞进入内核也成为了常见案例,包括hacking team事件中曝光的两个字体内核漏洞、及Google的研究员J00ru发现的大量字体内核漏洞。

除此,俄罗斯APT28组织攻击美国跨国国有企业/国防单位时的内核权限提升(CVE-2015-1702),Duqu2.0组织攻击卡巴斯基实验室的内核漏洞等,采用的也同样是win32k内核驱动漏洞。Win32k内核驱动/字体驱动漏洞,几乎已成为网络战争中最常见的军火,受其攻击的国家、组织不计其数。

CVE-2015-1745,最强防御条件下,IE仍被攻破

攻击者能在64位IE浏览器上,稳定利用CVE-2015-1745未初始化漏洞并绕过CFG/EMET等防护措施以及EPM沙盒的防御,完成控制权限的夺取。

值得一提的是,在今年3月举办的Pwn2Own挑战赛上,来自中国的360Vulcan Team正是凭借该漏洞,一举攻破了有史以来挑战难度最高、条件最苛刻的IE11浏览器。虽然IE11浏览器拥有拥有增强沙箱保护,并开启64位进程和EMET防御,但仍然因为该漏洞而被中国团队17秒攻破。

iOS XcodeGhost、百度WormHole漏洞,将APP变成陷阱

iOS XcodeGhost与百度WormHole漏洞,主要爆发在国内。二者所波及的APP多达数百款,攻击者可以利用漏洞夺取几乎全部的手机控制权,堪称2015年国内影响最大的漏洞。

iOS AirDrop漏洞,打破iOS 9无漏洞的神话

iOS AirDrop漏洞,是iOS 9上出现的首个漏洞。该漏洞可以在用户未主动同意时,向设备推送并安装恶意应用。AirDrop漏洞打破了iOS 9的不破金身,苹果公司随即在最新的iOS 9中对该漏洞进行了修补。

stagefright漏洞,一条彩信就能控制全球95%的安卓手机

iOS膝盖中箭的同时,安卓手机也未独善其身。以色列移动信息安全公司Zimperium在Android系统核心组成部分Stagefright中发现了多处安全漏洞,影响当前约95%的Android设备。黑客可以通过发送一条彩信,完全控制用户手机,无论用户是否阅读了该短信。

谷歌在四处为人寻找漏洞的同时,自己在修补漏洞时却也遇到了麻烦。据悉,谷歌第一次为Android提供的补丁并不能完全修补Stagefright漏洞,谷歌不得已为其提供了第二次的修补。

……

在2015年造成巨大影响的漏洞远不止这10个,但由于篇幅有限,仅介绍10个最突出的漏洞。

漏洞,一直被称作网络战争中的军火,相当多恶意分子希望借漏洞获取数据信息、或者打击竞争对手。也因此,在网络世界的“军火”市场上,天价的漏洞悬赏屡见不鲜。据专门收购漏洞的资安公司Zerodium宣布,iOS漏洞最高50万美元;Android、Windows、IE等漏洞也分别被标出10万、八万美元。

如同枪支一样,此类漏洞一旦被不法分子抢先获得,便有可能对用户造成巨大的安全威胁。2016年即将到来,也让我们对所有的安全工作人员、白帽黑客心存感激,是他们在与不法分子的不断赛跑,才换来了我们的网络安全。

FreeBuf主办“2015互联网安全年度评选”WitAwards投票正在进行中,年度安全事件、年度安全漏洞、最被高估安全漏洞等十二项大奖花落谁家,答案最终会在明年FIT互联网安全创新大会上揭晓