欧盟网络安全局2022年度威胁报告 |

| 来源:聚铭网络 发布时间:2022-12-28 浏览次数: |

欧盟网络安全局(ENISA)成立于 2004 年,近日该机构发布了欧盟 2022 年度威胁报告。该年度报告的跟踪时间范围为 2021 年下半年到 2022 年上半年,ENISA 表示攻击在持续增加。并且由于国际地缘政治局势动荡,预计未来会观察到更多网络攻击。 在报告中,欧盟网络安全局指出欧盟认定当前面临的主要威胁为:

不过 2022 年整体来看的事件量相比 2021 年还是呈下降态势,但与欧盟紧密相关的事件数量仍然较为稳定。

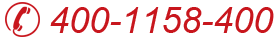

按照行业来看,政府占到了总事件的四分之一。再加上数字服务提供商、一般公众服务、服务业、金融业、医疗,能够超过总量的四分之三。

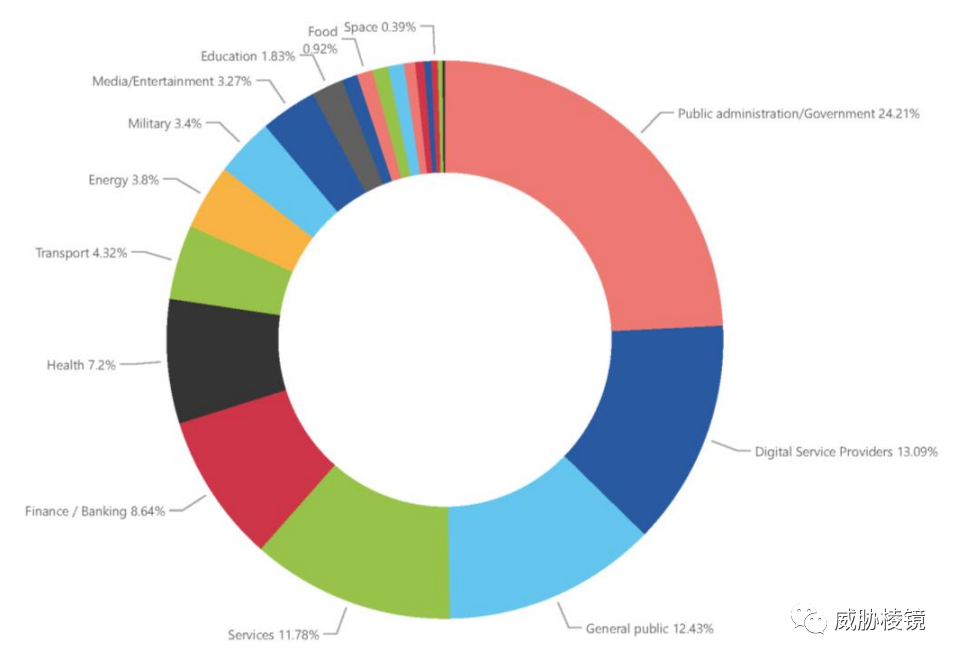

在受到攻击时,政府部门受到的声誉影响最大,其次是金融行业。

ENISA 威胁态势分析报告主要基于公开披露的信息,结合自有情报进行数据统计与趋势分析。ENISA 的分析人员与聘请的外部专家,对这些内容进行了深入地分析与研究。 攻击者趋势主要考虑以下四类网络安全攻击者:国家资助的攻击者、黑产犯罪攻击者、受雇佣的攻击者与黑客主义攻击者。 国家资助的攻击者演变趋势此类攻击者最常见的入侵手段就是漏洞利用,而报告期内 0day 漏洞的利用激增。这可能是因为:

报告认为未来将会有更多的国家资助的攻击者加强对关键基础设施的侦察、攻击与破坏。在俄乌冲突中,网络攻击与军事行动协同出击,攻击者使用恶意软件来破坏关键基础设施。微软称在 2022 年 2 月 23 日到 2022 年 4 月 8 日,发现了针对数十个乌克兰组织的数百个系统的四十余次破坏性攻击。俄乌冲突前有攻击者就入侵了商业卫星通信公司 Viasat,导致冲突期间的卫星互联网受到巨大影响。 2020 年的供应链攻击还不足 1 %,自从 2020 年 12 月 SolarWinds 供应链攻击被曝光后,国家资助的攻击者意识到供应链攻击的巨大潜力,2021年占比已经跃升至17%。云服务提供商(CSP)、托管服务提供商(MSP)与 IT 服务提供商都是此类攻击的重灾区,报告认为未来国家资助的攻击者将会继续瞄准供应链进行攻击。 值得注意的是,2022 年 2 月 26 日乌克兰副总理宣布成立乌克兰网络部队,在公告中呼吁志愿者通过 Telegram 频道协调进行统一的网络攻击。最初乌克兰并没有网络部队指挥中心,参考爱沙尼亚网络防御联盟的模式建立了一个组织架构,其中包含乌克兰与国际上其他国家的平民、私营公司、乌克兰军事人员等,但很难对其进行归类。这可能会是未来网络空间中冲突发生时,非国家力量参与其中的样板。 黑产犯罪攻击者黑产犯罪攻击者对供应链攻击也十分青睐,尤其是与勒索软件的联动日益紧密,以此来快速扩大攻击规模。未来,此类攻击者一定会对供应链更加关注,建议组织将供应链攻击纳入威胁建模的过程。 随着云的采用越来越普及,攻击者也紧随其后瞄准云环境进行攻击。云上主要有以下方式:

未来黑产犯罪攻击者肯定会持续滥用、破坏云环境,会有更多的恶意软件从通用的 Linux 系统扩展到容器平台上。 在黑产犯罪攻击者中,大放异彩的当属勒索软件攻击者。一些国家的政府开始将勒索软件列为国家安全威胁,例如美国政府协调国际社会应对勒索软件攻击、美国政府颁布的《赎金披露法》规定受害者有义务在支付赎金 48 小时内通知美国政府、荷兰政府将借助情报部队与武装部队的力量来对应勒索软件攻击。某些勒索软件团伙可能会宣布退休,其原因有很多:

值得注意的是,勒索软件攻击者开始意识到仅仅进行数据盗窃而不需要数据加密也可以进行敲诈勒索。这样可以使得攻击更快速、规模更大,攻击者也会尝试招募“内鬼”。 网络犯罪生态正在蓬勃发展,相互协作与犯罪专业化水平得以提高。不同的犯罪分子在攻击的不同阶段提供了各种服务,使得攻击的门槛一降再降。这是一方面,另一方面也催生了提供定制与高级犯罪工具的外包服务。 受雇佣的攻击者受雇佣的攻击者是指提供“访问即服务”(AaaS)的攻击者,其客户通常是政府。一揽子服务包括:漏洞研究与利用、恶意软件开发、C&C 运营与相关培训等。此类公司非常多,可以参见 https://xorl.wordpress.com/offensive-security-private-companies-inventory/。典型事件为:

影子经纪人在 2016 年窃取了 NSA 的攻击工具,引发了全球的攻击风波。2022 年 5 月 23 日,国际刑警组织秘书长表示对国家开发的网络武器泄露在暗网或者公开渠道存在担心。 报告认为,攻击者很可能会持续购买“访问即服务”(AaaS),这会使威胁形势更加复杂。 其中最为出名的是总部位于以色列的 NSO 公司开发的 Pegasus 恶意软件,全球三万余个记者、律师、甚至是国家领导人都成为攻击目标。随后,美国宣布对其进行出口管制、欧盟开始调查此类侵权行为。 黑客主义攻击者俄乌冲突成了黑客主义攻击者的表演舞台,大约 70 个黑客激进主义团伙参与其中。在俄乌冲突结束后,黑客主义活动是否会恢复到此前的较低水平则不得而知。

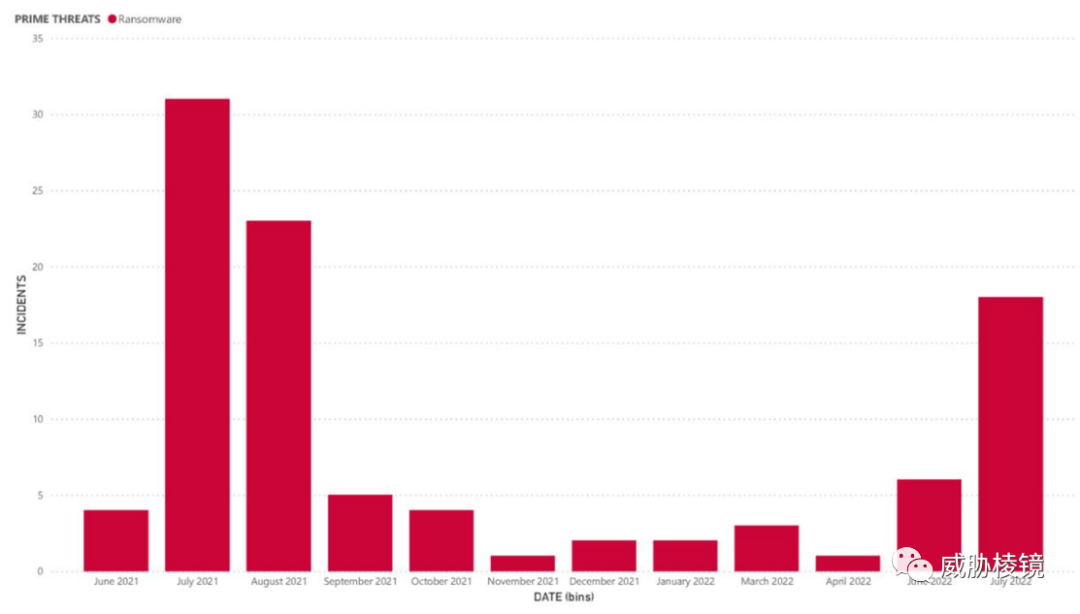

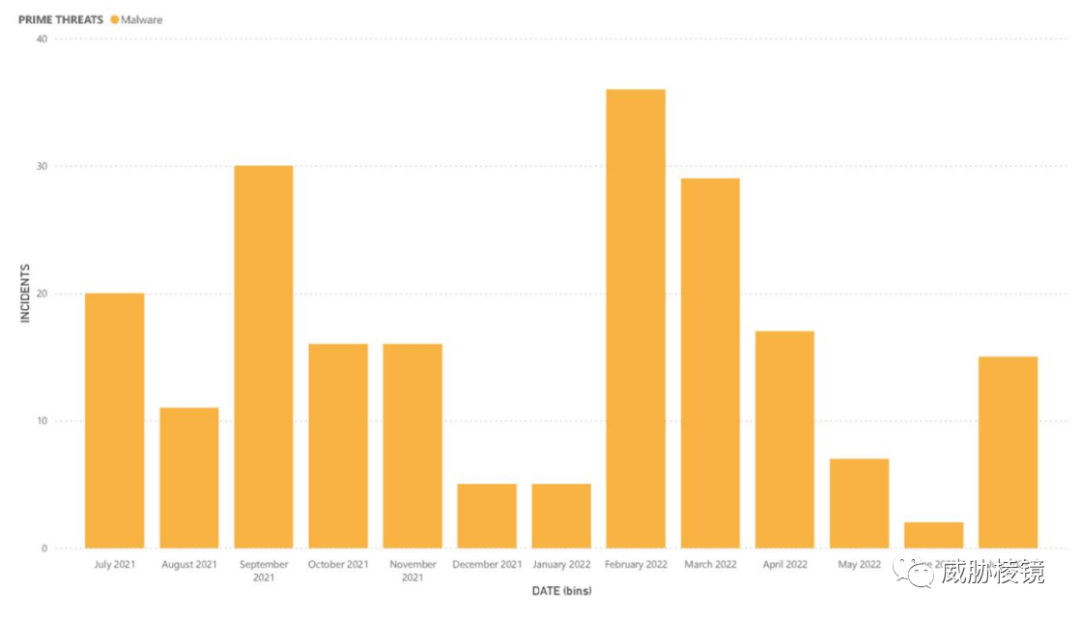

勒索软件趋势勒索软件的威胁仍然在增长,勒索软件相关事件有增无减。

ENISA 曾在 2022 年 7 月针对 623 起攻击事件进行分析,相关报告可见 https://www.enisa.europa.eu/publications/enisa-threat-landscape-for-ransomware-attacks。 事件的数量与被盗数据量也不是成正比的:

LockBit、Conti 与 BlackCat 是年初最活跃的勒索软件团伙,其受害者占到一半以上。在 2022 年 5 月,Conti 宣布“退休”后,相关人员就分散到其他团伙中,例如 Hive、AvosLocker 与 ALPHV。犯罪人员的交叉导致勒索软件的源码经常被重用,使得分析这些勒索软件之间的关联性极具挑战。 网络钓鱼仍然是最常用的攻击媒介,而 RDP 爆破作为第二大媒介仍然在持续下降。其他攻击方式在逐渐增加,例如其他社会工程学攻击或者直接招募组织内部的“内鬼”。 Conti 勒索软件团伙在“退休”前,其内部聊天记录被泄露。对勒索软件团伙的组织架构、运作方式提供了说明,甚至披露了成员享受带薪休假等福利制度。 勒索软件已经进一步将漏洞的平均利用时间缩短至厂商披露的八天内,这进一步凸显了补丁管理与以威胁为导向的漏洞风险管理方法的重要性。 执法机构对勒索软件的制裁越来越密集。如 2021 年因 NetWalker 勒索软件被逮捕的加拿大国民,于 2022 年 2 月被判处 7 年监禁。不过执法部门的行动未必会对勒索软件产生根本性影响。如 2022 年 1 月,俄罗斯联邦安全局逮捕了 REvil 团伙的八名成员。但在 2022 年 3 月与 4 月的样本中,REvil 的源码仍然在开发演进。 美国北卡罗莱纳州与佛罗里达州宣布禁止公共实体或机构支付赎金,《网络事件报告法》中也规定在遭到网络攻击 72 小时内以及支付赎金 24 小时内需要进行报告。 恶意软件趋势恶意软件是一个永恒的命题,并且经久不衰。

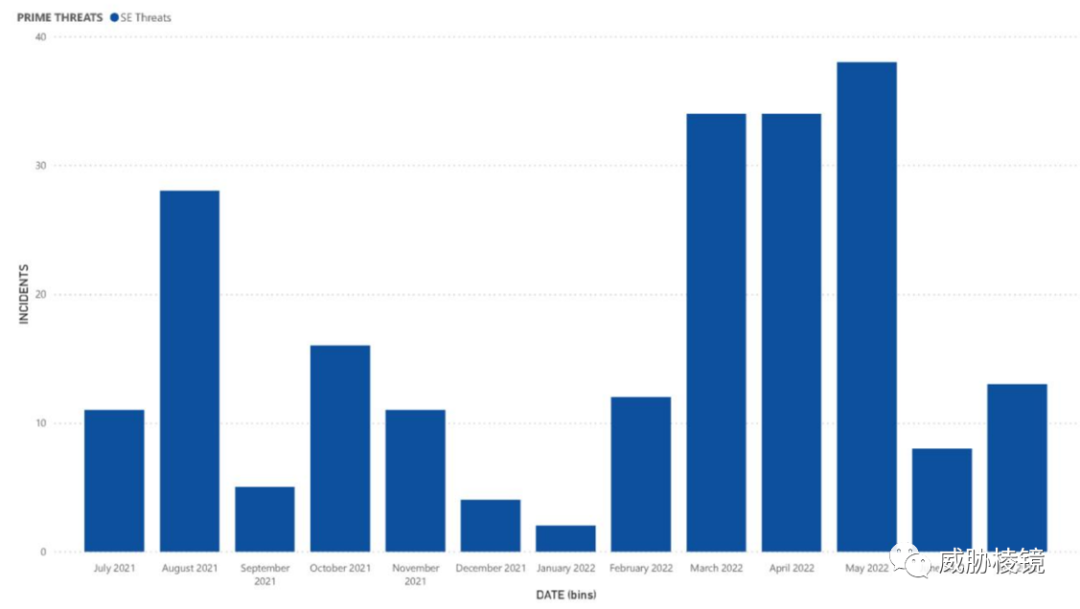

2021 年最常见的恶意软件类别是远控木马、银行木马、信息窃密程序与勒索软件,最常见的恶意软件家族为Agent Tesla、AZORult、Formbook、Ursnif、LokiBot、MOUSEISLAND、NanoCore、Qakbot、Remcos、TrickBot 和 GootLoader336。其中很多家族已经保持了超过五年的活跃,像 Emotet 的强势崛起也表明攻击者会持续更新恶意软件。 针对物联网的恶意软件几乎翻了一番,在 2022 年前六个月的累计攻击量已经超过过去四年的总和。 在 NPM、PyPi、RubyGems 中进行供应链攻击越来越常见,不断会有此类事件被发现。 微软在 2022 年 7 月宣布 Office 将默认阻止来自互联网的文件中的宏代码,攻击者也从宏代码开始转移。2021 年 10 月到 2022 年 6 月,使用容器文件(ISO、ZIP、RAR)与 Windows 快捷方式(LNK)文件来传播恶意软件的情况越来越多。使用 VBA 宏的恶意软件活动已经从 70% 极具下降到 20%,而使用 LNK 的活动从 5% 增长到 70%。 移动恶意软件影响范围越来越大,尽管 Google 在发现后都会迅速删除恶意应用程序,但往往这些恶意软件已经潜伏了很长时间。移动端针对性的恶意软件也愈发增多,例如 NSO 的 Pegasus、Cytrox350 的 Predator 等。 社会工程学攻击趋势Verizon 的数据泄露调查报告显示,大约 82% 的数据泄露涉及人相关的因素。攻击者也利用社会工程学进行大量攻击,包括钓鱼邮件、商业电子邮件泄露(BEC)等。

Europol 与 FBI 均认为网络钓鱼与社会工程学攻击仍然是支付欺诈的主要载体。Ponemon Institute 认为 2021 年相比 2015 年,网络钓鱼带来的损失增加了两倍多。而 Mandiant 的调查中,网络钓鱼入侵的比例从 2020 年的 23% 下降到 2021 年的 11%。 网络犯罪分子越来越多地转向使用网络钓鱼工具包、网络钓鱼即服务,这样来减轻基础工作量。IBM 的威胁情报分析报告指出,网络钓鱼工具包的存活时间较短,约三分之一的使用时间都不超过一天。微软在分析报告中表示,犯罪分子也面临“黑吃黑”的情况,有些网络钓鱼工具包会将凭据偷偷发给开发者或者中间商,这些犯罪分子吃了不能独立开发的亏。整体来说,近年来网络钓鱼即服务越来越专业化,而且技术水平越来越高。攻击者入侵后将访问权限移交给其他攻击者,本身只提供初始访问代理(IAB) 根据 FBI 的犯罪报告,商业电子邮件泄露(BEC)是经济影响最大的网络犯罪之一。该攻击方式并不需要完整解决多阶段攻击中的各种问题,而只需要催促执行金融交易即可(或者其他变种)。尽管 BEC 被认为是网络钓鱼的一种,但并不像其他攻击那样依赖恶意软件或者恶意链接。根据 Verizon 的数据泄露调查报告,BEC 攻击的中位数进一步扩大。 2022 年 1 月,FBI 警告犯罪分子使用二维码将受害者重定向到钓鱼网站。这种攻击需要被格外注意,因为这种攻击不仅会发生在网络空间,还可能发生在实际的物理环境中。 数据安全趋势数据已经成为网络犯罪分子的主要攻击目标,数据安全的范围很广,此处不对具体定义进行探讨。2021 年 ENISA 供应链攻击威胁态势报告中提到,58% 的攻击事件中攻击者目标为客户数据,包括个人身份信息(PII)与知识产权等。 根据 Verizon 的数据泄露调查报告:

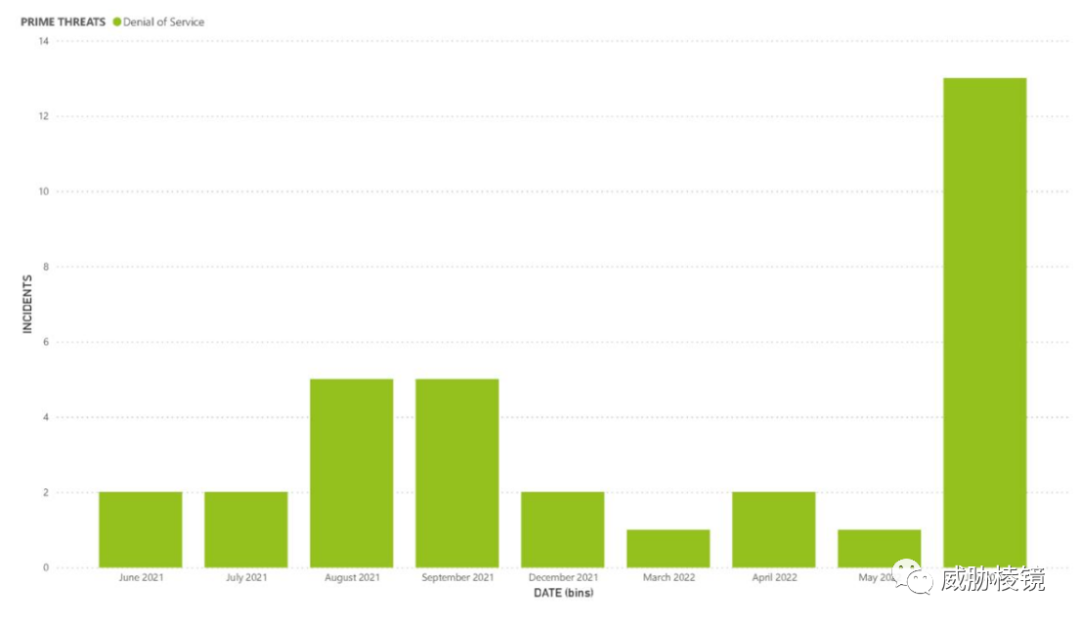

ITRC 总裁 Eva Velasquez 表示,自从 2003 年第一部数据泄露告知法案通过以来,2021 年发生的数据泄露事件比过往的任意一年都多。但只有不到 5% 的事件会在确认数据泄露后,能够采取有效的保护措施。 攻击者窃取数据后就可以盗用身份,根据美国联邦贸易委员会(FTC)的数据,2021 年确认了 140 万次身份盗用。据 FiVerity 估计,损失将会增加到 200 亿美元。 欧盟的 H2020 CONCORDIA 项目将数据投毒确定为数据安全领域中的主要威胁之一。勒索软件与深度伪造都针对数据的完整性与可用性提出了挑战,为完全基于未经验证的数据的决策带来巨大风险。已经发生过的案例是,一通深度伪造语音通话欺诈受害者进行了 3500 万美元的银行转账。 实际上,目前有很多找不到原因的数据泄露。欧盟范围内“原因未知”的比例已经在 2022 年第一季度攀升至攻击媒介的首位,而在美国自 2020 年以来增加了 190%。 IBM 的报告认为 2021 年数据泄露导致的损失达到 424 万美元。根据 Tenable Research 的数据显示,数据泄露事件急剧增加。相比 2020 年增加了 2.5 倍以上,相比 2021 年增加了 78%。被盗数据超过 18 亿个,总量超过 260TB。 拒绝服务攻击趋势2022 年 7 月,在 Akamai 平台上发现了针对欧洲客户发起有史以来最大规模的 DDoS 攻击,峰值流量达到 853.7 Gbps。

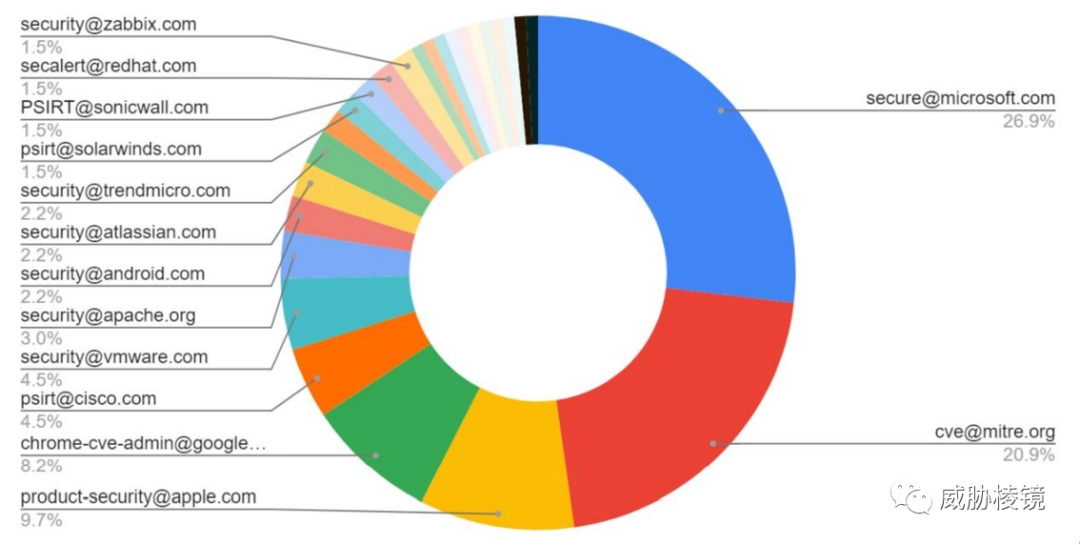

报告认为,俄乌冲突前所未有地影响了 DDoS 攻击的形态,使网络空间成为继海陆空与太空之外的第五维战场。乌克兰称自己成为大规模 DDoS 攻击的目标,俄罗斯数字发展与通信部也宣布该国经受的 DDoS 攻击量是“前所未有”的。 DDoS 攻击规模越来越大且越来越复杂。根据 F5Lab 的数据,2021 年多了许多 Tbps 级的 DDoS 攻击。Neustar 也支持这个说法,表示2021 年是 DDoS 攻击规模最大、强度最高、攻击时间最长的一年。利用多种攻击方式组合发起攻击也越来越普遍。Cloudfare 发现 Meris 僵尸网络针对某金融行业组织利用 DNS 反射放大攻击+ UDP 洪水攻击,在一分钟内打出了接近 2Tbps 的峰值流量。 与疫情相关的网站仍然是 DDoS 攻击的主要目标。8 月,菲律宾疫苗接种登记网站受到 DDoS 攻击。9 月,荷兰分发场所码网站 CoronaCheck 受到 DDoS 攻击。 勒索拒绝服务(RDoS)是涌现出来的新技术,这种攻击方式跳出了传统的“双重勒索”模式。迫使受害者交付赎金,从一次性赎金也进化到每天 1 比特币的持续赎金。在“三重勒索”模式中,攻击者威胁对组织进行 DDoS 攻击。在”四重勒索”模式中,DDoS 攻击范围扩大到了合作伙伴与客户。根据 Cloudfare 的数据,2021 年第四季度勒索拒绝服务攻击同比增长 29%、环比增长 175%。 随着攻击越来越复杂,基于 TCP 的攻击几乎翻了一番已经占到 27%。2022 年初,Akamai 表示检测到基于 TCP 的反射放大攻击,峰值为 11Gbps。 F5Lab 表示受攻击最多的行业是银行、金融服务与保险,吸引了超过 25% 的攻击。其次是电信、教育与IT行业。Cloudfare 的数据显示,2021 年第三季度应用层攻击的首要目标是IT与游戏行业。 互联网威胁趋势在俄乌冲突地区,俄罗斯要求当地互联网运营商接入俄罗斯的网络基础设施,重定向所有的固网与移动互联网的流量。乌克兰政府称,截至 2022 年 6 月全境大约 15% 的互联网基础设施被摧毁。 2022 年 2 月以来,俄罗斯屏蔽了超过三千个与俄乌冲突有关的网站,如 Instagram、Facebook、Twitter 等社交媒体也都被屏蔽。与之对应的,欧洲也暂停了俄罗斯媒体 Sputnik与 RT 在欧洲的广播活动,某些欧洲国家也阻止了对俄罗斯媒体的访问。 对俄罗斯金融机构的制裁,使得俄罗斯用户无法更新 TLS 证书。俄罗斯政府提供了免费证书,但由于对流量拦截和中间人的担忧,只有 Yandex 与 Atom 浏览器信任该证书。 2021 年 BGPStream 发现了 775 次可能是 BGP 劫持的攻击事件。攻击者在 2021 年 2 月针对韩国加密货币交易所 KLAYswap 的基础设施服务提供商 Kakao Talk 发起了 BGP 劫持,在两个小时的劫持期间植入了 JavaScript 文件窃取了 200 万美元。2022 年 7 月,苹果发现被俄罗斯运营商 Rostelecom 劫持了十二个小时。 保护免受 BGP 劫持攻击的资源公钥基础设施(RPKI),采用率提升到 34.7%。尽管在不断增加,但全面采用的时刻仍然遥远。 虚假信息趋势根据 GlobalData 在 2022 年的分析,Twitter 上 10% 的活跃账户都在发布垃圾内容,而 Twitter 声称低于 5%。 微软表示超过 96% 的 deepfake 视频都涉及色情内容。 供应链攻击趋势Mandiant 表示供应链攻击是 2021 年第二大攻击媒介,占到 17%。为此,欧盟发布了 NIS2 法令,旨在解决供应链安全问题。美国政府也发布了行政命令,改善美国的网络安全。根据 PWC 的调查,只有 40% 的受访者了解第三方网络和隐私风险。 利用漏洞的攻击在增加,针对安全研究人员的攻击也频频被发现。 各种攻击者都盯上了供应链,例如 LockBit 窃取了为荷兰国防部等政府部门提供通信技术的 Abiom 公司的 70 万份文件。 漏洞趋势报告期内确认了 21920 个漏洞,其中 134 个漏洞在 CISA 已知在野利用漏洞清单(KEV),如下所示。

|

|

下一篇:我国网络安全工作发展成就与变革 |