-

趋势科技研究员发现,攻击者正使用新版Linux挖矿木马瞄准华为云用户;

-

新版木马会禁用华为云Linux代理进程hostguard、华为云用户重置密码的代理进程cloudResetPwdUpdateAgent等安全相关默认程序,并拥有较高的隐蔽和防删除能力;

-

新版木马主要利用云服务配置错误发动攻击,比如弱密码、未授权访问漏洞等。

曾于2020年针对Docker容器的Linux加密货币挖矿木马最近迎来新版本,将矛头指向华为云等新兴云服务商。

根据趋势科技研究人员对最新恶意活动的分析结论,这款恶意软件已经在保留原有功能的同时进一步发展出新的攻击能力。

具体来讲,新版本中的防火墙规则创建功能已经被注释掉(但仍然存在),而且仍会删除网络扫描程序以将其他主机映射至API相关的端口。

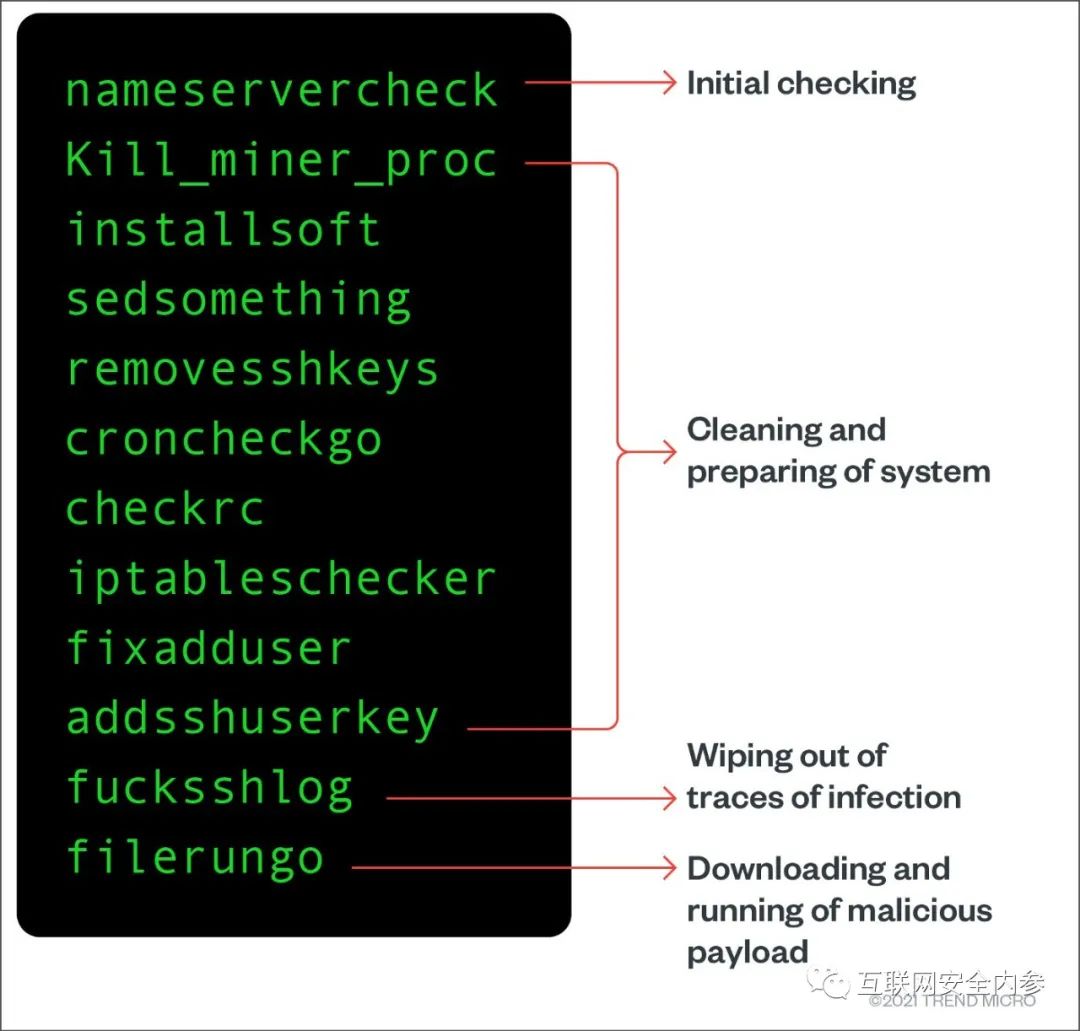

这个新版本仅针对云环境,而且会寻找并删除此前感染系统中可能存在的一切其他加密货币挖矿脚本。当感染Linux系统后,这款挖矿木马会分步执行以下操作,包括删除由其他加密货币挖矿木马分发者创建的用户。

恶意软件的行动顺序

在删除其他攻击者创建的用户之后,此木马会添加自己的用户,这也是以云为目标的挖矿木马的常见操作。但与其他常见木马不同的是,这款恶意软件会把用户账户添加至sudoers列表当中,即赋予其root访问权限。

为了确保长久驻留在目标设备上,攻击者还使用自有ssh-RSA密钥修改系统,并将文件权限变更为锁定状态。

如此一来,即使其他攻击者未来也取得了设备访问权,也仍无法全面控制这台受感染的机器。

此木马还会安装Tor代理服务以保护通信内容免受网络扫描检测与审查,并由此传递所有连接以实现匿名化访问。

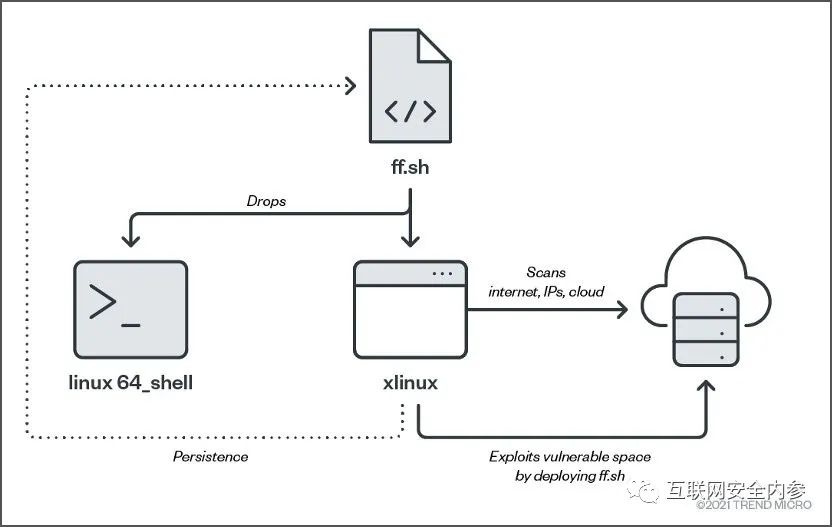

二进制文件部署图

这里投放的各个二进制文件(“linux64_shell”, ”ff.sh”, “fczyo”, “xlinux”)都经过一定程度的混淆,趋势科技还在部署当中发现了使用UPX加壳程序的迹象。

在二进制文件中发现的UPX标头

攻击者还进一步篡改并调整二进制文件,着力回避自动分析及检测工具的追踪。

在设备上站稳脚跟后,接下来就是利用恶意脚本与加密货币挖矿木马完成后续感染。

在此次攻击中扫描到的已知漏洞包括:

• SSH弱密码

• Oracle Fusion Middleware的Oracle WebLogic Server产品漏洞(CVE-2020-14882)

• Redis未授权访问或弱密码

• PostgreSQL未授权访问或弱密码

• SQLServer弱密码

• MongoDB未授权访问或弱密码

• 文件传输协议(FTP)弱密码

云服务商正面临挖矿木马的狂轰滥炸

华为云推出的时间相对较晚,但这家科技巨头宣称已经为超过300万客户提供服务。趋势科技已将此次攻击通报给华为,但尚未收到确认回复。

无论大家是否部署有实例,请注意,仅凭漏洞评估与恶意软件扫描可能不足以抵御本轮攻击。您需要评估云服务商的安全模型并调整使用方式,通过进一步保护建立必要的安全补充措施。

自今年年初以来,以云环境为目标的挖矿木马一直在增加。只要加密货币价格继续一路飙升,攻击者们在开发更强大、更难被发现的挖矿木马方面就始终拥有旺盛的动力。

参考来源:https://www.bleepingcomputer.com/news/security/huawei-cloud-targeted-by-updated-cryptomining-malware/