信息来源:安全牛

在美国暗杀伊朗将军苏莱马尼后,军事和网络安全专家曾警告说伊朗有可能发动一波破坏性的网络攻击(参考阅读:伊朗有能力对美国发起网络攻击)。

随着伊朗报复性导弹袭击尘埃落定,伊朗观察家警告说,伊朗仍可能部署网络攻击,甚至可能针对美国关键基础设施,例如电网。

上周四下午,工业控制系统安全公司 Dragos 发布的一份报告详细介绍了伊朗黑客活动最新的跟踪分析报告。报告指出:

伊朗政府资助的黑客组织Magnallium (APT33,该组织其他代号还包括Elfin、Kitten) 一直在努力试图攻击美国电力公司。

Dragos 在报告中声称已经观察到 APT33 针对美国电网基础设施进行了广泛的的密码喷射攻击 (Password Spray),对美国的电力公司以及石油和天然气公司的数千个账户使用通用密码轮询猜测。

Dragos 指出,一个 2017 年开始活跃的代号 Parisite 的黑客组织显然已经与 APT33 合作,试图通过利用 VPN 漏洞来进入美国的电力公司和石油天然气公司。Parisite 扮演着 APT33 “先头部队” 和侦察兵的角色。这两个组织的联合入侵活动贯穿了整个 2019 年,并一直持续到今天。

七步成诗

对于 APT33 和 Parisite 的 “Kill Chain进度”,Dragos 的安全专家李·罗伯表示:

我担心的是他们可能已经取得访问权限。

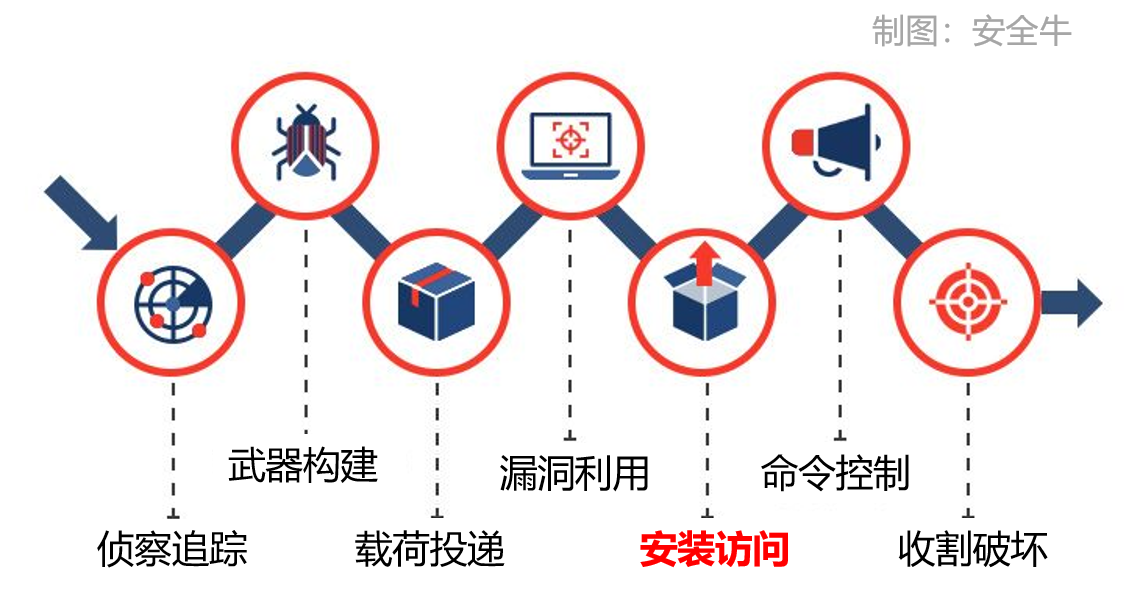

这里所谓的取得访问权限,在流行的攻击链 (Kill Chain) 七步模型中大致的阶段如下图所示:

如果按照 Kill Chain “七步成诗” 的节奏,伊朗黑客在基础设施 IT 网络中很有可能已经走到了第五步。

虽然,Dragos 拒绝评论这些黑客活动是否导致实际违规,但该报告明确表示,目前没有迹象表明伊朗黑客可以访问控制电网运营商或油气设施中物理设备中的专业软件。特别是电力公司,从 IT 网络侧引发停电要比 Dragos 报告中描述的技术复杂得多。

但是,Dragos 的创始人和前国家安全局关键基础设施威胁情报分析师罗伯·李认为,考虑到伊朗反击的威胁,基础设施运营商仍应密切关注黑客攻击动向。不仅应该考虑其破坏网络的新尝试,而且还应该考虑那些系统中已经存在的威胁的可能性。

我对伊朗局势的担心不是一些新的重大行动的爆发,而是黑客组织可能已经取得访问权限。

Dragos 分析师 Joe Slowik 警告说,Dragos 观察到的密码喷射和 VPN 黑客攻击活动不仅限于电网运营商或石油和天然气。但他还说,伊朗对包括电力公司在内的关键基础设施目标表现出了 “极大的兴趣”。

前美国能源部事件响应小组负责人斯洛维克(Slowik)说道:

虽然目前的攻击看上去没有针对性,杂乱无章,但是,攻击者仍可以尝试以相对便宜的价格建立相对较快的访问点,并开展进一步的行动。

Dragos 报告的伊朗黑客密码喷射攻击与 Microsoft 此前的发现相互印证。微软曾在去年 11 月透露观测到 Magnallium(APT33) 在类似的时间段上进行了密码喷射攻击活动,目标是电力、石油和天然气设施以及其他工业环境中使用的那种工业控制系统。微软当时警告说:这种密码泄露活动可能是破坏活动的第一步,不过也有分析师认为可能是工业间谍活动。

Dragos 目前拒绝透露 Parisite 试图利用的 VPN 漏洞的详细信息,不过根据 ZDNet 上周五的报告,伊朗黑客 利用 Pulse Secure 或 Fortinet VPN 服务器中的漏洞在巴林的国家石油公司 Bapco 内植入恶意软件。 安全公司 Devcore 去年的报告也发现,Pulse Secure 和 Fortinet 的 VPN 以及 Palo Alto Networks 出售的 VPN 都存在漏洞。

Lee 指出,尽管 APT33 和 Parisite 对电网进行了探测,但 Dragos 的发现还不足以引发关于大停电的恐慌。尽管伊朗黑客表现出对工业控制系统的浓厚兴趣,但目前没有迹象表明 APT33 已经开发出可以破坏断路器等物理设备的工具和技术。

但这并不意味着伊朗对电力公司或石油天然气公司的入侵就不会引起关注。安全公司 FireEye 的情报总监 John Hultquist 曾追踪 APT33 多年。他警告说,APT33 的攻击技术虽然 “朴实无华”,但是往往能造成严重后果。例如该组织曾经破坏数千台计算机, 用 wiper 数据删除恶意软件虐遍了整个海湾地区的伊朗对手。APT33 可能无法关闭电闸,但是有能力破坏电力公司的计算机网络。

我们知道他们的能力,我们一次又一次地看到他们成功抹去了大量存有企业经营业务数据的硬盘,导致被攻击企业损失惨重。

APT防御之道

总之,美国网络安全业界对 APT33 等伊朗黑客组织的数据破坏能力基本达成共识,安全公司 SentinelOne 威胁情报中心则向美国企业客户发出警告,并给出了具体的攻击防御和数据保护的技术建议:

伊朗及其合作伙伴,例如真主党,以前已经证明了在美国开展业务的意图和能力。伊朗伊朗始终不懈地推进着强大的网络战计划,有能力对美国关键基础设施发起(即使是短暂的)破坏性攻击。

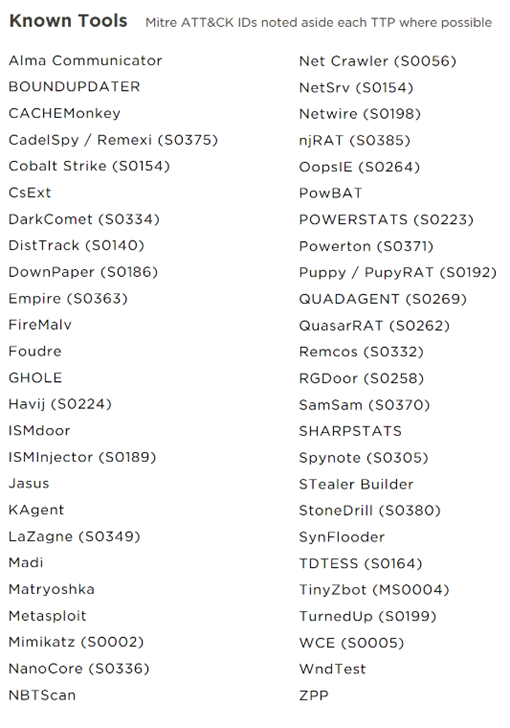

SentinelOne 给出了 APT33 的攻击工具和 TTP ID,方便企业威胁情报中心进行有针对性的准备:

SentinelOne给美国企业的防御升级建议:

1、禁用不必要的端口和协议

查看网络安全设备日志可以帮助您确定哪些端口和协议已公开,但不需要。对于那些活动,请监视这些活动是否存在可疑的 “命令与控制” 之类的活动。

2、记录并限制使用PowerShell

如果用户或帐户不需要 PowerShell,请通过组策略编辑器将其禁用。请启用 PowerShell 脚本的代码签名,记录所有 PowerShell 命令并打开 “脚本块记录”。

3、设置策略以警告加入网络的新主机

为了减少网络上 “流氓” 设备的可能性,增加可见性,并在新主机尝试加入网络时通知关键安全人员。

4、立即备份,然后测试恢复过程的业务连续性

另外,请确保您具有冗余备份,最好是结合使用热/热和热/冷备份。

5、加强对网络和电子邮件流量的监视

入侵者最常利用的媒介是网络上不受保护的设备以及有针对性的网络钓鱼电子邮件。参考限制邮件附件的最佳做法,并检查网络签名。

6、修补外部设备

攻击者会主动扫描并利用漏洞,尤其是那些允许远程执行代码或拒绝服务攻击的漏洞。