信息来源:nosec

近日,网络安全公司CyberX指出,一个网络间谍组织通过利用恶意软件Separ 进行信息(密码、文档等)窃取的程序,来对韩国和其他国家的数百家工业公司展开黑客攻击。

CyberX指出,已有200多个系统遭到了黑客攻击,如:一家生产关键基础设施设备的大型韩国企业、工程公司、化工程建设公司等。

CyberX在《SecurityWeek》中表示,现在还未确定攻击的来源,可能是攻击者使用命令和控制(C&C)服务器使用免费的托管服务增加追踪难度,其副总裁David Atch也有这样表示,“无法使用常用的方法-基于DNS注册,来识别攻击者”。

CyberX将此次攻击称为“Gangnam Industrial Style(江南工业风格)”,其威胁情报团队还在继续调查此次攻击活动。

现在发现的攻击行为有:威胁组织一直在从受感染系统中获取密码及其他敏感文件,结合之前的其他攻击活动有过这样的攻击利用过程:黑客通过窃取商业秘密和相关的知识产权,然后发起针对Vicitm工业网络的勒索软件攻击,所以此次攻击活动也有可能造成勒索软件攻击等严重后果。

CyberX透露出这次攻击行动中使用的恶意软件是:Separ的更新版本,用于信息窃取的软件。Seper早期版本用来窃取密码,但在江南工业风格的攻击活动中它还可以用来窃取受感染计算机的文件,并且可以在计算机中自主运行。

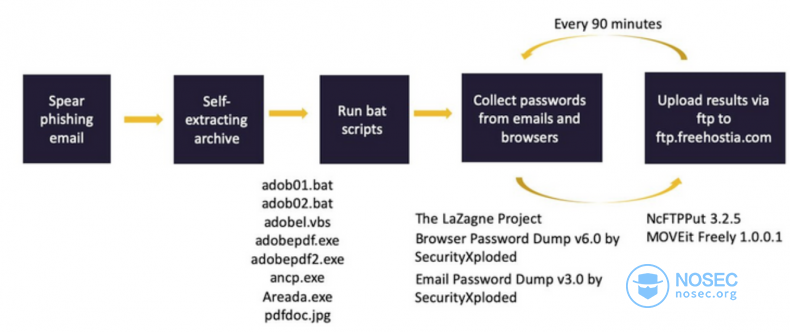

Seper是通过带有附件(以zip压缩包中的pdf文件)的鱼叉式网络钓鱼电子邮件进行传播,比如:来自一家日本大型企业集团(西门子公司)的报价请求、来自一家大型欧洲工程公司的一封电子邮件。

Seper恶意软件执行后会映射所有的网络适配器、禁用Windows防火墙、手机浏览器和电子邮件密码、某些特殊扩展名的文件,随后将这些信息上传到FTP服务器。

江南工业风格的攻击活动攻击目标一半以上是制造业,其次是钢铁,工程和综合企业,范围分布:57%以上在韩国,其他的有中国,泰国,日本,印度尼西亚,土耳其,德国,厄瓜多尔和英国的公司。