信息来源:4hou

概要

Emotet是一款于2014年发现的银行木马,经过短短几年的发展已经衍生出各类五花八门的变种。它主要通过大规模垃圾邮件活动来传播,其踪迹遍布全球各地。这些年,Emotet从银行木马演变为模块化的恶意软件加载器,能让攻击者通过Emotet僵尸网络快速传播恶意软件。Emotet运营商还将其僵尸网络作为“恶意软件即服务”(MAAS)提供给其他网络犯罪团伙,让后者自己选择恶意软件进行分发。

Unit42在对Emotet的最新研究中发现,虽然Emotet垃圾邮件活动在今年5月底前已经逐渐消失,但现在整个亚太地区(主要是越南、印度、印度尼西亚、澳大利亚、中国和日本)仍有大量易受攻击的中小企业服务器被攻击者利用,用作恶意软件分发服务器。这类企业往往缺乏对Web服务器安全性的重视度,很少对其更新或修复,另外这类企业大多都有使用WordPress博客软件。

Emotet的破坏力十分巨大,动辄对企业内部造成成千上万美元的损失,因此必须了解Emotet运营商的作案手法才能做好防御准备。本文将对亚太地区中小企业中Emotet的观察情况做介绍。

Emotet活动概述

对Emotet活动而言,很关键的一点就是使用合法的域来托管及分发Emotet的交付文档或可执行文件。查看Emotet活动域时,我们注意到大多数域都是拥有合法业务的中小型企业。由于中小企业资源有限,往往不会更新或修补其web服务器,这就让网络罪犯有了可趁之机。

下图概述了Emotet感染受害者计算机的步骤。攻击者首先在互联网上扫描易受攻击的Web服务器,然后利用这些服务器来托管Emotet变体,再将变体的下载链接放在邮件中诱使受害者点击,还有一种形式是将恶意文档放在邮件附件,受害者打开文档后宏自动执行,下载并执行Emotet payload。

图1.Emotet传播机制

犯罪组织经常使用合法域名的服务器来散布恶意软件,这是一种常见的策略,因为来自合法域的网络不太可能被屏蔽,能让恶意软件的达到率更高。

Emotet的回归

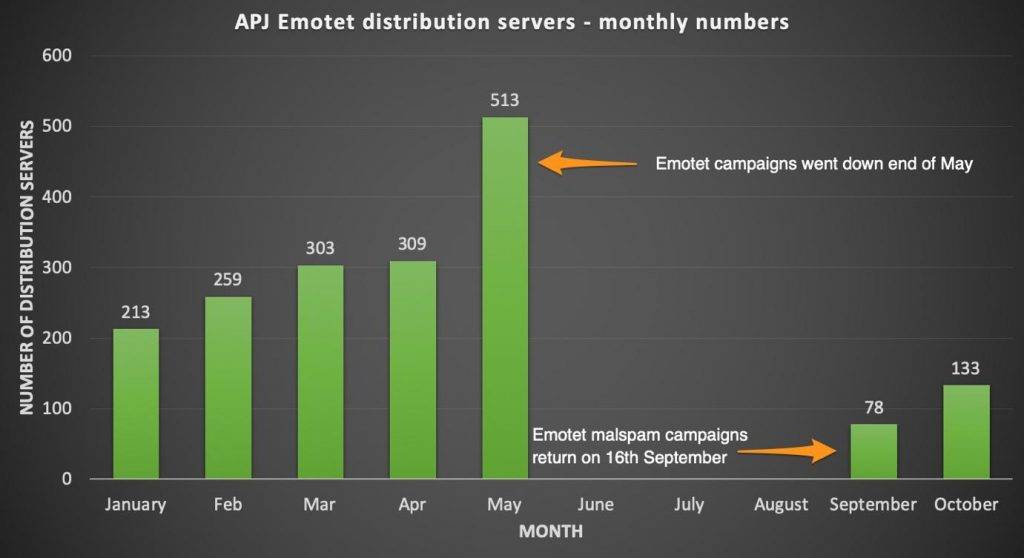

自2019年1月以来,Emotet在亚太地区感染的服务器数量如下图所示,可以看到年初到年中呈增长趋势,五月份到达峰值,之后经历了三个月的沉寂期,在2019年9月16日,Emotet的C2服务器及垃圾邮件活动再次开始活跃。

图2.自2019年1月起,Emotet分发服务器的数量

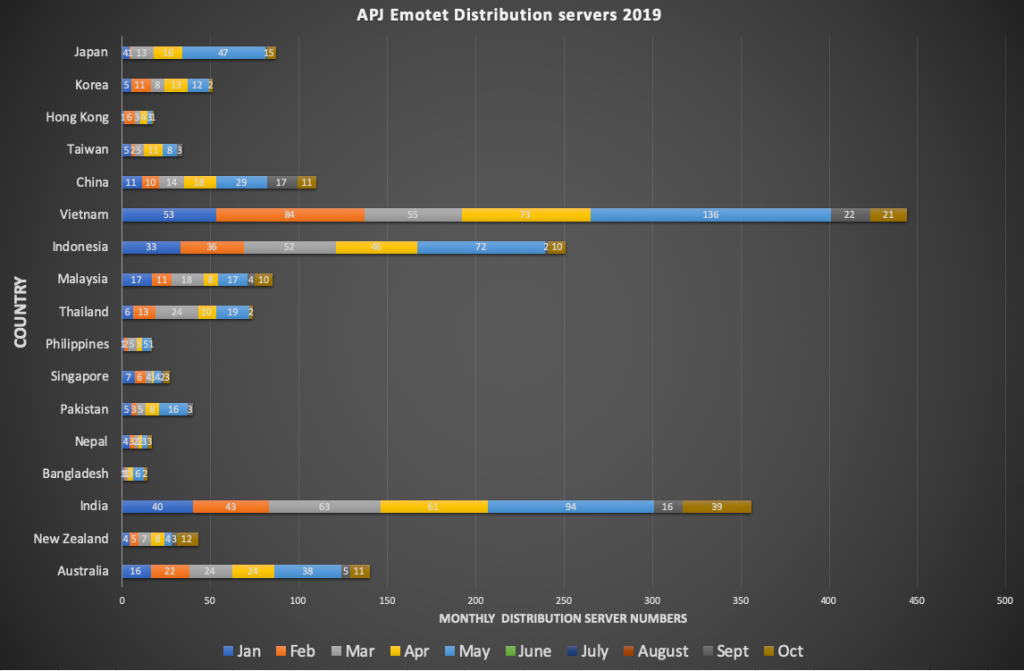

按国家区域划分,可以看到哪些国家受影响程度最大,从数量上来看,越南、印度、印度尼西亚、澳大利亚、中国和日本排名前列,其次是几个东盟国家,如下图3所示。

图3.按国家划分的分发服务器数量

数据显示,Emotet运营者利用了整个亚太地区大量易受攻击的服务器来分发Emotet变体,这些数据还表明,大量中小企业成为Emotet活动成功的关键部分。

另外还需要注意一点,大多数受感染的域都在运行WordPress博客软件。在漏洞跟踪器网站(例如 CVE Details)上快速搜索WordPress漏洞,显示了WordPress有大量已披露漏洞的存在,在Exploit-DB上进行的类似的搜索也可以看到WordPress每个月都有大量漏洞公布。虽然攻击者对WordPress漏洞的利用也不是一天两天了,但还是需要强调有能用的更新的时候需要尽快更新。

结论

虽然Emotet已经活跃多年,但其活动数量、模块化平台、破坏能力、相关事件以及受害组织的恢复成本都表明它仍是当今时代最不容小觑的网络威胁之一。中小企业在面对此类网络威胁时不可轻心大意,最好能定时对web服务器及相应应用程序检查并更新。