信息来源:51cto

2019年2月11日,Gartner一改过去在年度安全与风险管理峰会上发表10大安全技术/项目的作风,早早发布了2019年的十大安全项目,并表示将在今年的安全与风险管理峰会上具体呈现。因此,这次算是Gartner提前发布预览版吧。

2019年的十大安全项目分别是:

1)Privileged Access Management,特权账户管理(PAM)

2)CARTA-Inspired Vulnerability Management,符合CARTA方法论的弱点管理

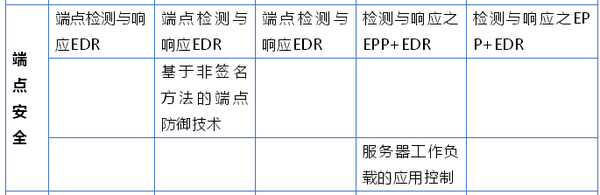

3)Detection and Response,检测与响应

4)Cloud Security Posture Management,云安全配置管理(CSPM)

5)Cloud Access Security Broker,云访问安全代理(CASB)

6)Business Email Compromise,商业邮件失陷

7)Dark Data Discovery,暗数据发现

8)Security Incident Response,安全事件响应

9)Container Security,容器安全

10)Security Rating Services,安全评级服务

对比一下历年的10大技术/项目,可以发现,跟2018年相比,前5个项目基本上是沿袭下来了,第6个商业邮件失陷则是在去年的反钓鱼项目基础上做了修订,后4个则是新上榜的。全新上榜的包括暗数据发现、安全事件响应和安全评级服务,而容器安全则是隔年再次上榜。

特别值得一提的是今年的10大安全项目中终于明确地增加了数据安全方面的项目——暗数据发现。在解读2018年10大安全项目的时候我就在分析老Neil为啥迟迟不考虑数据安全,今年终于有所体现了。

首先,一如既往地,Gartner特别强调,客户在考虑上述10大技术之前,一定要考虑到先期的基础安全建设,很多项目都需要建构在基础安全能力达标的情况下。这些基础安全能力包括(但不限于):

1)在系统防护方面,包括采用最新的EPP和统一端点管理(Unified Endpoint Management,UEM是Gartner定义的区分于EPP的另一个细分市场,强调对包括异构的PC、移动端和物联网终端的统一管理。该市场不属于信息安全市场,而归属于IT运维管理市场。2018年Gartner首次推出了UEM的MQ)和服务器安全防护。

2)在用户控制方面,包括从windows用户列表中移除管理员权限,用户账号的生命周期管理和多因素认证。

3)在基础设施安全方面,包括日志监控、备份/恢复能力、补丁和基本的弱点管理,以及各种边界安全控制。

4)在信息处理方面,包括邮件安全控制、安全意识培训等。

以下简要分析一下新上榜和修订后上榜的5个项目。

商业邮件失陷

或许是去年提出来的“积极反钓鱼”项目名称太老套,不够醒目,抑或是这个名称容易掩盖在反钓鱼时对流程管控的关键依赖,今年Gartner提出了一个新的项目名称——Business Email Compromise。

BEC这个词其实提出来也有好几年了,不算是Gartner的原创。简单地说,BEC可以那些指代高级的、复杂的、高度定向的邮件钓鱼攻|击,就好比APT之于普通网络攻|击。BEC钓鱼通常不会在邮件中使用恶意附件、或者钓鱼URL,而纯靠社会工程学技术。譬如发件人往往冒用公司高层领导或其他你很难忽略的人,而且收件人也不是大面积的扫射,而是十分精准、小众。BEC钓鱼的特性使得很多传统的防御机制失效或者效果大减,而需要进行综合治理,结合多种技术手段,以及人和流程。在技术手段这块,Gartner特别指出ML(机器学习)技术的应用前景广阔。

暗数据发现

这是Gartner首次明确提出了数据安全领域的10大安全项目/技术。暗数据(Dark Data)是Gartner发明的词。它就像宇宙中的暗物质,大量充斥。暗数据产生后基本没有被利用/应用起来,但又不能说没有价值,可能还暗藏风险,最大问题是用户自己都不知道有哪些暗数据,再哪里,有多大风险。尤其是现在GDPR等法规加持之下,暗数据中可能包括的违规的信息。

其实,就好比在做网络安全的时候,要先了解自己网络中有哪些IP资产,尤其是有哪些自己都不知道的影子资产一样。在做数据安全的时候,要先进行数据发现,包括暗数据发现,这也是一个针对数据“摸清家底”的过程。这个步骤比数据分类,敏感数据识别更靠前。事实上,Gartner建议数据分类和敏感数据识别工具去集成暗数据发现能力。此外,Gartner在2018年的Hype Cycle中提出了一个达到炒作顶峰的技术——“File Analysis”(文件分析),该技术就特别强调对不断膨胀的、散落在共享文件、邮件、内容协作平台、云端等等各处的非结构化暗数据的发现、梳理与理解。这里的发现包括了找到这些暗数据的所有者、位置、副本、大小、最后访问或修改时间、安全属性及其变化情况、文件类型及每种文件类型所特有的元数据。

安全事件响应

安全IR绝对可以称得上是一个十分十分老的词了。安全业界做这个IR已经几十年了。那么Gartner为啥要提出来呢?Neil没有详谈原因。我分析,在检测与响应被提升到如此高度的今天,基本上所有业内人士都对响应代表了未来需要重点突破和提升的方向没有什么异议。Gartner在历年的十大技术/项目中都有响应相关的项目,但仔细看,我们就会发现更多还是一些分散的响应技术,譬如EDR,NDR等,并且都是跟检测技术合在一起讲。今年,Gartner则更进一步,从安全运营的角度提出了IR,应该还是很有深意的。同时,在“检测与响应”项目中,也首次提及了SIEM+SOAR。让我们等到Gartner安全与风险管理峰会时,且看Neil如何解读IR吧。

容器安全

容器安全在2017年已经位列当年的11大安全技术了。为何重回榜单?应该是因为容器技术越来越多的被应用的缘故,尤其是随着微服务架构和Develops开发模式的盛行,越来越多开发人员使用容器技术。容器安全愈发重要,不仅是运行时容器安全保护技术,还应该关注开发时容器安全扫描技术,要把容器安全与DevSecOps整合起来。

安全评级服务

Security Rating Services也不是新鲜东西,几年前就已经出现。在2018年的Hype Cycle中,SRS处于炒作的顶峰。Gartner还在2018年专门发布了一份SRS的Innovation Insight报告。

Gartner认为,SRS为组织实体提供了一种持续的、独立的、量化的安全分析与评分机制。SRS通过非侵入式的手段从公开或者私有的渠道收集数据,对这些数据加以分析,并通过他们自己定义的一套打分方法对组织实体的安全形势进行评级。SRS可以用于内部安全、网络保险承包、并购,或者第三方/供应商网络安全风险的评估与监控。

Gartner认为在当今数字转型、数字生态的大背景下,该业务前景广阔。同时,该服务和解决方案尚未成熟,正在快速演变。

最后,让我们期待2019年的Gartner安全与风险管理峰会的召开吧。