信息来源:4hou

近年来网络间谍行动最重要的发展之一是组织都采取了“living off the land”策略。就是使用操作系统功能或合法网络管理工具来危及受害者网络的缩写。LOTL的目的是双重的。通过使用这些功能和工具,攻击者希望融入受害者的网络,并将他们的活动隐藏在合法进程的汪洋大海中。其次,即使检测到涉及这些工具的恶意行动,也可能使攻击更难以归因溯源。如果每个人都使用类似的工具,那么将一个组织与另一个区分开就更加困难。大多数攻击组织仍然创建并利用自定义恶意软件,但它往往很少被使用,从而降低了发现的风险。

大海捞针

这并不意味着现在不能发现间谍攻击,但这确实意味着分析人员可能需要更长时间才能进行调查。这就是赛门铁克创建目标攻击分析(Targeted Attack Analytics (TAA))的原因之一,该攻击分析采用了我们为自己的分析人员开发的工具和功能,并将其提供给我们的高级威胁防护(ATP)客户。TAA利用先进的人工智能和机器学习技术,对赛门铁克的遥测数据进行梳理,以发现与目标攻击相关的模式。其先进的AI技术自动化了以前需要花费数千小时的分析时间。这使我们和客户更容易大海捞针。

TAA带领发现了最新的网络间谍行动。回到2018年1月,TAA触发了东南亚一家大型电信运营商的警报。攻击者使用PsExec在公司网络上的计算机之间横向移动。PsExec是一个用于在其他系统上执行进程的微软Sysinternals工具,也是攻击者尝试live off the land时最常使用的合法软件之一。但是,它也被广泛用于合法目的,这意味着PsExec的恶意使用可能难以发现。

TAA不仅标记了对PsExec的这种恶意使用,还告诉我们攻击者正在使用它。他们试图在受害者网络的计算机上远程安装以前未知的恶意软件。当我们分析恶意软件时,发现它是Trojan.Rikamanu的更新版本,与Thrip相关,Thrip是我们自2013年以来一直在监控的一个组织。经过进一步调查后,我们发现Thrip在这次攻击中还使用了一种全新的恶意软件(Infostealer.Catchamas)。

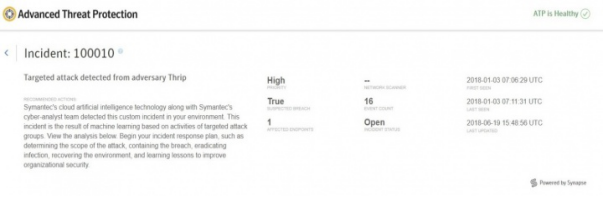

图1.TAA利用机器学习来发现与有针对性的攻击相关的恶意活动并提醒客户

掌握了这些恶意软件的有关信息,以及针对这名受害者的live off the land,我们扩大了搜索范围,以查看是否可以找到表明Thrip针对其他机构的类似模式。我们发现了一个广泛的网络间谍活动,其中涉及强大的恶意软件。

我们发现有三台中国电脑用于发动Thrip攻击。Thrip的动机是间谍活动,其目标包括美国和东南亚的通信,地理空间成像和国防部门。

Thrip的目标

也许最令人担忧的发现是Thrip针对卫星通信运营商。攻击组织似乎对公司的运营方特别感兴趣,寻找和感染运行监视和控制卫星软件的计算机。这暗示了Thrip的动机超越了间谍行为,也可能包括破坏。

另一个目标是参与地理空间成像和制图的机构。同样,Thrip主要对公司的运营方面感兴趣。它针对运行MapXtreme GIS(地理信息系统)软件的计算机,该软件用于诸如开发自定义地理空间应用程序或将基于位置的数据集成到其他应用程序等任务。它还针对运行Google Earth Server和Garmin图像软件的机器。

卫星运营商并非是Thrip唯一感兴趣的通信目标。该组织还针对三个不同的电信运营商,全部位于东南亚。根据受Thrip感染的计算机的性质,攻击的目标是电信公司自己而不是其客户。

此外,还有第四个目标是国防承包商。

图2. Thrip——监视通信,测绘和国防目标

隐藏

自2013年以来,我们一直在监控Thrip,当时我们发现了一个由中国组织的间谍活动。自从最初发现以来,该组织改变了策略并扩大了其使用的工具范围。最初,它主要依靠自定义恶意软件,但在2017年开始的最近一轮攻击中,该组织已切换为混合自定义恶意软件并以live off the land工具为主。后者包括:

· PsExec:用于在其他系统上执行进程的Microsoft Sysinternals工具。这个工具主要被攻击者用来在受害者的网络上横向移动。

· PowerShell:Microsoft脚本工具,用于运行命令下载有效载荷,穿越受控网络并执行侦察。

· Mimikatz:可自由使用的工具,能够更改权限,导出安全证书并以明文形式恢复Windows密码。

· WinSCP:用于从目标组织传输数据的开源FTP客户端。

· LogMeIn:基于云的远程访问软件。目前还不清楚攻击者是否未经授权访问受害者的LogMeIn帐户,还是他们自己创建了帐户。

所有这些工具,除了Mimikatz(几乎总是被恶意使用)之外,都有合法用途。例如,PowerShell在企业内被广泛使用,绝大多数脚本都是合法的。同样,系统管理员经常使用PsExec。然而,Thrip使用PsExec引起了我们的注意。通过先进的人工智能和机器学习,TAA已经训练自己去发现恶意活动的模式。虽然PsExec本身可能无害,但它在这里使用的方式触发了TAA的警报。总之,Thrip的伪装使其浮出水面。

虽然Thrip现在大量使用live off the land战术,但它也使用自定义恶意软件,特别是针对感兴趣的计算机。这包括:

· Trojan.Rikamanu:一种自定义木马,旨在从受感染计算机中窃取信息,包括凭据和系统信息。

· Infostealer.Catchamas:基于Rikamanu,该恶意软件包含旨在避免检测的其他功能。它还包含许多新功能,例如从原始Trojan.Rikamanu恶意软件创建以来出现的新应用程序(如新的或更新的Web浏览器)捕获信息的功能。

· Trojan.Mycicil:一个由地下中国黑客创建的键盘记录器。虽然公开可用,但并不常见。

· Backdoor.Spedear:虽然在最近的这次攻击中没有看到,但Spedear是Thrip在其他行动中使用的后门木马。

· Trojan.Syndicasec:Thrip在之前的行动中使用的另一款木马。

高度有针对性的间谍活动

从TAA引发的最初警报中,我们一路追踪,最终能够看到来自中国电脑的网络间谍活动,针对美国和东南亚的多个组织。间谍活动是该组织可能的动机,但鉴于其有意攻陷运营体系,如果选择这样做,它也可能采取更具攻击性和破坏性的立场。

IOCs

https://content.connect.symantec.com/sites/default/files/2018-06/Thrip_IOC_list_0.txt