信息来源:secdoctor

研究人员:“我们能让轮船偏离航线。”

企业技术中多半绝迹了的老旧安全漏洞,却依然留存在海事环境中,令无数舰船很容易被黑、被追踪,甚至被弄得偏离航线,遭遇危险。

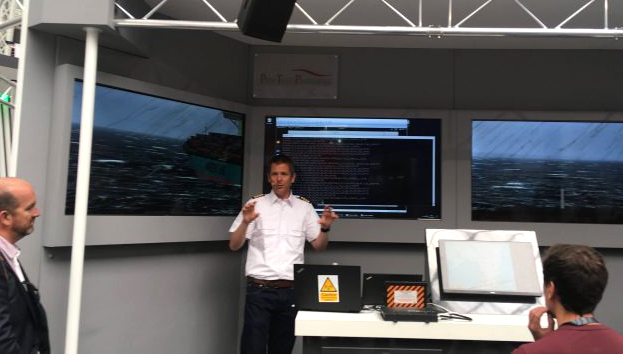

在伦敦举行的欧洲信息安全大会上,英国安全咨询公司渗透测试伙伴(PTP)的两位研究人员演示了干扰和中断航运行业的多种方法。

默认弱口令、软件更新缺失、加密缺乏——所有这些都在提醒我们IoT设备安全有多差劲,我们的航运货轮及其相关操作是多么容易遭到各种各样的攻击。

之前的信息安全演示不是黑三菱欧蓝德之类汽车,就是黑电水壶之类小家电。这次该团队独辟蹊径,目标瞄准了卫星通信和其他远航系统。PTP的员工构成中包括了前海员,所以他们的观察可谓特别敏锐。

PTP黑掉轮船的demo演示

IoT搜索引擎Shodan公布了一款船只追踪器。PTP用该追踪器构建了一个关联通信卫星终端版本信息与实时GPS位置数据的系统——事实上的可攻击船只追踪器。只要知道终端上软件的版本,攻击者就能查到该终端都有哪些安全漏洞及其利用方法。

PTP创建了一张动态地图,上面高亮显示着暴露出来的船只及其实时位置信息。信息安全大会上展示的是几周前的老数据。该追踪器特意去掉了数据刷新,仅显示历史数据,确保对黑客毫无用处。

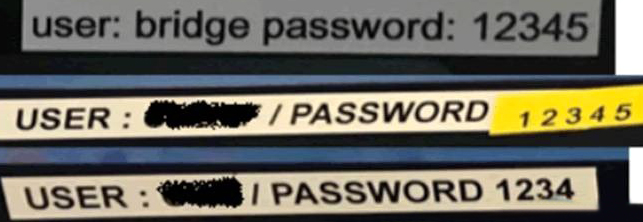

如果觉得利用漏洞来劫持船只卫星通信终端的管理员权限太过费事儿,攻击者还可以尝试弱口令或默认口令。

PTP报告称,很多船上卫星通信终端都暴露在公网上。默认口令太常见了,比如admin/1234之类。

PTP尝试了价格不菲的 Cobham Fleet One 卫星终端,发现了几个按着制造商说明设个强管理员口令就能解决的漏洞。其他几个Cobham尚在研发补丁的漏洞,PTP并未透露太多信息。

该团队发现,此终端的管理界面是通过telnet和HTTP访问的,缺乏固件签名,所有的验证仅仅是循环冗余码校验(CRC)。研究人员甚至能够编辑该终端上运行的整个网页应用。更糟的是,固件连回滚防护都没有。

这意味着,低权限黑客可以通过安装带漏洞的老版本固件实现提权。最终我们发现,管理界面口令是嵌入到配置里的,用没加盐的MD5做了散列加密。

只要设置强管理员口令,就能堵上这个漏洞。

惨兮兮

船只上几乎不会做网络分隔。这意味着任何人都能黑了卫星通信终端接入船上网络。

用于导航的电子海图显示和信息系统(ECDIS)可以直接连接自动操舵仪。大多数现代舰船基本都靠ECDIS导航,船员在高高的桅杆上瞭望的场景基本不会出现。

PTP警告,黑掉ECDIS就能把船搞沉,尤其是在大雾天气条件下。

年轻船员总是盯着屏幕,宁愿相信电子屏幕也不肯看看窗户外面。

研究人员测试了20多种ECDIS,发现了多个安全漏洞。被测ECDIS中绝大多数的操作系统都很老旧,某军用流行款甚至还是 Windows NT 这种古董。

某ECDIS的配置界面防护非常糟糕,伪造船上GPS接收器的位置就能让船“跳”到另外的地方。这都不算是GPS欺骗,只是告诉ECDIS该GPS接收器在船上另一个地方而已,类似于引入GPS偏移。

该团队展示了如何利用该漏洞让一艘船从多佛港的一侧“跳”到另一侧。

PTP还发现,可以重配置ECDIS,令船只看起来有1平方公里那么大。因为ECDIS往往还向避免船只相撞的自动识别系统收发器馈送数据,这一招甚至有可能封锁整条航线。

在防撞警报响成一片的时候继续穿行繁忙狭窄的航道可不是每位船长都敢的。封了英吉利海峡,我们的供应链怕是就要出问题了。

这不是大型集装箱港口……

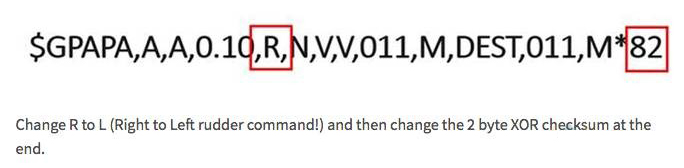

还有一种技术可以利用商船上控制舵机、发动机、压载泵等设备的运营技术(OT)系统。这些系统使用 NMEA 0183 规范相互通信。

然而,通信内容却是明文,没有身份验证,也没有加密。发起中间人攻击并篡改数据就能让商船按攻击者的意志行进。

通过船舵指令黑掉轮船

这不是GPS欺骗,GPS欺骗众所周知,很好检测;这是注入一系列小错误来让船只不知不觉地偏离航线。

PTP的演示中,攻击者可以通过改变GPS自动操舵仪指令来更改船舵指令。

上述问题在主流IT系统中多年前就早已解决,而舰船安全尚处于莽荒时代,漏洞遍地。

研究人员总结道:“随时开启的卫星连接,将船只暴露在了黑客攻击面前。船主和运营者需快速解决这些问题,否则将会有更多船只安全事件发生。”