信息来源:secdoctor

外媒 1 月 25 日消息,一个名为 Hide’N Seek( HNS )的新僵尸网络正在世界各地不断增长,对物联网设备造成重大影响(截至目前为止,受感染的物联网设备数量已达 2 万)。据研究人员介绍,HNS 僵尸网络使用定制的点对点通信来诱捕新的物联网设备并构建其基础设施,目前 HNS 主要是针对不安全的物联网设备,尤其是 IP 摄像机。

Bitdefender 的安全研究人员发现 HNS 僵尸网络于 2018 年 1 月 10 日首次出现,和其他与 Mirai 有关的物联网(IoT)僵尸网络并不相同。因为 HNS 有着不同的起源,且不共享其源代码。事实上,Bitdefender 高级电子威胁分析师 Bogdan Botezatu 认为 HNS 与 Hajime 僵尸网络更为相似。

Bitdefender 的研究人员在 1 月 24 日发表的博客文章中写道: “ HNS 僵尸网络以复杂并且分散的方式进行通信,使用多种防篡改技术来防止第三方劫持。” 其僵尸程序可以通过与 Reaper 相同的漏洞( CVE-2016-10401 和其他针对网络设备的漏洞),对一系列设备进行 Web 开发。

除此之外,HNS 还可以执行多个命令,包括数据泄露、代码执行和对设备操作的干扰。其僵尸程序具有类似蠕虫的特性,可以随机生成一个 IP 地址列表来获得潜在的目标,随后向列出的每个目标设备发起一个原始的套接字 SYN 连接。

一旦连接成功,僵尸程序将查找设备提供的 “ buildroot login ” 横幅,并尝试使用一组预定义凭据进行登录。如果失败,它会试图通过使用硬编码列表的字典攻击来破解设备的密码。

其次,若用户设备与僵尸程序具有相同的局域网,那么僵尸程序将会设置 TFTP 服务器,以便受害者能够下载样本。但如果是位于互联网上,僵尸程序将尝试一种特定的远程有效载荷传递方法,让用户设备下载并运行恶意软件样本。

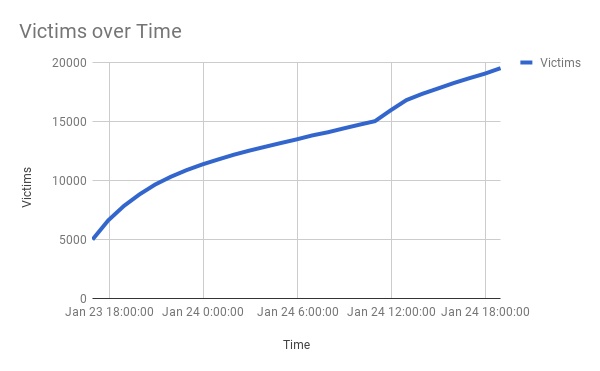

一旦设备被感染,僵尸网络背后的黑客就可以使用命令来控制它。目前僵尸网络已经从最初的 12 个受损设备增加到 2 万多个。

但幸运的是,像大多数物联网僵尸网络一样,HNS 僵尸网络不能在受感染的设备上建立持久性。只要通过简单的设备重新启动, 受感染的设备中就可以自动删除恶意软件。

目前 Bitdefender 的研究人员尚未发现 HNS 僵尸网络具有 DDoS 功能,这意味着 HNS 将被部署为一个代理网络。另外,研究人员透露 HNS 僵尸网络仍然不断变化中,可能会被应用于多种攻击场景。