信息来源:freebuff

新发现的恶意程序已经感染了超过1400万Android设备,在短短两个月内已经获取了150万美元的收入。

这款恶意软件名为CopyCat,它能够对感染的设备进行root,持久驻足系统,或者向Zygote注入恶意代码,Zygote是个专门用于在Android上启动应用程序的服务。通过这一系列方法,黑客就能够获得设备的所有权限。

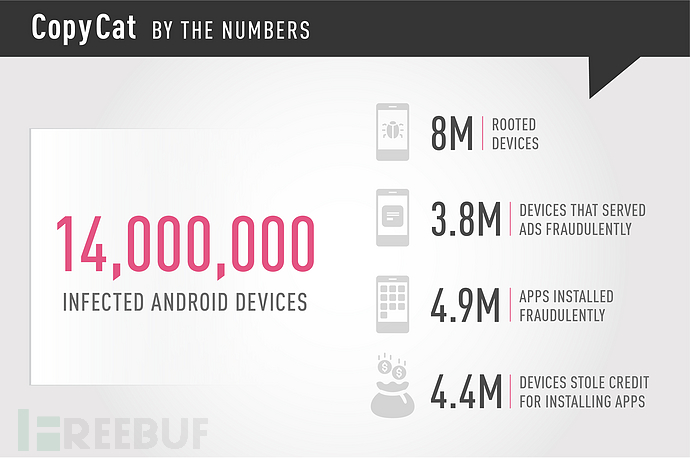

800万设备被root

根据CheckPoint研究人员的调查,CopyCat已经感染了1400万设备,其中800万台已经被root,而380万的设备被用来展示广告,440万设备被用来在Google Play安装应用。

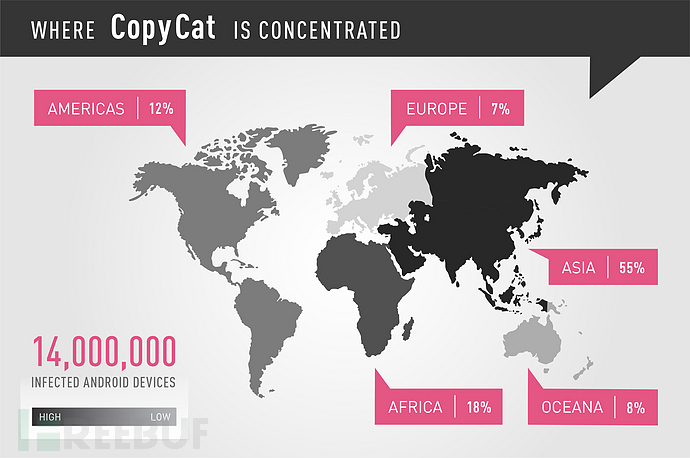

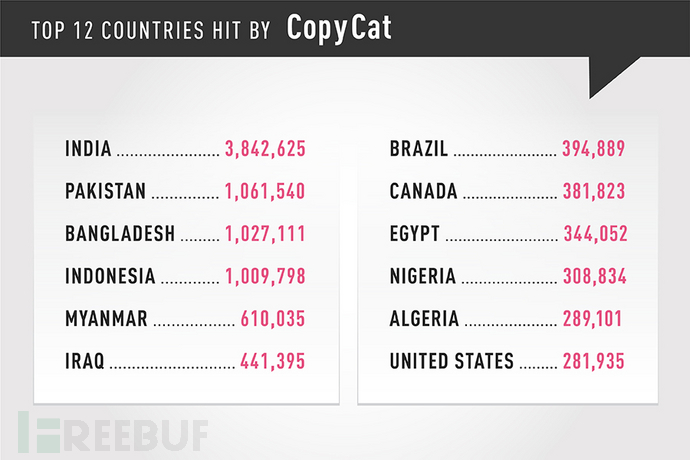

受感染的用户主要在南亚和东南亚,其中印度受到的影响最大,而在美国也有超过280,000台设备被感染。

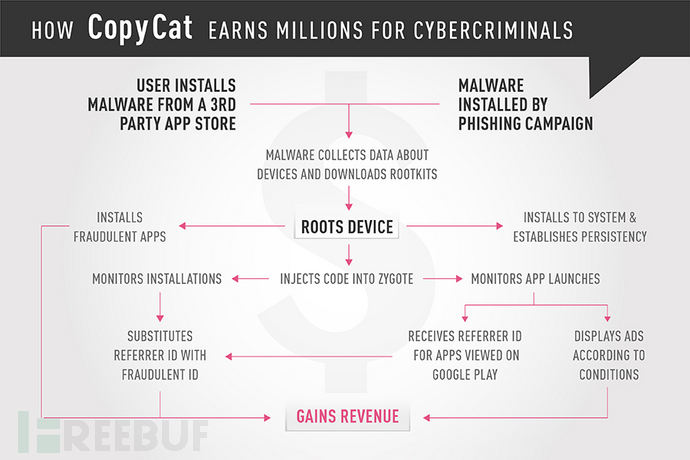

由于没有证据表明CopyCat由GooglePlay传播,因此Check Point的研究员认为大量的用户是从第三方商店下载了应用,或者遭受到了钓鱼攻击。

跟Gooligan一样,CopyCat也使用了最先进的技术来进行各种形式的广告欺诈。

CopyCat用到了几个漏洞,包括CVE-2013-6282(VROOT), CVE-2015-3636 (PingPongRoot), 和CVE-2014-3153(Towelroot)。这几个漏洞能够root Android 5.0之前的设备,但其实漏洞本身已经非常老了,最近的一个也已经是2年前的了。其实那么多设备仍然中招也从侧面反映出Android平台碎片化严重。

感染流程

首先CopyCat会在第三方市场伪装成流行的Android应用。被用户下载后,软件会开始手机感染设备的信息,然后下载相应的rootkit帮助root手机。

Root设备后,CopyCat会移除设备上的安全防御机制,然后向Zygote应用启动进程植入代码,从而安装欺诈应用显示广告赚取利润。

“CopyCat会利用Zygote进程显示欺诈广告并且隐藏广告的来源,让用户难以追踪到广告到底是哪个程序引起的。”Check Point研究员称。

“CopyCat还会使用一个另外的模块直接安装欺诈应用到设备上,由于感染量巨大,这些操作都会为CopyCat作者带来大量利润。”

两个月的时间里,CopyCat赚取了150万美元,主要的收入(超过735,000美元)来自490万的安装量,在这些受感染的手机上,CopyCat显示了1亿支广告。

主要的受害者们位于印度、巴基斯坦、孟加拉、印尼、缅甸,另外有超过381,000台受感染设备位于加拿大,280,000台位于美国。

中国公司是幕后黑手?

跟众多间谍软件一样,研究人员再一次把矛头指向中国公司。

这次被怀疑的是一家中国的广告公司MobiSummer(沃钛移动)。根据官方介绍,沃钛移动(Mobisummer)是一家成立于2014年的初创公司,办公室位于广州,是一家植根于移动互联网,专注于效果营销的广告投放平台公司,业务内容涵盖: Performance Network、Social Ads、Search、Display Ads、Offline等,为广告主提供用户获取及流量变现的一站式解决方案,合作伙伴包括百度、阿里巴巴等。

研究人员罗列了一些证据:

CopyCat与MobiSummer使用了同一台服务器

CopyCat中的一些代码是有MobiSummer签名的

CopyCat与MobiSummer使用了相同的远程服务

尽管受害者大多在亚洲,CopyCat却没有攻击中国用户

Android旧设备现在仍然会受到CopyCat的攻击,但前提是他们从第三方应用商店下载应用。实际上这对于中国用户基本是无法避免的,万幸的是CopyCat不针对中国用户。

2017年3月Check Point向Google汇报了其发现,现在Google已经更新了其Play Protect规则,在用户安装恶意应用时会提醒用户。